Nas últimas semanas, Grupo de análise de ameaças do Google (MARCAÇÃO) tem relatou uma tendência preocupante. Especialistas observaram atores patrocinados pelo governo de diferentes nações explorando esta vulnerabilidade WinRAR como parte de suas operações. A vulnerabilidade recebeu um índice de CVE-2023-38831. Mesmo que um patch tenha sido lançado desde então, muitos usuários permanecem vulneráveis a possíveis ataques.

Vulnerabilidade WinRAR RCE explorada por meio de um arquivo PNG

em agosto 2023, RARLabs, o desenvolvedor do WinRAR, lançou uma versão atualizada que abordou vários problemas relacionados à segurança. Entre estes estava o CVE-2023-38831 vulnerabilidade, uma falha lógica no WinRAR. Esta falha permitiu a expansão não intencional de arquivos temporários durante o processamento de arquivos especialmente criados. Combinado com uma idiossincrasia na implementação do Windows ShellExecute, representava um risco significativo. O vulnerabilidade permitiu que invasores executassem código arbitrário enganando os usuários para que abram um arquivo aparentemente benigno, como uma imagem PNG padrão, aquilo foi contained within a ZIP archive.

De acordo com um relatório detalhado de analistas, esta vulnerabilidade já havia sido explorado na natureza como um dia zero por atores cibercriminosos já em abril 2023. Suas campanhas visavam comerciantes financeiros e distribuíam diversas famílias de malware de commodities. Pouco depois desta revelação, prova de conceito e geradores de exploração foram compartilhados publicamente no GitHub, levando a um aumento nas atividades de teste por ameaças persistentes avançadas e motivadas financeiramente (APTO) atores experimentando CVE-2023-38831.

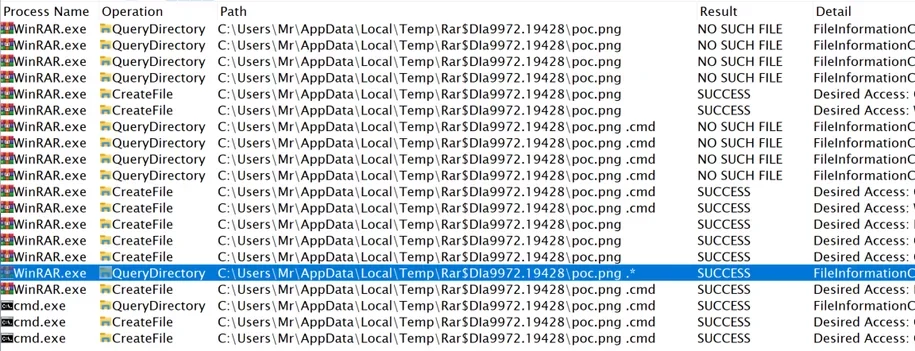

Como funciona o CVE-2023-38831?

Esta vulnerabilidade dependia das complexidades de como o WinRAR estruturas de arquivo processadas. Quando um usuário clicou duas vezes em um aparentemente arquivo inofensivo dentro do WinRAR, ele executaria inadvertidamente um arquivo com o mesmo nome, mas contendo um espaço em sua extensão. Este comportamento foi causado por uma peculiaridade na lógica de extração de arquivos do WinRAR, o que poderia levar ao extração de arquivos não intencionais em um diretório temporário.

Além disso, a falha no componente ShellExecute desencadeou uma busca por extensões válidas e executou o primeiro arquivo encontrado com uma extensão correspondente a critérios específicos. Este comportamento permitiu que invasores lançassem código malicioso, mesmo que não fosse o arquivo original que o usuário pretendia abrir.

Campanhas notáveis que usaram explorações do WinRAR

A exploração de CVE-2023-38831 não se limitou a um grupo ou país. Vários atores de ameaças aproveitaram a oportunidade para lançar campanhas usando esta vulnerabilidade:

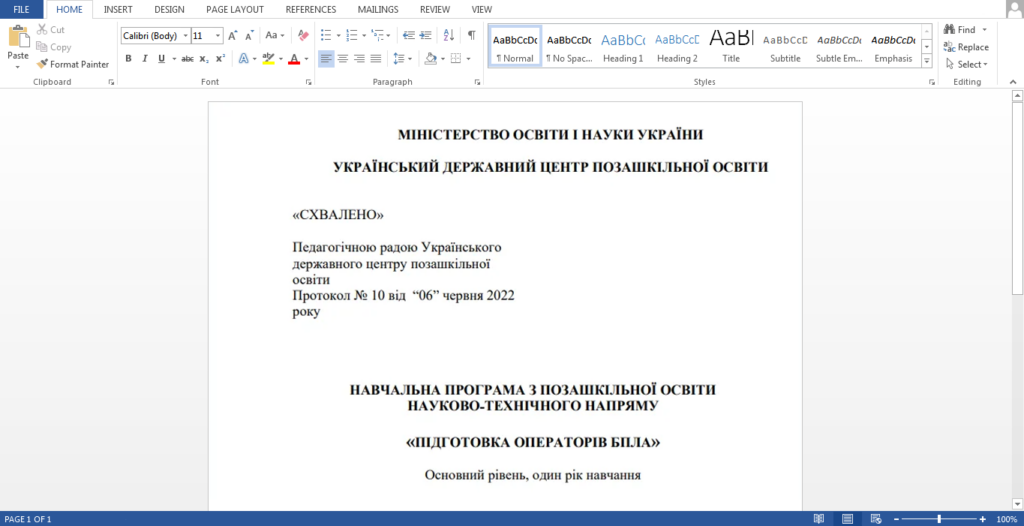

- FROZENBARENTS personifica a escola ucraniana de drones.

BARENTES CONGELADOS, atribuído às Forças Armadas Russas’ Unidade GRU 74455, direcionado ao setor de energia. Eles usaram uma isca disfarçada como um convite de uma escola ucraniana de treinamento de guerra com drones., entregando um arquivo ZIP malicioso que explorouCVE-2023-38831. A carga continha o infostealer Rhadamanthys.

Documento chamariz “Treinamento de operadores de drones” da campanha FROZENBARENTS - FROZENLAKE visa infraestrutura energética ucraniana.

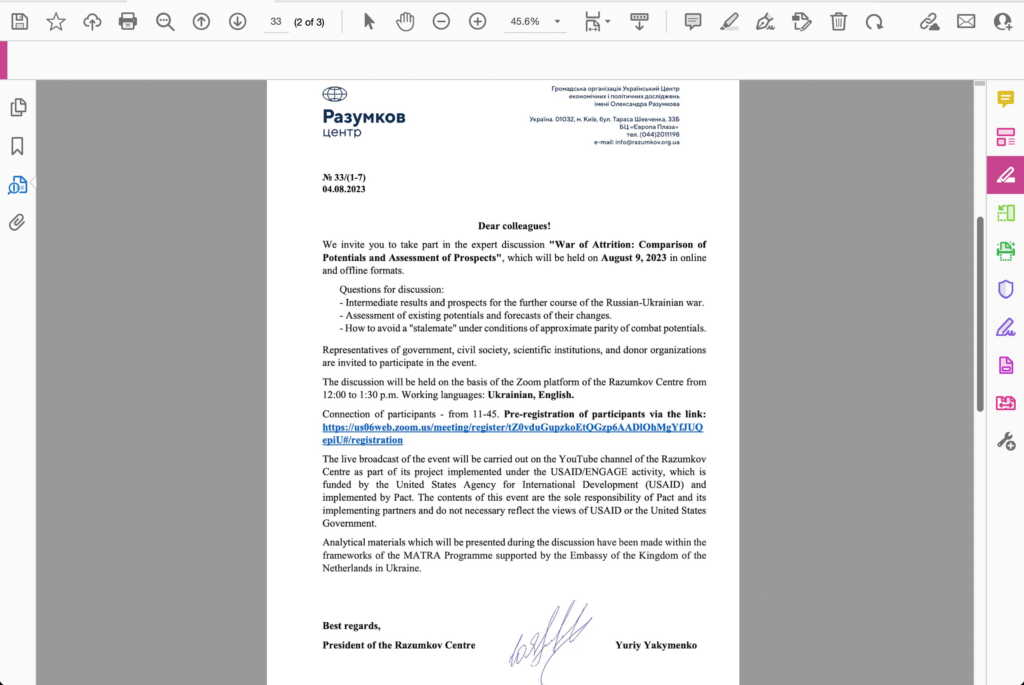

LAGO CONGELADO, também atribuído ao GRU russo, usadoCVE-2023-38831para entregar malware direcionado à infraestrutura energética da Ucrânia. Esta campanha redirecionou os usuários para um site que realizou verificações no navegador e iniciou o download de um arquivo contendo exploit disfarçado como um convite para um evento de um grupo de reflexão sobre políticas públicas ucraniano..

Documento isca FROZENLAKE representando um grupo de reflexão sobre políticas públicas ucraniano - ISLANDDREAMS tem como alvo Papua Nova Guiné.

ILHA SONHOS, ligado à China, explorou a mesma vulnerabilidade. Sua campanha de phishing usuários direcionados em Papua Nova Guiné, entregando uma exploração através de um arquivo ZIP malicioso e um documento PDF falso protegido por senha.

PDF chamariz usado na campanha ISLANDDREAMS

Como você protege você e sua organização?

A exploração generalizada da vulnerabilidade WinRAR ressalta a eficácia das explorações de vulnerabilidades conhecidas, mesmo quando patches estão disponíveis. Esta situação destaca a importância da aplicação imediata de patches e a necessidade de mecanismos aprimorados e fáceis de usar para manter o software seguro e atualizado.

Aqui estão algumas medidas importantes para aumentar sua segurança:

- É importante atualizar regularmente seu sistema operacional, Programas, e aplicações, já que as atualizações geralmente incluem patches de segurança para corrigir vulnerabilidades conhecidas.

- Estabeleça políticas de segurança claras e robustas para sua organização. Certifique-se de que todos os funcionários estejam cientes dessas políticas e as cumpram.

- Realize treinamentos regulares em segurança cibernética e programas de conscientização para seus funcionários para educá-los sobre ameaças como phishing e engenharia social.

- Cuidado com e-mails não solicitados, mensagens, e chamadas. Evite clicar em links suspeitos e evite baixar anexos de fontes desconhecidas. Garantir que as solicitações de informações pessoais ou financeiras sejam legítimas.

- Use software antimalware e antivírus confiável para proteger seus dispositivos contra malware e outras ameaças.

- Encrypt your sensitive data, tanto em repouso quanto durante a transmissão. A criptografia ajuda a proteger suas informações contra acesso não autorizado.

É importante lembrar disso o treinamento em segurança cibernética deve ser um processo constante em vez de um evento único. À medida que as ameaças se tornam mais sofisticadas, é crucial avaliar continuamente e ajuste suas medidas de segurança para ficar à frente de riscos potenciais. Colaboração entre indivíduos, organizações, e a comunidade mais ampla de segurança cibernética é essencial para manter um ambiente digital mais seguro.