Uma pesquisa recente revela que uma parte significativa das instâncias de firewall da SonicWall está sendo suscetível a ataques. Em particular, duas vulnerabilidades são capazes de causar execução remota de código (RCE) e ataques DoS. Infelizmente, nenhum patch oficial está disponível no momento, forçando os clientes a procurar uma solução alternativa.

Descobrindo as falhas

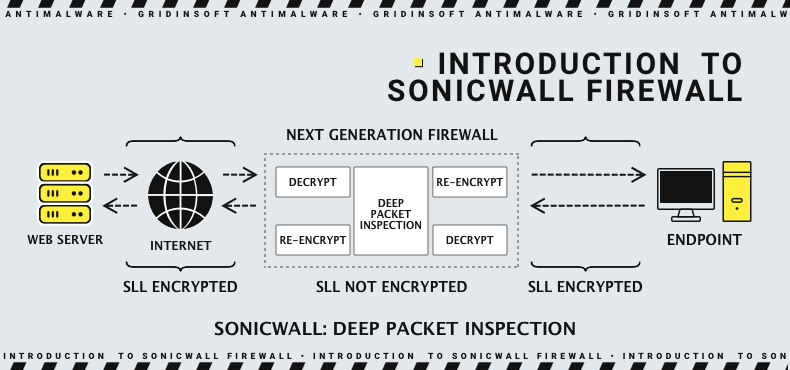

As vulnerabilidades em questão são principalmente dois problemas de buffer overflow baseados em pilha identificados como CVE-2022-22274 e CVE-2023-0656. Essas vulnerabilidades foram descobertas na série da SonicWall 6 e 7 firewall de próxima geração (NGFW) dispositivos. O primeiro foi divulgado em março 2022, enquanto o último veio à tona um ano depois, em março 2023. A natureza crítica dessas vulnerabilidades, especialmente CVE-2022-22274 com uma pontuação CVSS de 9.4, não pode ser subestimado.

Em ambos os casos, as vulnerabilidades surgem devido à validação de entrada inadequada para solicitações HTTP recebidas pelo firewall. Essa falta de validação permite que os invasores enviar solicitações maliciosas que o firewall não está equipado para lidar, levando ao estouro do buffer. Também, a exploração dessas vulnerabilidades exige que as interfaces de gerenciamento dos dispositivos SonicWall sejam expostas à Internet. Esta exposição aumenta o risco de ataques, pois permite, invasores não autenticados para atacar as vulnerabilidades.

Bispo Raposa, uma empresa de segurança cibernética, dispositivos SonicWall digitalizados recentemente com interfaces de controle voltadas para a Internet. Fora de 233,984 dispositivos, 178,637 (76%) eram suscetíveis a pelo menos uma vulnerabilidade, e 146,087 dispositivos (62%) eram vulneráveis a ambos os bugs. Além disso, esses 146,087 dispositivos são suscetíveis a uma vulnerabilidade que foi divulgada publicamente há quase dois anos.

Consequências da vulnerabilidade

A exposição de tal número significativo de firewalls a possíveis ataques é alarmante, especialmente dada a base de clientes da SonicWall, que se estende por 500,000 empresas em mais de 215 países. Também, as vulnerabilidades identificadas em mais de 178,000 Os firewalls SonicWall podem ter várias consequências graves:

| Dispositivos vulneráveis a: | Contar | Porcentagem do total |

| CVE-2022-22274 | 146,116 | 62% |

| CVE-2023-0656 | 178,608 | 76% |

| Ambos os CVE | 146,087 | 62% |

| Pelo menos um CVE | 178,637 | 76% |

Negação de serviço (DoS) Ataques

A principal ameaça representada por essas vulnerabilidades é a capacidade dos invasores de realizar ataques DoS. Isso pode fazer com que os firewalls afetados parem de responder ou travem, interrompendo assim os serviços de rede que eles protegem. Em um cenário DoS, funções críticas da rede podem ser interrompidas, impactando as operações de negócios, comunicação, e acesso a recursos digitais essenciais.

Execução Remota de Código (RCE) Riscos

Embora a principal preocupação sejam os ataques DoS, também há potencial para execução remota de código. Se explorado, isso pode permitir que invasores executem código malicioso arbitrário no dispositivo afetado. Este cenário é particularmente alarmante porque pode permitir que invasores obtenham acesso não autorizado aos recursos da rede, manipular dados, ou estabelecer uma base para novos ataques dentro da rede.

Resposta Imediata e Mitigação

Em resposta a essas descobertas, medidas urgentes são recomendadas. Os usuários do SonicWall NGFW são aconselhados a remover imediatamente a interface de gerenciamento web do dispositivo do acesso público e a atualizar o firmware do firewall para a versão mais recente. Um script de teste foi desenvolvido para determinar a vulnerabilidade de um dispositivo a essas falhas sem causar travamento. Também recomendamos as seguintes dicas:

- Revise e atualize regras de firewall e políticas de segurança regularmente. Garantir que apenas as portas e serviços necessários estejam abertos e acessíveis.

- Utilize sistemas de detecção de intrusão (IDs) e sistemas de prevenção de intrusão (IPS) para monitorar o tráfego de rede em busca de atividades suspeitas e bloquear tráfego malicioso.

- Realize auditorias regulares de segurança e avaliações de vulnerabilidade de dispositivos de rede.

- Implementar segmentação de rede para limitar a propagação de um ataque dentro da rede.

- Se necessário, consulte especialistas em segurança cibernética para obter conselhos sobre como proteger sua rede e para garantir que todas as estratégias de mitigação sejam implementadas de forma eficaz.