O malware HijackLoader adicionou novas técnicas de evasão de defesa. Outros atores de ameaças estão usando cada vez mais o malware para entregar cargas úteis e ferramentas. O desenvolvedor usou uma técnica padrão de esvaziamento de processo juntamente com um gatilho que torna a evasão de defesa mais furtiva.

O que é HijackLoader?

De acordo com Os pesquisadores’ relatório, o malware HijackLoader, ou carregador IDAT, incluiu recentemente técnicas avançadas de evasão. Este malware ganhou imensa popularidade como carregador com excelente flexibilidade. Os invasores frequentemente usam esse malware para introduzir várias cargas e ferramentas. A sua estrutura não só facilita a integração perfeita de novas funcionalidades, mas também compreende uma variedade de métodos dinâmicos de anti-análise.

Observado pela primeira vez em julho 2023, o malware emprega algumas técnicas para passar despercebido. Embora o HijackLoader não seja um malware altamente avançado, tem uma arquitetura modular. Isso significa que ele pode usar diferentes módulos para injeção e execução de código – um recurso que a maioria dos carregadores não possui. O carregador baixa um bloco de configuração criptografado que varia de uma amostra para outra, indicando que os atores da ameaça podem alterá-lo ou atualizá-lo rapidamente. Essa adaptabilidade o torna um alvo difícil, tornando o desenvolvimento de contramedidas eficazes um desafio.

Técnicas de evasão de detecção aprimoradas do HijackLoader

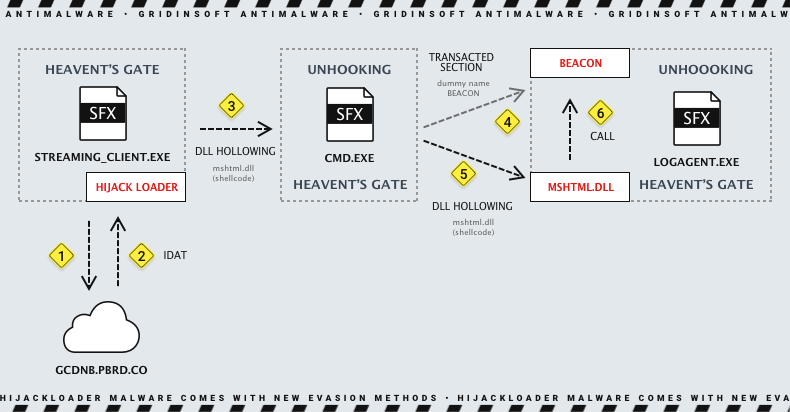

O HijackLoader segue uma cadeia de infecção complexa, empregando comportamento em vários estágios para ofuscar suas atividades. Inicialmente, o malware utiliza API WinHTTP para verificar se há uma conexão ativa com a Internet antes de prosseguir com suas operações maliciosas. Após conectividade bem-sucedida, ele baixa um blob de configuração de segundo estágio de um endereço remoto, iniciando processos de descriptografia e descompactação para recuperar cargas essenciais. As etapas subsequentes envolvem o carregamento legitimate Windows DLLs especificado no blob de configuração, seguido pela execução de shellcode independente de posição.

Este shellcode orquestra várias atividades de evasão, incluindo a injeção de cargas subsequentes em processos filhos, como cmd.exe e logagent.exe. HijackLoader usa métodos avançados de desvio de gancho, incluindo Portão do Céu, para evitar ganchos de modo de usuário e monitoramento de segurança. Ele também usa processo de esvaziamento, injetando shellcodes maliciosos em processos legítimos para ganhar persistência. O malware emprega técnicas de esvaziamento interativas e transacionadas para aumentar a furtividade. Esses novos recursos de evasão de defesa para o HijackLoader podem torná-lo mais saudável e complexo de detectar do que as soluções de segurança tradicionais.

Recomendações de segurança

Para proteger contra HijackLoader e outros malwares, recomendamos seguir várias dicas de segurança cibernética:

- Eduque-se. Mantenha-se informado sobre as ameaças de malware mais recentes. Eles buscam constantemente novas maneiras de enganar os usuários para que revelem informações confidenciais ou baixem arquivos maliciosos.. Educar os usuários sobre essas ameaças e a importância de evitar abrir anexos suspeitos ou clicar em links duvidosos é crucial na segurança cibernética.

- Mantenha o software atualizado. Você deve atualizar regularmente seu sistema operacional, formulários, e software para garantir que você tenha as versões mais recentes. O malware geralmente explora vulnerabilidades conhecidas que foram corrigidos em versões mais recentes.

- Use software antimalware. Esta é uma medida complexa para protegê-lo contra ameaças. Instalar uma solução anti-malware confiável e mantenha-o atualizado. Esses programas podem detectar e remover cepas de malware conhecidas, incluindo variantes do HijackLoader.