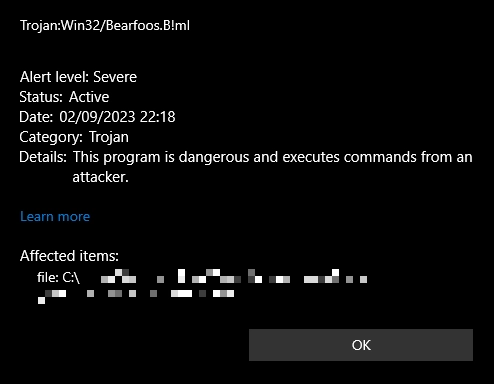

Trojan:Win32/Bearfoos.B!ml é uma detecção do Microsoft Defender associado a malware para roubo de dados. Pode sinalizar este malware devido aos padrões de comportamento específicos, atribuir esse nome até mesmo a programas maliciosos de famílias conhecidas. Como o Defender usa aprendizado de máquina para essa detecção, às vezes pode ser um falso positivo.

Trojan:Win32/Bearfoos.B!Visão geral

Trojan:Win32/Bearfoos.B!ml é uma detecção do sistema Microsoft Defender AI para malware infostealer e spyware. Tipicamente, o malware que esta detecção sinaliza pertence a uma família mais ampla, mas também pode significar um vírus de pequeno lote. O motivo da detecção é um padrão de comportamento específico que o sistema de IA detectou, o que significa que não está realmente claro o que exatamente causou isso. Bearfoos se integra profundamente ao sistema, muitas vezes despercebido pelo usuário. Tem como alvo cookies, bancos de dados de senha, carteiras de criptomoedas, e outras informações confidenciais armazenadas no sistema infectado.

Uma vez que os dados são coletados, o malware o transmite para um servidor de comando e controle, então entra um estado dormente, esperando por mais comandos. Isso permite que ele permaneça sem ser detectado por longos períodos. Além do roubo de dados, Ursos pode registrar as teclas digitadas, tirar capturas de tela, grave vídeo ou áudio usando os periféricos do sistema, e realizar outras atividades de espionagem.

Trojan:Win32/Bearfoos.B!ml se espalha usando métodos típicos para esse tipo de malware. Mais comumente, é distribuído através de cheats de jogos, modificações, e utilitários duvidosos. O segundo método mais comum de distribuição é spam por e-mail.

Análise técnica

Vamos detalhar como o Trojan:Win32/Bearfoos.B!ml se comporta em um sistema infectado. A amostra específica que analiso parece ser um desdobramento de Spyware AgenteTesla. Tentarei explicar os aspectos mais importantes desta ameaça da forma mais clara possível.

Ao se infiltrar no sistema, o malware realiza verificações nos seguintes locais quanto à presença de sandboxes e depuradores. Esta é uma etapa típica que o malware realiza para evitar análises e infecções “inúteis”.

C:\drivers\etc\hosts

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Themes\Personalize

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion

C:\Windows\Microsoft.NET\Framework\v4.0.30319\Config\machine.config

C:\Windows\system32\VERSION.dll

Ganhando Persistência

Depois disso, ele coloca sua própria cópia na pasta AppData/Roaming e atribui a ela um nome aleatório. No meu caso, era vzCravLx.exe. Próximo, o malware verifica as configurações do Microsoft Defender:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection\DisableRealtimeMonitoring

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection\DisableScriptScanning

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiVirus

Esses valores de registro referem-se a vários componentes das configurações de proteção antimalware do sistema. O malware verifica essas configurações para entender a postura de segurança do sistema e planejar ações futuras. Em nosso cenário, quando as configurações do Defender não foram alteradas por padrão, Bearfoos procedeu à alteração do Defender. Ele executa esta seleção de comandos:

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" Add-MpPreference -ExclusionPath "C:\Users\

"C:\Windows\System32\schtasks.exe" /Create /TN "Updates\vzCravLx" /XML "C:\Users\

É isso que fornece persistência ao malware. Com o primeiro comando, isto exclui o caminho para seu próprio executável e da verificação do Microsoft Defender. O segundo comando exige a criação de uma tarefa no Agendador de Tarefas para executar o malware de vez em quando. Depois disso, Bearfoos, também conhecido como AgentTesla, exclui o arquivo original e continua operando apenas com essas duplicatas protegidas.

Coleção de dados

A próxima fase envolve a coleta de informações confidenciais. Em primeiro lugar, o malware verifica uma seleção de arquivos que pertencem a navegadores da web, procurando por senhas, biscoitos e tokens de sessão. Aqui está a lista de navegadores em questão:

- 360cromada

- Microsoft borda

- 7Estrela

- Amigo

- Navegador corajoso

- Cítrico

- CentBrowser

- Chedot

- Cromo

- Órbita

- Navegador CocCoc

- Dragão Conveniente

- Coowon

- Navegador de elementos

- Navegador de privacidade épico

- Sleipnir5 (Fenrir Inc.)

- Irídio

- Cometa

- ChromePlus (Maple Studio)

Como podemos ver, esses locais consistem principalmente em dados do usuário de À base de cromo navegadores da web. Além deles, malware rastreia credenciais de clientes de e-mail de desktop e alguns aplicativos FTP/VPN.

Comando & Controlar as comunicações do servidor

O malware envia solicitações HTTP para os seguintes endereços para baixar vários arquivos, incluindo um arquivo CAB do servidor Windows Update e certificados da Sectigo e Microsoft:

GET http://download.windowsupdate.com/d/msdownload/update/others/2015/05/17930914_a3b333eff1f0428f5a2c87724c542504821cdbd8.cab

GET http://crt.sectigo.com/SectigoPublicCodeSigningCAR36.crt 200

GET http://crt.sectigo.com/SectigoPublicCodeSigningRootR46.p7c 200

GET http://www.microsoft.com/pki/certs/MicCodSigPCA_08-31-2010.crt 200

GET http://www.microsoft.com/pki/certs/MicrosoftTimeStampPCA.crt 200

Essas solicitações podem ser tentativas de disfarçar atividades maliciosas como ações legítimas. O malware também resolve nomes DNS para vários domínios, incluindo o legítimo download.windowsupdate.com, e domínios potencialmente suspeitos, como mail.commtechtrading.com e chir104.websitehostserver.net. Estes últimos domínios poderiam fazer parte de seu comando e controle (C2) infraestrutura usada para exfiltração de dados. O malware estabelece as seguintes conexões TCP/UDP com vários endereços IP:

TCP 23.53.122.213:80

TCP 173.236.63.6:587

TCP 20.99.133.109:443

TCP 23.216.147.71:80

TCP 23.216.81.152:80

UDP 192.168.0.12:137

Depois de concluir a exfiltração de dados, o malware entra em modo de espera, ouvindo comandos do servidor C2. Durante este período de espera, continua a coletar dados, capturando teclas digitadas, tirando capturas de tela, e gravação de áudio e vídeo de dispositivos periféricos.

É Trojan:Win32/Bearfoos.B!ml um falso positivo?

Como mencionei anteriormente, a detecção de Trojan:Win32/Bearfoos.B!ml é executado usando o Microsoft Defender Sistema baseado em IA. No entanto, este método é propenso a falsos positivos, e arquivos legítimos, como aqueles associados a jogos ou programas atualizados recentemente, são frequentemente sinalizados erroneamente como maliciosos. Em particular, é comum ver falsos positivos em programas de pequenos lotes do GitHub, certos aplicativos emuladores, e em alguns casos bizarros até possui arquivos do Windows.

Embora seja fácil detectar um falso positivo com um programa que você conhece e confia, fazer isso com um aplicativo menos familiar pode ser problemático. Se você não tem certeza sobre a fonte e o desenvolvedor, suposições ousadas podem ser uma prática particularmente destrutiva. É por isso que é necessária uma verificação antimalware de segunda opinião.

Como remover Trojan:Win32/Bearfoos.B!ml?

Para remover Bearfoos.B!ml trojan ou verifique se é uma detecção real, Eu recomendo usar GridinSoft Anti-Malware. Este programa não é vulnerável a ataques de malware, pois o Microsoft Defender, e detectará facilmente até mesmo as amostras de malware mais recentes, graças ao seu sistema de detecção multicomponente. Siga o guia abaixo para deixar seu sistema como novo.

[remoção]