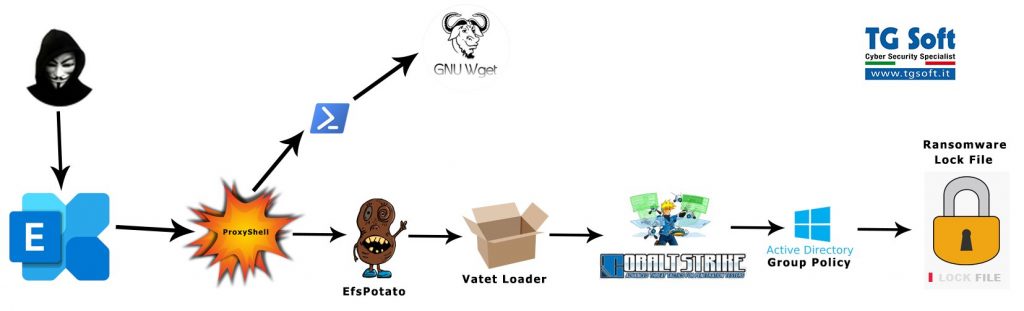

O novo ransomware LockFile explora vulnerabilidades recentemente descobertas do ProxyShell e PetitPotam para aumentar suas chances de hackear e criptografar redes corporativas.

Especialistas de TG Suave e conhecido pesquisador de segurança da informação Kevin Beaumont relatou sobre a nova ameaça. Eles escrevem que os operadores do LockFile estão usando vulnerabilidades descobertas recentemente, conhecidos coletivamente como ProxyShell, atacar servidores Microsoft Exchange, de onde o ataque eventualmente se espalha para as redes internas das empresas.

De acordo com Symantec, depois de se infiltrar na rede da vítima, LockFile explora outra vulnerabilidade recente, para Petit Pot, assumir o controle do controlador de domínio da empresa, e então implantar cargas úteis para criptografar os dados em todas as estações de trabalho disponíveis.

Symantec escreve que o grupo de hackers já atacou pelo menos dez organizações, a maioria dos quais está localizada nos Estados Unidos e na Ásia. Organizações dos seguintes setores já foram vítimas de hackers: serviços financeiros, fabricação, Engenharia Mecânica, lei, serviços prestados às empresas, viagem e Turismo.

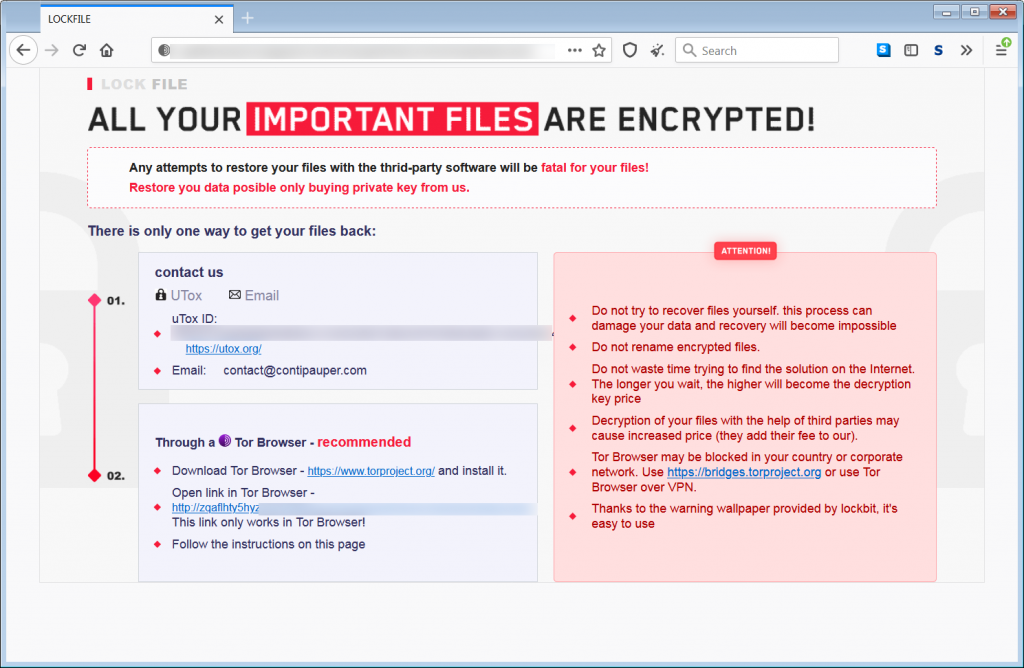

Ao mesmo tempo, especialistas observam a semelhança das notas de resgate que LockFile deixa para trás com as notas que o ransomware LockBit usou.

Além disso, os hackers’ e-mail de contato sugere uma possível conexão com o ransomware Conti: entre em contato com @contipauper[.]com. Computador bipando recorda que recentemente um dos parceiros descontentes de Conti vazou manuais e manuais técnicos usados por hackers para treinar seus cúmplices. Jornalistas acreditam que o aparecimento de LockFile pode estar associado a esta pessoa.

Deixe-me também lembrá-lo de que falei recentemente sobre como Sobre 2000 Servidores Exchange invadidos usando exploração do ProxyShell.