Especialistas da empresa suíça de segurança cibernética PRODAFT publicaram os resultados de um estudo de 18 meses sobre o grupo de extorsão cibernética PYSA.

MOSEY (um acrônimo para “Pproteger Snosso Ssistema, Amigo”) é o sucessor de Mespinoza ransomware.

Observação: Deixe-me lembrá-lo que também dissemos que O grupo de hackers Lapsus$ roubou os códigos-fonte dos produtos da Microsoft.

O malware foi descoberto pela primeira vez em dezembro 2019 e foi o quarto ransomware mais utilizado no último trimestre de 2021.

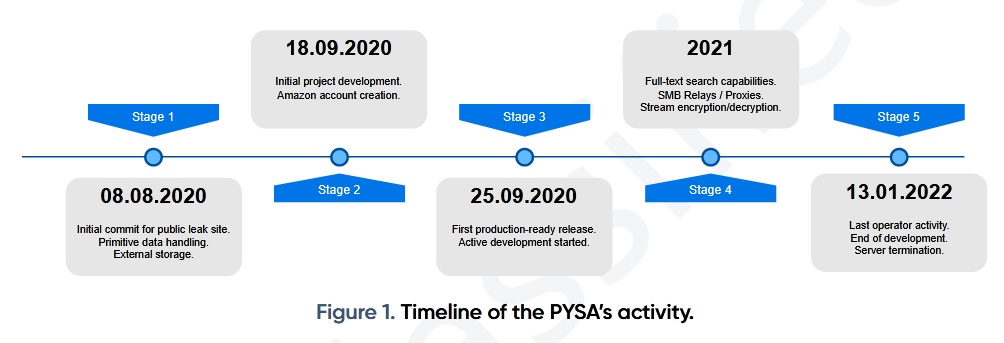

Desde setembro 2020, o grupo roubou informações confidenciais de 747 vítimas. Em janeiro 2022, os servidores dela foram derrubados.

De acordo com a Intel 471, a maioria das vítimas está nos EUA (59.2% de todos os ataques PYSA) e o Reino Unido (13.1%). Mais frequente, PYSA atacou o governo, organizações educacionais e de saúde.

Como outros grupos de ransomware cibernético, PYSA usou uma tática de dupla extorsão, liberar os arquivos roubados da vítima caso ela se recusasse a pagar o resgate.

O malware criptografou arquivos adicionando o .Mosey extensão. Para descriptografá-los, uma chave RSA privada foi necessária, que só poderia ser obtido pagando um resgate aos extorsionistas. Quase 58% das vítimas que pagaram a quantia exigida conseguiram restaurar o acesso aos seus arquivos.

Observação: Você também pode estar interessado em saber o que Especialistas vincularam BlackCat (ALPHV) ransomware para grupos BlackMatter e DarkSide.

Os especialistas do PRODAFT conseguiram encontrar uma pasta .git de acesso público gerenciada pelos operadores PYSA e descobriram o login de um dos autores do projeto – [email protected].

A operação PYSA envolveu pelo menos 11 contas, a maioria dos quais foi criada em janeiro 8, 2021. 90% de toda a atividade no painel de controle de malware foi contabilizada por quatro contas – t1, t3, t4 e t5.

A infraestrutura PYSA também incluiu contêineres docker, incluindo servidores públicos de vazamento, bancos de dados, e servidores de comando e controle, bem como uma nuvem Amazon S3 para armazenar arquivos criptografados.