Especialistas em segurança cibernética lançaram um descriptografador para o ransomware Akira. Isso permitirá que vítimas que encontrem ataques descriptografem seus arquivos sem pagar resgate.

Decodificador de ransomware Akira lançado ao público

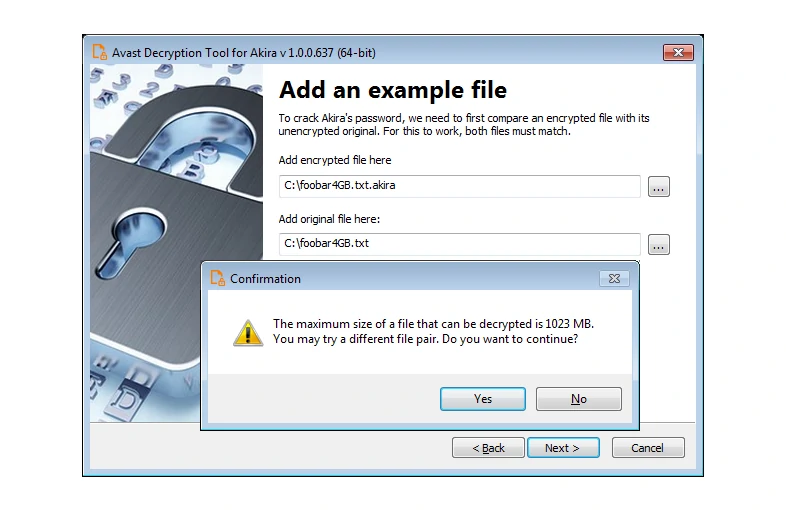

A empresa de segurança cibernética Avast lançou recentemente um descriptografador gratuito para ransomware Akira. Esta ferramenta pode ajudar as vítimas recuperar seus dados sem pagar nenhum dinheiro a fraudadores. O descriptografador tem duas versões, 32-bits e 64 bits. Os especialistas recomendam usar este último porque o programa consome muita memória do sistema para quebrar senhas. Para descriptografia, a ferramenta deve gerar uma chave de descriptografia baseada em dois arquivos idênticos, um dos quais é criptografado. Além disso, escolha arquivos tão grandes quanto possível porque isso influenciará o tamanho máximo dos arquivos descriptografados.

O fato de o descriptografador ter sido lançado mostra que desenvolvedores de ransomware escolheram um algoritmo de criptografia vulnerável. Mesmo que sejam versões AES-256 ou RSA com um número ainda maior de chaves potenciais, as falhas no processo de criptografia podem bagunçar tudo. Os hackers provavelmente implementaram o mecanismo que permite que o malware acelere a criptografia – uma característica bastante sensata. E foi isso que tornou possível encontrar a opção de descriptografia rápida, em vez de forçar brutamente todos os trilhões de chaves possíveis.

O que é Akira Ransomware?

Akira é um ransomware para Windows e Linux que está disponível desde março 2023. Como um recém-chegado ao mercado de ransomware, Akira fez seu nome ao pegar vítimas rapidamente. Tinha como alvo organizações em todo o mundo em uma variedade de setores. É importante notar que houve outra cepa de ransomware, também conhecido como Akira, em 2017. No entanto, atualmente não há evidências de que os dois estejam relacionados. De acordo com análise, o malware usa uma chave simétrica gerada por CryptGenRandom. Em seguida, ele é criptografado com a chave pública RSA-4096 associada e adicionado ao final do arquivo criptografado.. Como os operadores de ransomware são os únicos proprietários da chave de descriptografia privada RSA, isso deveria ter restringido a descriptografia dos arquivos sem pagar resgate.

Os pesquisadores também encontraram semelhanças entre Akira e o agora extinto ransomware Conti v2. Isso sugere que os autores usaram o código-fonte vazado do ransomware Conti. As semelhanças incluem a lista de exclusão de tipo de arquivo, lista de exclusão de diretório, e estrutura final do arquivo. Embora as versões para Windows e Linux do ransomware Akira sejam muito semelhantes na forma como criptografam dispositivos, a versão Linux usa a biblioteca Crypto++ em vez do Windows CryptoAPI.

Não devo mais temer o Akira Ransomware?

Sem dúvida, recuperar seus arquivos gratuitamente é uma boa notícia. No entanto, isso não significa que a ameaça tenha terminado completamente. O principal problema após criptografar arquivos é o vazamento de informações confidenciais. Operadores de Akira afirmam que eles colocarão qualquer informação valiosa à venda na Darknet se a vítima não pagar. Este pode ser um código proprietário, dados financeiros internos, ou informações corporativas. Além disso, ainda há uma corrida armamentista entre cibercriminosos e serviços de segurança. Significa que os operadores provavelmente revisarão o mecanismo de criptografia cedo ou tarde.

Use proteção antimalware avançada

Recomendamos usar um conjunto de medidas que incluem EDR, XDR, SIM, e SOAR. Estas são ferramentas potentes contra ransomware. Por isso, EDR monitora atividades de endpoint, e o XDR amplia os recursos de detecção e resposta. SIEM agrega logs de eventos de segurança, e SOAR automatiza respostas a incidentes. Juntas, essas tecnologias fornecem detecção avançada de ameaças e recursos de gerenciamento centralizados para evitar incidentes de ransomware.

Controle sobre todos os métodos de propagação de malware

Além da proteção abrangente, ficar de olho em possíveis pontos de entrada é crucial. Não importa quão forte seja a defesa cibernética de uma empresa, um erro humano pode comprometer toda a empresa. A higiene cibernética é a primeira linha de defesa porque o erro humano causa a maioria dos incidentes. As organizações devem atualizar o software regularmente, use filtragem da web e utilize medidas de segurança de rede e e-mail. Outro componente essencial é treinar funcionários sobre práticas seguras de e-mail, assinando inteligência sobre ameaças, e ter um plano de resposta a incidentes. Uma abordagem multicamadas é crucial para minimizar o risco de infecções por malware e proteger dados confidenciais.