Android é um sistema operacional aberto. Isso é uma vantagem e uma desvantagem. Especialistas em tecnologia de segurança cibernética descobriram recentemente uma campanha generalizada de malware para Android. E dada a escala desta campanha, parece provável que tenha sido totalmente automatizado.

Algumas palavras sobre malware para Android

Como sabemos, o sistema operacional Android é baseado no kernel Linux. Foi lançado em 2008, então usuários mal-intencionados tiveram a chance de estudá-lo. Apesar do equívoco de que não existe malware no Android, there is much more of it than we think. Na verdade, entre todos os outros sistemas operacionais móveis, O Android se tornou um alvo predominante para criadores de malware. Pesquisadores descobriram recentemente mais de 60,000 aplicativos contendo adware. Embora seja um número impressionante, especialistas dizem que há muito mais. Adicionalmente, o malware vem prosperando há muito tempo devido à falta de capacidade de detectá-lo.

O principal local onde o malware se espalha é a Google Play Store. Moderação lenta, junto com regras leais de upload de aplicativos, dê aos bandidos quase uma carta branca. Embora exista uma equipe de segurança que verifica programas em busca de malware, eles fisicamente não conseguem lidar com o grande volume de uploads para a plataforma. É isso que torna o mercado de aplicativos padrão – e confiável – para Android um local tão conveniente para distribuição de malware.

Como funciona o malware Android?

De acordo com a análise, a campanha promove adware em dispositivos Android com fins lucrativos. No entanto, o principal problema é que os invasores possam mudar rapidamente de tática e redirecionar os usuários para outros tipos de malware, como Trojans bancários, para roubar credenciais e informações financeiras ou ransomware.

Aplicativos Android ocultos

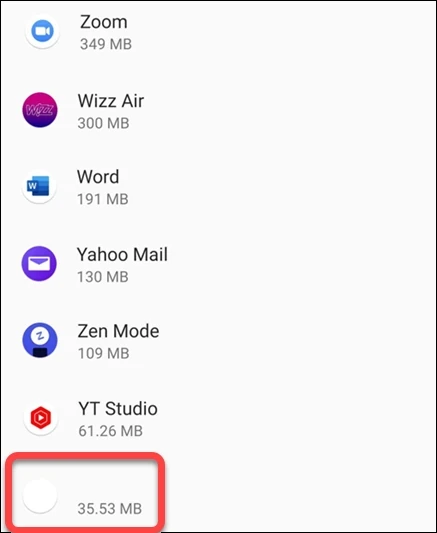

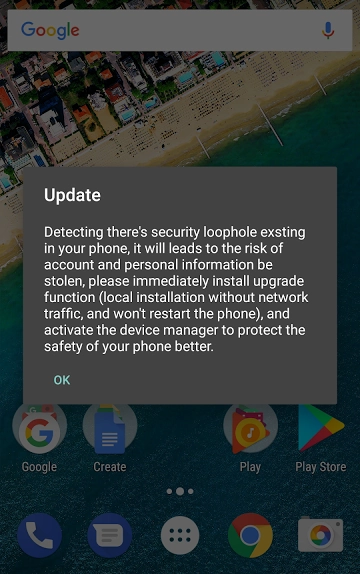

Desde a API 30, O Google removeu a capacidade to hide app icons on Android uma vez que um lançador é registrado. Então, o malware depende do usuário para abrir o aplicativo pela primeira vez. Depois da instalação, o aplicativo pode relatar um “O aplicativo não está disponível em sua região. Clique “OK” desinstalar”. Depois de clicar “OK,” o aplicativo fecha mas não é desinstalado. Já que o aplicativo malicioso não tem ícone no inicializador e tem um caractere UTF-8 no rótulo, ele só aparece na lista de aplicativos instalados. No entanto, está no final por padrão, então é improvável que o usuário preste atenção nisso. O aplicativo registra ações a serem chamadas na inicialização ou quando o usuário interage com o dispositivo, e o servidor pode inicializar a fase de adware em um intervalo de tempo desconhecido.

Comportamento de adware

Quando o usuário desbloqueia o telefone, o aplicativo obtém uma URL de adware do servidor e usa o navegador móvel to load the ad. O aplicativo usa uma das bibliotecas de adware incluídas para renderizar um WebView em tela cheia de um anúncio. Serve links, notificações, vídeos em tela cheia, abrir guias em navegadores, e mais. Durante o monitoramento, os pesquisadores notaram que o aplicativo carregava anúncios dos seguintes domínios.

- ehojam[.]com

- editor-config.unityads.unity3d[.]com

- googleads.g.doubleclick.net

- adc-ad-assets.adtilt[.]com

- wd.adcolony[.]com

- serviço de anúncios.google[.]com

- ênfase[.]com

- concentração[.]com

- httpkafka.unityads.unity3d[.]com

- leilão-load.unityads.unity3d[.]com

- kenudo.net

- config.unityads.unity3d[.]com

- pagead2.googlesyndication[.]com

- comportamento[.]com

- adc3-launch.adcolony[.]com

Vale a pena notar que os domínios não são necessariamente relacionados a malware.

Redirecionar

Além disso, versões modificadas de aplicativos oficiais podem redirecionar o usuário para sites maliciosos. Por exemplo, quando os usuários abrem um “modificado” aplicativo e pesquise algo no Google, eles podem ser redirecionados para uma página de anúncio aleatória. Às vezes, essas páginas pretendem oferecer o mod desejado para download, mas eles contêm malware prejudicial. Um exemplo de usuário abre hXXp://crackedapk[.]com/appcoins-wallet-mod-apk/download1/website. Imediatamente eles foram redirecionados para hXXp://1esterdayx[.]com/worjt1e6a5efdf4388a83865ddce977639e28e199d821e?q=appcoins%20wallet%20mod%20apk%20v2.9.0.0%20(free%20purchased/premium%20cracked). Este site foi realmente projetado para espalhar malware.

Como o malware do Android foi parar no meu smartphone?

Primeiro, determinar como um aplicativo pode chegar ao smartphone de um usuário. Existem algumas maneiras de instalar um aplicativo em seu smartphone:

- Loja de jogos. Este método é o mais seguro e recomendado porque o download é de uma fonte oficial.

- Sites e fontes de terceiros. Este método permite que você instale qualquer aplicativo baixado de qualquer site ou obtido em outro lugar.

- Vulnerabilidade de dia zero. Como o nome sugere, esta vulnerabilidade foi encontrado por agressores, mas os desenvolvedores não sabem disso. É assim the Pegasus spyware was spread.

Embora todas as três variantes têm a chance de baixar o aplicativo malicioso, no primeiro caso, o aplicativo malicioso provavelmente será excluído mais cedo ou mais tarde. No entanto, em questão, aplicativos com adware não estavam disponíveis no Google Play ou em outras lojas oficiais. Isso significa que os invasores encontraram outra maneira de convencer as pessoas a instalá-los. Como o Android permite que você instale qualquer aplicativo de qualquer fonte, os invasores disfarçaram o malware como programas muito procurados. Muitas vezes esses aplicativos não podem ser encontrados em lojas oficiais ou aplicativos que imitam os reais publicados na Play Store. Mais frequente, aplicativos maliciosos são disfarçados como:

- Jogos com recursos desbloqueados

- Rachaduras no jogo

- Programas utilitários crackeados

- YouTube/Instagram sem anúncios

- VPN grátis

- Vídeos falsos

- Tutoriais falsos

- Programas de segurança falsos

- Netflix

Como os aplicativos modificados são uma mercadoria importante, existem sites inteiros dedicados a essas aplicações. Geralmente, estes são os aplicativos originais com funcionalidade desbloqueada ou com muita moeda do jogo. Além disso, esses sites podem conter aplicativos visualmente semelhantes aos reais. Claro, as páginas de download podem ter críticas positivas falsas e classificações altas.

Recomendações de segurança

O melhor conselho para usuários do Android é instale aplicativos da app store oficial. Também, preste atenção nas permissões que o aplicativo pede. Por exemplo, suponha que você tenha instalado o Flashlight, e pede acesso à sua agenda telefônica e localização geográfica. Por isso, há todos os motivos para acreditar que é malware. Não baixe ou instale nenhum aplicativo hackeado. Você também pode usar nosso scanner Android para verificar se há malware em seu dispositivo.