Especialistas em segurança cibernética encontraram o malware Azorult de oito anos. Este malware rouba informações e coleta dados confidenciais, e está fora do ar desde tarde 2021. Mas será que o velho cachorro vai continuar com novos truques?

Azorult Malware ressurge depois 2 Anos

Um recente pesquisa no cenário de ameaças cibernéticas trouxe à luz notícias preocupantes sobre o malware Azorult. Identificado pela primeira vez em 2016, this malware gained quite an image back in the days>. Entre suas campanhas mais notáveis está a divulgação conjunta com ransomware STOP/Djvu. No entanto, a sua actividade estava em declínio desde o início 2020, com a curva de atividade ficando plana no final 2021.

Sendo um malware ladrão a partir de meados dos anos 10, originalmente carregava funcionalidades adequadas à época. Azorult é especialista em roubar informações confidenciais. Inclui coisas como histórico de navegação, biscoitos, e credenciais de login. Sem carteiras criptografadas, sem sessão e tokens 2FA – eles não eram tão valiosos antigamente.

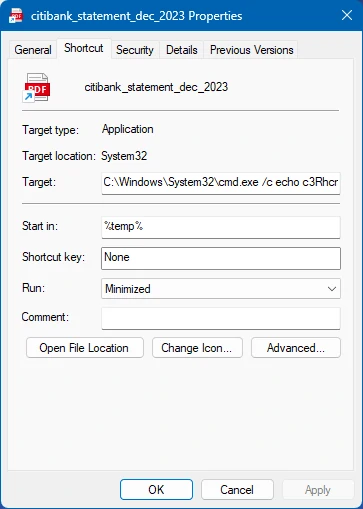

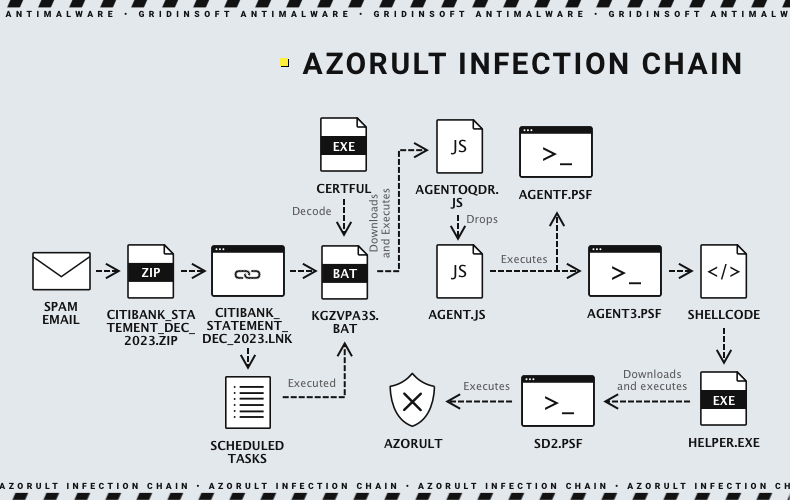

Entre as principais novidades da versão ressurgida estão métodos mais sofisticados e furtivos, o que pode tornar muito difícil a detecção. Ele também usa uma nova cadeia de infecção e usa RAM como trampolim para implantar e executar toda a carga útil. Os pesquisadores encontraram arquivos de atalho disfarçados de arquivos PDF, eventualmente levando Azorult a infectar o dispositivo. Quanto ao método de distribuição, especialistas sugerem usar meios clássicos como phishing por e-mail.

O que é malware Azorult?

O malware Azorult é um spyware que pode roubar vários tipos de dados, incluindo credenciais para aplicativos e criptomoedas. É conhecido por sua capacidade de coletar dados confidenciais de sistemas infectados. Azorult também pode baixar e executar cargas adicionais, aumentando sua ameaça aos sistemas comprometidos.

Em sua última variante, Azorult usa injeção de processo e “Vivendo fora da terra” (LoteL) técnicas para evitar a detecção por ferramentas de segurança e é vendido principalmente em fóruns de hackers clandestinos russos. Dados roubados com Azorult também são vendidos em mercados russos da Dark Web. Além de roubar informações, >the malware captured data for a service that sells ready-made virtual identities. Isso incluiu o máximo de dados detalhados possível sobre o comportamento online dos usuários: histórico de visitas ao site, informações sobre o sistema operacional, navegador, plug-ins instalados, etc..

Em particular, pesquisadores descobriram que 90% de todas as pegadas digitais fornecidas num infame Mercado Genesis estavam associadas à Azorult. No entanto, em fevereiro 2020, O Google lançou uma atualização do Chrome que impôs o uso de AES-256 para criptografia de senha. Isso afetou a capacidade da Azorult de recuperar senhas do Chrome. Como o desenvolvimento do AZORult foi interrompido em 2018, este lançamento foi considerado um “morte” do AZORult, impacting Genesis’s business as well.

Azorult usa spam de e-mail e arquivos LNK

O exemplo revisado de Azorult, como mencionei acima, veio como um arquivo .lnk disfarçado de documento PDF por meio de truques de extensão dupla. Um arquivo chamado citibank_statement_dec_2023.lnk dispara uma sequência de eventos que baixa e executa um arquivo JavaScript de um servidor remoto. O arquivo JavaScript baixa dois scripts do PowerShell, um dos quais recupera um arquivo executável e inicia um novo thread para executar o código injetado. O arquivo carregador termina se o código do idioma do usuário corresponder a códigos específicos vinculados à Rússia – a região mais provável de seus desenvolvedores. A carga final é, obviamente, o infostealer Azorult.

Após a execução, gera um identificador exclusivo para a vítima e coleta informações do sistema, incluindo carteiras criptografadas. Azorult encerra a execução se certas condições forem atendidas, como a presença de um mutex ou um arquivo chamado “senha.txt” na área de trabalho. Ele também verifica nomes de máquinas e nomes de usuários específicos no sistema da vítima. Se alguma das verificações retornar verdadeiro, o binário termina. Azorult captura screenshots e tem como alvo vários aplicativos. Os dados são compactados, criptografado, e enviado para um servidor remoto.

Recomendações de segurança

Como o erro humano é o principal culpado, a recomendação mais importante é tomar cuidado com phishing. Para elaborar, os seguintes pontos serão úteis:

- E-mails não solicitados. Sempre seja cético e cauteloso com e-mails de fontes desconhecidas. Especialmente aqueles que solicitam informações pessoais ou incentivam você a clicar em um link.

- Verifique as fontes de e-mail. Antes de responder ou clicar em qualquer link, verifique o endereço de e-mail do remetente e certifique-se de que é legítimo. Não clique em links em e-mails, especialmente se parecerem suspeitos ou bons demais para ser verdade.

- Eduque-se. Mantenha-se informado sobre métodos de phishing e várias técnicas de golpes baseados em phishing.