Recentemente, atores maliciosos começaram a usar malvertising para espalhar o ransomware BlackCat. Eles usam páginas clonadas de aplicativos freeware populares, particularmente utilitário WinSCP. Esses downloads resultam em uma cadeia de infecção, que consiste em um conta-gotas, uma porta dos fundos, e, finalmente, o ransomware.

Operadores distribuem ransomware disfarçado de WinSCP

Pesquisadores reconheceram que os operadores do BlackCat estavam usando anúncios maliciosos para distribuir instaladores fraudulentos de aplicativos de transferência de arquivos WinSCP. Nesse caso, a distribuição envolveu uma página da Web para o conhecido aplicativo WinSCP, um aplicativo de transferência de arquivos do Windows de código aberto. Em poucas palavras, invasores usam envenenamento de SEO para espalhar malware por meio de anúncios on-line. Eles sequestram um conjunto selecionado de palavras-chave para exibir anúncios de sites de phishing nas páginas de resultados de pesquisa do Bing e do Google. Esses anúncios redirecionam usuários desavisados para uma cópia de phishing da página da web original.

Por isso, golpistas tentam fazer com que os usuários baixe o malware mascarado como um aplicativo legítimo. No entanto, a vítima obtém um backdoor contendo um farol Cobalt Strike em vez de um aplicativo WinSCP legítimo. A porta de trás, por sua vez, conecta-se a um servidor remoto para operações subsequentes. Ele também usa ferramentas legítimas como AdFind para facilitar a descoberta de rede. Os invasores usam o acesso concedido pelo Cobalt Strike para baixar programas para realizar reconhecimento, contabilizando, movimento lateral, evasão de software antivírus, e exfiltração de dados. Essa tática visa infectar usuários corporativos – uma abordagem bastante única quando se trata de métodos de propagação de ransomware.

Segundo os pesquisadores, os invasores conseguiram roubar privilégios de administrador de nível superior, o que lhes permitiu realizar ações pós-exploração. Além disso, eles tentaram configurar a persistência com ferramentas de gerenciamento remoto, como AnyDesk, e obter acesso a servidores de backup. Infelizmente, este não é um caso isolado, mas sim uma tendência. We’ve already told you como os invasores usam a plataforma do Google Ads para espalhar malware.

O que é BlackCat Ransomware?

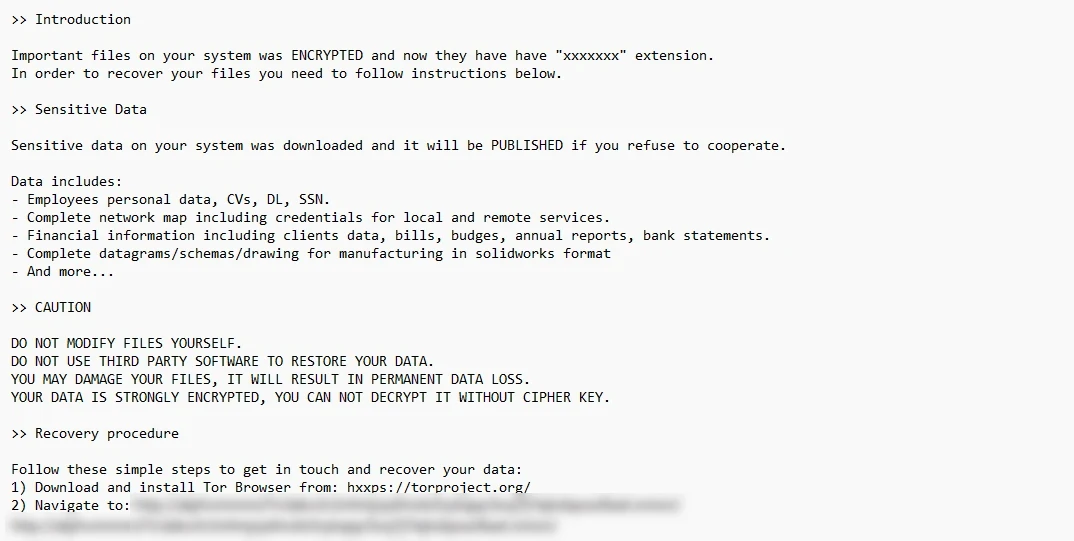

BlackCat é uma variedade de malware perigosa que surgiu em novembro 2021. É operado por um grupo de crimes cibernéticos de língua russa chamado ALPHV. É o primeiro malware significativo escrito na linguagem de programação Rust e pode atacar Sistemas Windows e Linux. BlackCat usa uma tática de extorsão tripla em suas campanhas de ransomware, visando vários setores, incluindo finanças, fabricação, e serviços jurídicos. Ele comprometeu em torno 200 organizações empresariais entre novembro 2021 e setembro 2022 e está relacionado a outras variantes de ransomware, como BlackMatter e DarkSide.

A gangue BlackCat é conhecida por ser bastante radical quando se trata de vazamento de dados. Assim que a empresa que eles atacaram se recusar a pagar, hackers abrem acesso a todos os dados extraídos. E ao contrário de outras gangues de ransomware, ALPHV/BlackCat faz isso on the clear web website. No ano passado, eles expuseram um grande número de pessoas ao publicar dados extraídos do Allison Resort e University of Pisa.

Recomendações gerais

Quanto à proteção em nível de organização, há todo um conjunto de recomendações que as organizações que se preocupam com a segurança para si e para seus clientes consideram. Uma compreensão detalhada dos cenários de ataque permite que as organizações identifiquem vulnerabilidades que podem levar a comprometimento e danos críticos e tomar as medidas necessárias para evitá-los. No entanto, e os usuários individuais? Aqui recomendamos seguir estas dicas simples, mas eficazes:

- Seja extremamente cuidadoso ao procurar e baixar os programas necessários da Internet.

- Não clique em links publicitários na página de pesquisa.

- Use bloqueadores de anúncios

- Usar um programa antimalware confiável

Seguir essas regras minimizará as chances de comprometer computadores pessoais e estações de trabalho, ou dispositivos corporativos.