O ransomware BlackCat continua a fazer barulho globalmente pelo segundo ano, visando vários setores. A maior parte do tempo, vai para assistência médica, governo, Educação, fabricação, e hospitalidade. O grupo melhora constantemente as operações, automatizando a exfiltração de dados e lançando novas versões de ransomware com recursos atualizados.

O que é BlackCat Ransomware?

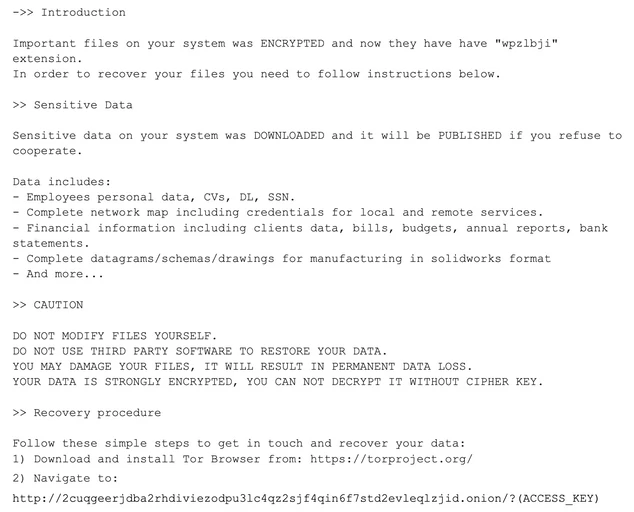

Os cibercriminosos usam ALPHV (Gato preto), um sofisticado programa do tipo ransomware escrito na linguagem de programação Rust, para suas operações. É distribuído como Ransomware como serviço (RaaS) modelo, criptografa dados bloqueando arquivos, e exige ativamente pagamento pela descriptografia. Na maioria dos casos, os agentes maliciosos responsáveis por este tipo de malware renomeiam os arquivos criptografados anexando-lhes extensões específicas. Como o software é distribuído como um serviço, o nome das extensões de arquivo bloqueadas depende dos invasores atuais.

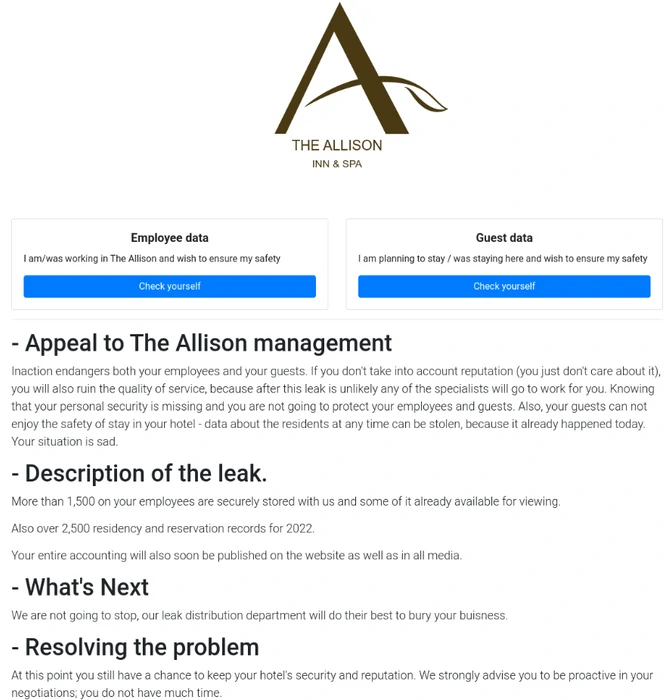

No entanto, esses detalhes são bastante triviais para qualquer grupo de ransomware moderno e bem-sucedido. Detalhes mais interessantes sobre o BlackCat incluem sua abordagem única em relação a métodos de divulgação e comportamento rude quando se trata de publicação de dados.. Esta última, na verdade, is done on a clear web site, em vez de uma página Darknet mais regular. Além disso, esses hackers foram os primeiros a usar a chamada extorsão tripla – pedindo dinheiro adicional para manter o fato do ataque em segredo.

Aumento de nível do BlackCat

BlackCat ganhou notoriedade quase imediatamente após seu lançamento em novembro 2021. Esteve regularmente no topo dos grupos de ransomware mais ativos and was associated com o agora extinto BlackMatter. /Ransomware DarkSide. Além disso, em 2022 BlackCat mudou para a linguagem de programação Rust. Isso proporcionou a personalização fornecida por esta linguagem e a capacidade de contornar a detecção e análise de malware. No entanto, mesmo depois de um ano e meio, não há indícios de que a carreira de BlackCat esteja chegando ao fim.

Nos últimos seis meses, A BlackCat vem aprimorando constantemente suas ferramentas. Eles abusaram da funcionalidade dos Objetos de Política de Grupo para implantar ferramentas e interferir nas medidas de segurança. Por exemplo, os invasores podem tentar aumentar a velocidade de suas operações alterando o tempo padrão de atualização da Política de Grupo, deste modo encurtando o tempo entre as mudanças entrarem em vigor e os defensores serem capazes de reagir.

Além disso, Operadores de ransomware BlackCat estão implantando um esquema de dupla extorsão, usando ferramentas para criptografia e roubo de dados. Uma ferramenta, Ex Matéria, foi usado para exfiltrar vários terabytes de dados das vítimas para os invasores’ a infraestrutura. Um afiliado BlackCat usa exclusivamente esta ferramenta, rastreado pela Microsoft como DEV-0504. Os invasores frequentemente publicam dados roubados publicamente em seu site oficial de vazamento. Eles estão fazendo isso por um motivo – para pressionar suas vítimas de extorsão.

Nova versão do BlackCat

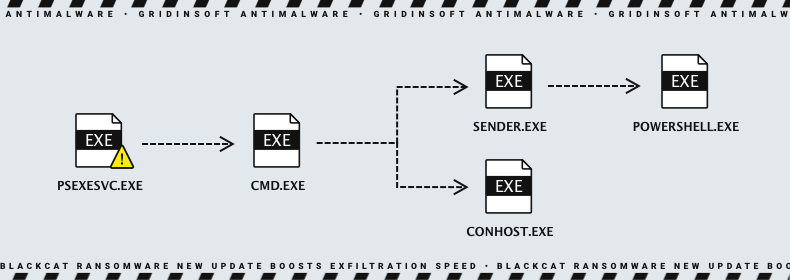

Uma nova versão do BlackCat, chamado Esfinge, também foi observado pelo IBM X-Force. Foi anunciado em fevereiro 2023 e possui recursos atualizados que dificultam a detecção. Sphynx difere significativamente das variantes anteriores. Por exemplo, retrabalhar os argumentos da linha de comando e usar estruturas brutas em vez da formatação JSON para dados de configuração. Isso torna mais difícil detectar e analisar o ransomware. O grupo BlackCat afirmou que foi uma atualização global e foi feita para otimizar detecção por AV/EDR. Resumidamente, o BlackCat Sphynx Loader é um carregador ofuscado que descriptografa strings e cargas úteis na execução. Ele conduz atividades de descoberta de rede e cria uma nota de resgate em arquivos criptografados. A amostra do ransomware BlackCat também pode funcionar como um kit de ferramentas baseado em ferramentas do Impacket.

Como funciona?

Acesso inicial e escalonamento de privilégios

Os pesquisadores tendem a acreditar que os invasores usaram credenciais válidas obtidas através do guaxinim e ladrões de Vidar nos primeiros estágios. Depois de penetrar com sucesso em uma rede, os invasores usam o PowerShell e a linha de comando para coletar informações. Em particular, eles estão interessados em informações sobre contas de usuários, computadores de domínio, e permissões. Como resultado, eles usam o código do PowerShell associado a “PowerSploit” para obter credenciais de administrador de domínio.

Evasão de Defesa e Movimento Lateral

Próximo, os atacantes use Remote Desktop Protocol (PDR) para se movimentar pela rede. Usando credenciais para contas com privilégios administrativos, eles autenticam em controladores de domínio. Eventualmente, eles modificam o objeto de política de grupo de domínio padrão (GPO). Essas ações permitem desativar os controles de segurança, Microsoft Defender, monitoramento do sistema, segurança, e notificações. Além disso, invasores editam as configurações de política de grupo de domínio padrão.

Exfiltração e autodestruição

Como acima mencionado – BlackCat extrai dados usando ExMatter antes de lançar o ransomware. Este malware instala-se como um serviço na seção de registro do sistema na seguinte chave. Então, um protocolo seguro de transferência de arquivos e WebDAV enviam os dados roubados para a infraestrutura do invasor. Depois de exfiltrar os dados, Exmatter lança um processo específico para remover todos os seus vestígios.

Gato Preto vs.. Linux

Além de atacar sistemas Windows, Afiliados da BlackCat podem atacar sistemas Unix. Nesse caso, a carga útil é implantada em hosts ESXIi com máquinas virtuais usando WinSCP. Os invasores então acessam os hosts usando PuTTY para executar o ransomware. Liberar versões de malware ajustadas para atacar sistemas Linux parece ser uma nova tendência entre os cibercriminosos – e não deve ser ignorada.

Como se proteger contra ataques do BlackCat Ransomware

- Educando funcionários. Educar os funcionários é crucial para proteção contra ransomware como o BlackCat. Treiná-los na identificação de e-mails de phishing, evitando links e anexos suspeitos, mantendo o software atualizado, e relatar qualquer atividade suspeita ao pessoal de TI ou segurança pode reduzir o risco de um ataque. O treinamento regular de conscientização sobre segurança pode informar os funcionários sobre as ameaças e práticas recomendadas mais recentes.

- Criptografando dados confidenciais. Criptografar dados confidenciais é uma forma eficaz de proteção contra ransomware BlackCat e outros malwares. Isso envolve a conversão dos dados em um código que requer uma chave de descriptografia. Recordes financeiros, informações pessoais, e arquivos importantes devem sempre ser criptografados. Os controles de acesso também devem ser implementados para restringir quem pode visualizar ou modificar os dados. Criptografando dados confidenciais e implementando controles de acesso, as empresas podem reduzir significativamente o risco de ataque e o impacto potencial.

- Dados de backup. Fazer backup e armazenar seus dados off-line é a melhor maneira de manter e proteger seus arquivos contra ransomware e outros malwares. Recomendamos armazenar uma cópia dos arquivos essenciais em um local separado. Por exemplo, você pode usar um armazenamento externo ou em nuvem. Se infectado, você pode apagar arquivos e restaurar dados do backup. Mantenha os backups seguros armazenando-os em um local fisicamente separado do seu computador ou usando um serviço de armazenamento em nuvem confiável com forte segurança e criptografia.

Estas foram as principais formas de prevenir consequências negativas. Mas além disso, é essencial usar autenticação multifator, use senhas fortes, Instalar atualizações, Monitore o tráfego de rede, e monitorar a atividade de arquivos e pastas.