Os cibercriminosos usaram malware furtivo para criar uma botnet de 400,000 servidores proxy. Embora a empresa que fornece os serviços de proxy alegue que os usuários forneceram voluntariamente seus dispositivos, especialistas acreditam o contrário.

Uma botnet de 400,000 servidores proxy

Pesquisadores de segurança cibernética descobriram recentemente uma botnet com mais de 400,000 nós proxy existentes. À primeira vista, os invasores aparecem como uma empresa legítima que oferece serviços de proxy. No entanto, conceitos como bandidos e honestidade são incompatíveis, como os pesquisadores provaram mais uma vez. Há um fato que os invasores instalam secretamente malware que introduz recursos de proxy no dispositivo infectado.

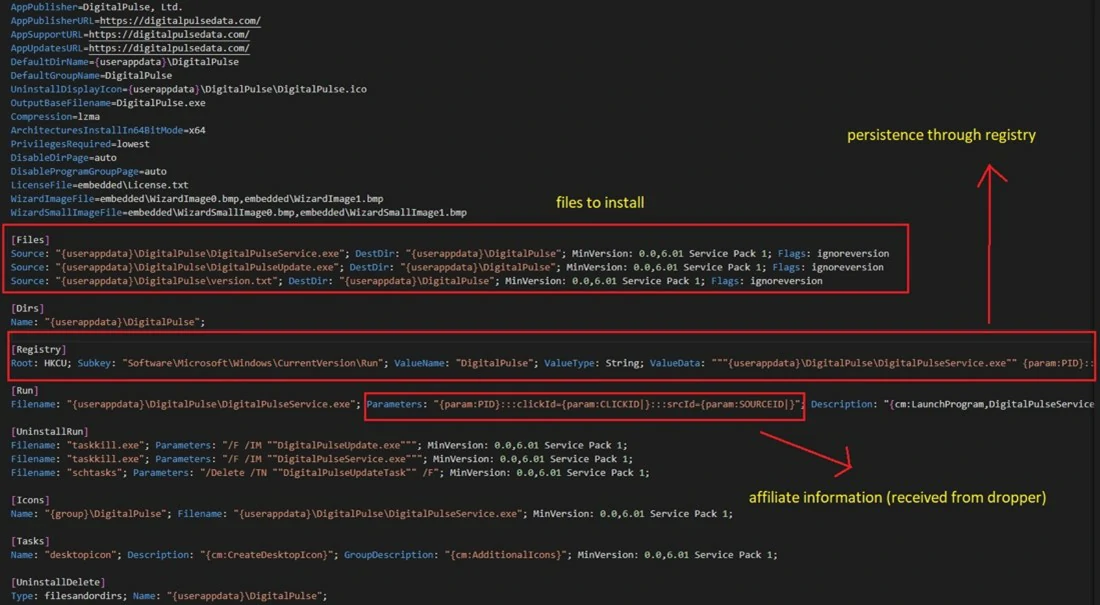

Durante a instalação do cliente proxy, o malware envia parâmetros específicos que também são enviados ao servidor de gerenciamento e controle. Ele coleta continuamente algumas informações sobre o sistema infectado, como monitoramento de processos, utilização do CPU, Uso de RAM, e status da bateria. Isso é feito para otimizar o desempenho e a capacidade de resposta. No entanto, este não é o único caso relacionado à carga detectada. Os pesquisadores também vinculam este serviço à família de malware chamada AdLoad, direcionado ao macOS. É raro ver malware multiplataforma, mas graças à escolha do Golang como linguagem de programação, é possível para este proxy complicado.

Bem legal, Mas na verdade ilegal

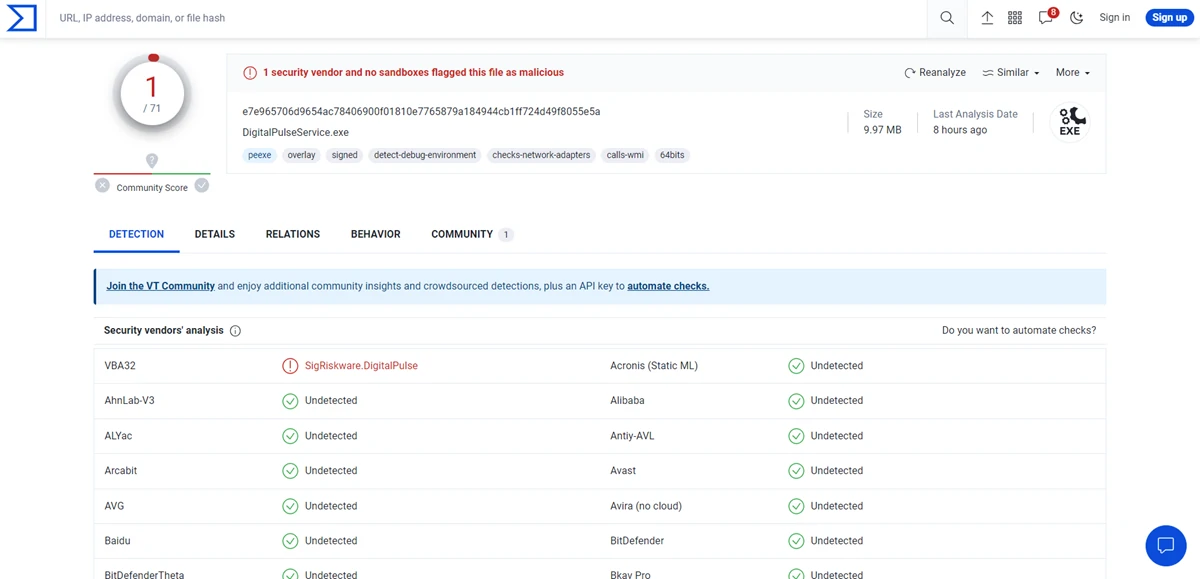

Como escrevi acima, golpistas distribuem ilegalmente software que transforma o dispositivo da vítima em um servidor proxy. No entanto, as coisas não são tão claras aqui. Embora o site afirme que os usuários fornecem seus dispositivos voluntariamente, nenhuma notificação ou janela é exibida para o usuário aceitar ou recusar. No entanto, a organização que oferece serviços de proxy residente é legítima, e o aplicativo possui uma assinatura digital válida. Consequentemente, As ferramentas antivírus do Windows não reagem de forma alguma.

Por outro lado, a maior parte do tempo, macOS detecta amostras deste software. Além disso, o site que fornece serviços de proxy recompensa os usuários que forneceram seus dispositivos como servidor proxy. Mas como os invasores organizam todo o processo, eles obtêm todos os lucros. Não é surpreendente que eles não tenham aprovado tal esquema.

Métodos de difusão e impacto

Os métodos de propagação são outro lugar escorregadio. Como mencionei acima, a parte do software que faz o sistema infectado atuar como um nó proxy está dentro do arquivo de instalação do cliente. Você tenta – e seu sistema se torna mais um elemento de esse 400,000 rede de bots. No entanto, as coisas não acabaram com esses instaladores trojanizados.

Os atacantes sabem muitas pessoas desativam seu software antivírus ao baixar e instalar software pirata. Então, por esta ação, as pessoas basicamente dão luz verde aos invasores para instalar malware em seus computadores. Software crackeado pode ser baixado de várias fontes, incluindo sites de torrent, sites de compartilhamento de arquivos, e até mesmo sites legítimos de download de software. O malware geralmente está oculto no instalador do software ou nos cracks ou keygens que são usados para ativar software pirata. Além de sites piratas, a principal fonte deste malware é a publicidade. Às vezes, autores inescrupulosos de programas freeware permitem, acidental ou intencionalmente, que seu produto seja usado como método de entrega.

Como evitar proxies incompletos & Programas maliciosos?

Evite usar sites de compartilhamento de software p2p. Torrent trackers são um terreno fértil para malware. Se você acha que os autores do repack são altruístas, você está enganado. Se você quiser evitar pagar conscientemente ao desenvolvedor do aplicativo por seu trabalho, você terá que pagar ao reembalador sem saber. No entanto, o preço é muito alto e pode variar desde o vazamento de seus dados até a limpeza irremediável de todas as suas informações. Então, evite baixar software pirata e executar executáveis de fontes não confiáveis.

Proteger sua privacidade é essencial para usar apenas servidores proxy confiáveis com ofertas confiáveis. Aqui estão algumas dicas para escolher um servidor proxy confiável:

- Leia comentários de outros usuários. Esta é uma ótima maneira de ter uma ideia da qualidade de serviço que você pode esperar de um determinado provedor de servidor proxy..

- Certifique-se de que o provedor do servidor proxy tenha uma boa reputação. Você pode ler análises on-line ou procurar credenciamentos de organizações respeitáveis para verificar.

- Pergunte sobre os recursos de segurança do provedor do servidor proxy. Certifique-se de que eles oferecem recursos como criptografia e autenticação para proteger seus dados.

- Use apenas servidores proxy pagos. Servidores proxy gratuitos geralmente não são confiáveis e podem ser usados para roubar seus dados.

Use software antimalware como medida preventiva. Criminosos podem usar malware para roubar suas informações pessoais, rastreie sua atividade on-line, ou assuma o controle do seu computador e junte-se à botnet. Mas software antimalware confiável pode detecte e remova malware antes que ele possa danificar seu computador. Atualizar regularmente seu software antimalware e realizar verificações completas do sistema pode ajudá-lo a permanecer proativo na detecção e prevenção de possíveis violações de segurança.. Também é essencial manter seu sistema operacional e outros softwares atualizados, já que as atualizações de software geralmente incluem patches de segurança que abordam vulnerabilidades conhecidas.

Mitigação

Os principais sinais de infecção por proxyware incluem desempenho, degradação da velocidade da internet, e comunicação frequente com IPs ou domínios desconhecidos. Você deve remover o “Pulso Digital” executável encontrado em “%Dados do aplicativo%” e a chave do Registro em “HKCUSoftwareMicrosoftWindowsCurrentVersionRun,” bem como a tarefa agendada chamada “DigitalPulseUpdateTask“. É isso quando se trata de remover esta ameaça, mas eu recomendo proteger-se contra outros casos também.