A Citrix conseguiu corrigir uma vulnerabilidade de dia zero, enquanto a Adobe alerta sobre ataques usando ColdFusion Zero-Day e lança uma atualização urgente que quase corrige o problema. Apesar disso, a história ainda não acabou, como essas vulnerabilidades ainda são exploradas.

Vulnerabilidades de dia 0 do Citrix e Adobe Patch

Simultaneamente, produtos de duas empresas foram atingidos vulnerabilidades críticas que permitiu aos criminosos a execução remota de código malicioso. Citrix e Adobe são bem conhecidos no mercado de software, então não há necessidade de apresentá-los. A vulnerabilidade no Citrix NetScaler tem um CVSS de 9.8 fora de 10, permitindo a execução de código sem autenticação. Em julho 18, Citrix disse ele corrigiu as vulnerabilidades. No entanto, os invasores provavelmente tiveram tempo para explorá-los.

A Adobe está se saindo um pouco pior nesse aspecto. Adobe Cold Fusion, uma popular linguagem de script do lado do servidor, enfrenta vulnerabilidades críticas. Essas vulnerabilidades são apontadas como CVE-2023-38203 com nível de gravidade de 9.8 fora de 10 e CVE-2023-29298. Isso permite que um invasor não autenticado execute código arbitrário em um servidor vulnerável. A empresa em breve lançou um patch que deveria corrigir as vulnerabilidades. No entanto, o patch fornecido pela Adobe para CVE-2023-29298 em julho 11 está incompleto, o que significa que os remédios contra CVE-2023-29298 não existem atualmente.

Além disso, especialistas descobriram que a vulnerabilidade que a Adobe corrigiu alguns dias antes na verdade era CVE-2023-38203 e não CVE-2023-29300. A empresa de segurança cometeu um erro ao liberar involuntariamente uma vulnerabilidade crítica de dia zero para usuários que já estão lidando com a ameaça representada pelo patch incompleto. O Project Discovery rapidamente retirou do ar a postagem de divulgação, e a Adobe corrigiu a vulnerabilidade dois dias depois. Por falar nisso, a vulnerabilidade CVE-2023-29300 também tem uma classificação de gravidade de 9.8.

Consequências

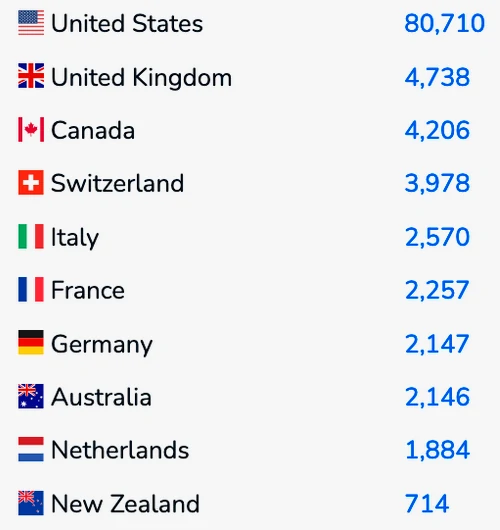

Embora seja impossível estimar o dano potencial dessas vulnerabilidades, pode ser comparado às vulnerabilidades MOVEit e GoAnywhere. O primeiro resultou em 357 organizações individuais sendo comprometido, enquanto este último afetou sobre 100 organizações. No entanto, desde então, ambas as organizações lançaram patches. O que significa que os usuários só podem esperar que o problema seja resolvido em breve.

Como se proteger contra vulnerabilidades?

A proteção contra vulnerabilidades envolve a adoção de medidas e práticas proativas de segurança cibernética. Aqui estão algumas etapas que você pode seguir para aumentar sua segurança:

- Mantenha o software atualizado. Você deve atualizar regularmente seu sistema operacional, formulários, e software antivírus. Desenvolvedores lançam atualizações para corrigir vulnerabilidades de segurança, então manter-se atualizado é crucial.

- Use senhas fortes. Senhas fortes ajudarão a evitar comprometimentos por meio de força bruta. Além disso, considere usar um gerenciador de senhas para armazenar e gerenciar suas senhas com segurança.

- Habilitar autenticação multifator. Adicionando MFA (autenticação multifator) fornece uma camada adicional de segurança, exigindo verificação extra (como um código enviado para o seu telefone). Será uma barreira diferente e intransponível para intrusos.

- Use soluções de proteção. Software antivírus poderoso é essencial para complementar as recomendações acima. No caso de uma tentativa de infectar o sistema, neutralizará a ameaça antes que ela possa causar danos.

- Mantenha-se atualizado sobre as notícias de segurança. Finalmente, mantenha-se informado sobre as mais recentes ameaças à segurança cibernética e as melhores práticas para adaptar suas defesas adequadamente.

Embora não exista tal coisa 100% proteção, a implementação destas medidas pode reduzir significativamente o seu risco e dificultar a exploração de vulnerabilidades pelos invasores.