Especialistas da ESET descobriram o malware CloudMensis, que é usado para criar backdoors em dispositivos que executam macOS e posteriormente roubar informações.

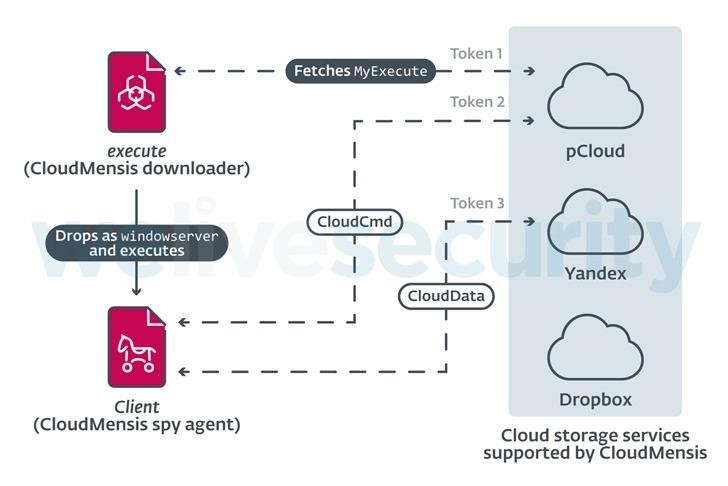

O malware recebeu esse nome devido ao fato de utilizar pCloud, Dropbox e Yandex.Disk armazenamentos em nuvem como servidores de controle.

Deixe-me lembrá-lo de que também escrevemos isso Vulnerabilidade em Mac OS Leva ao vazamento de dados, e também isso Microsoft Lança exploração PoC para escapar do MacOS Sandbox.

As capacidades de CloudMensis indicam que o principal objetivo de seus operadores é coletar informações confidenciais de máquinas infectadas. Por exemplo, o malware é capaz de fazer capturas de tela, roubando documentos, interceptando teclas digitadas, e compilando listas de e-mails, anexos, e arquivos armazenados em mídia removível.

CloudMensis suporta dezenas de comandos diferentes, que permite que seus operadores executem uma variedade de ações em máquinas infectadas:

- alteração na configuração do malware, provedor de armazenamento em nuvem e tokens de autenticação, extensões de arquivo de interesse, a frequência de pesquisa de armazenamento em nuvem, e assim por diante;

- faça uma lista de processos em execução;

- para capturar a tela;

- faça uma lista de cartas e anexos;

- faça uma lista de arquivos em mídia removível;

- execute comandos shell e carregue o resultado para o armazenamento em nuvem;

- baixar e executar arquivos arbitrários.

De acordo com ESET análise, invasores infectaram o primeiro Mac já em fevereiro 4, 2022. Desde então, eles só ocasionalmente usaram o backdoor para comprometer outras máquinas, sugerindo a natureza direcionada desta campanha.

Interessantemente, uma vez implantado, CloudMensis é capaz de contornar o Consentimento e Controle de Transparência (TCC) sistema, que pergunta aos usuários se eles precisam conceder permissão ao aplicativo para fazer capturas de tela ou monitorar as teclas digitadas. O mecanismo TCC foi projetado para bloquear o acesso a dados confidenciais do usuário, permitindo que os usuários do macOS personalizem as configurações de privacidade para vários aplicativos e dispositivos (incluindo microfones e câmeras).

As regras criadas pelo usuário são armazenadas em um banco de dados protegido pelo System Integrity Protection (trago), o que garante que apenas o daemon TCC possa modificá-los. Por isso, se um usuário desativou o SIP no sistema, CloudMensis concederá a si mesmo as permissões necessárias simplesmente adicionando novas regras ao TCC.db.

No entanto, mesmo se o SIP estiver ativado e qualquer versão do macOS Catalina anterior a 10.15.6 está instalado na máquina, CloudMensis ainda pode obter os direitos necessários explorando uma vulnerabilidade em CoreFoundation, que tem o identificador CVE-2020-9934 e qual Maçã fixo dois anos atrás. Este bug forçará o daemon TCC (tccd) para carregar um banco de dados no qual o CloudMensis pode gravar.

O vetor da infecção, bem como os objetivos dos hackers, ainda são desconhecidos, mas os pesquisadores escrevem que, a julgar pela forma como os invasores lidam com o Objective-C, eles praticamente não estão familiarizados com o macOS. Ao mesmo tempo, especialistas admitem que CloudMensis ainda é uma ferramenta de espionagem poderosa que pode representar uma séria ameaça para vítimas em potencial.