Ataques DDoS: 6 Métodos experimentados e testados como evitá-lo

Antes de considerar como prevenir ataques DDoS, primeiro consideramos esta definição. Porque sem entender o que está em jogo, será difícil para nós agirmos. O Ataque DDoS é um ataque cibernético “negação de serviço” que visa prejudicar o usuário e tornar o sistema alvo, rede, serviço, ou servidor inacessível devido a uma enorme quantidade de tráfego falso.

Na prática, isso acontece da seguinte maneira: invasores geram muitas solicitações ou pacotes, cujo objetivo é sobrecarregar o sistema alvo. Por aqui, serviços ficam indisponíveis, e a empresa sofre um tempo de inatividade prolongado do sistema. Como resultado, o invasor deve usar muitas fontes controladas ou hackeadas.

Significado do ataque DDoS, Motivos comuns

Alguns hackers usam esse ataque cibernético para funcionar como software de extorsão. Por exemplo, chantagear uma empresa, pedindo um resgate, e similar. Mas the most common motives for DDoS attack são:

- Interrupção de comunicação ou serviço

- Danificar a marca

- Obtenha uma vantagem comercial enquanto os concorrentes’ o site está com defeito

- Desviar a atenção do Grupo de Segurança Cibernética para outro propósito

Tipos de ataques DDoS

Os invasores usam estratégias diferentes para alcançar um resultado positivo no final. Então, por causa de seus vários métodos, todos os ataques DDos são divididos em três tipos principais:

- Ataques na camada de aplicação

- Ataques de protocolo

- Ataques volumétricos

Ataques à camada de aplicação

O objetivo deste ataque é interromper a operação de um aplicativo específico, e não de toda a rede.. Durante o ataque, o invasor gera muitas solicitações HTTP que esgotam a capacidade do servidor de destino de responder. De acordo com as estatísticas de especialistas em segurança cibernética, os alvos típicos de tais ataques são aplicações web, serviços na nuvem, e aplicativos de usuário. Prevenir um ataque deste nível é bastante complicado porque não é tão fácil distinguir solicitações HTTP legítimas de solicitações maliciosas.. Também, a peculiaridade desse tipo é que um hacker pode fazer um ataque usando apenas um dispositivo no nível dos aplicativos.

Ataques de protocolo

Esses ataques cibernéticos têm como alvo as vulnerabilidades que impulsionam as comunicações pela Internet, protocolos, ou procedimentos e desacelerar toda a rede. Os ataques de protocolo têm dois tipos principais:

- Inundações SYN: Nesse caso, o invasor está emparelhado com TCP. O invasor envia solicitações TCP para sua vítima e espera a resposta do alvo. Depois disso, não responde ao encerramento da operação, resultando no acúmulo de um grande número de solicitações e, em última análise, uma falha no sistema.

- DDoS Smurf: Nesse caso, o invasor utiliza o malware como ajudante para criar um pacote de rede anexado a um endereço IP falso. A mensagem que é o conteúdo do pacote solicita uma resposta da rede. Em resposta, o hacker envia de volta a resposta para o endereço IP da rede e assim forma um círculo fechado.

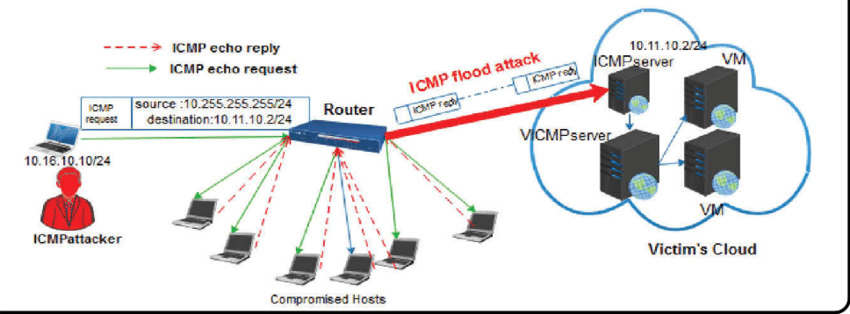

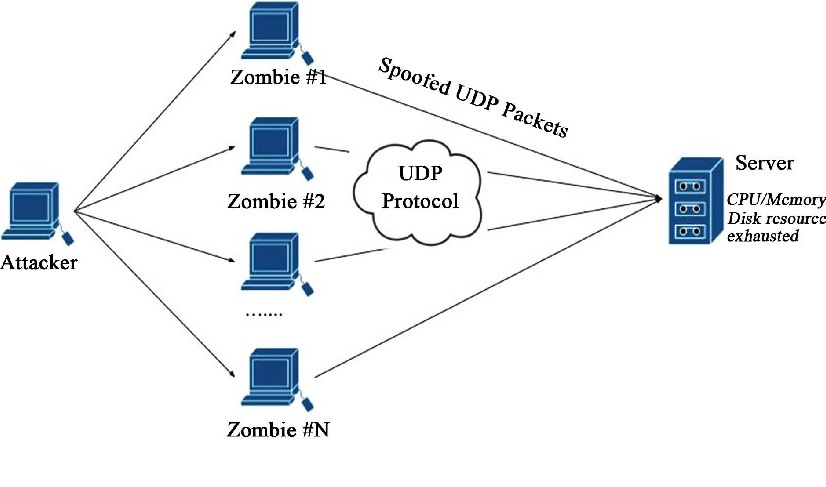

Ataques Volumétricos

Este ataque difere dos demais por consumir a largura de banda disponível da vítima com base na quantidade de solicitações falsas que sobrecarregam a rede. Além disso, o invasor cria tráfego que bloqueia o acesso a serviços de usuários legítimos e, assim, impede o tráfego de entrada e saída. Lista dos ataques DDoS volumétricos mais comuns:

- Inundações UDP: Este ataque permite que um invasor reinicie portas no host alvo de pacotes IP que contêm o protocolo UDP sem salvar o estado.

- Amplificação de DNS (ou reflexão DNS): este ataque pode redirecionar muitas consultas DNS para o alvo endereço de IP.

- Inundação ICMP: Esta estratégia envolve consultar erros ICMP falsos para reiniciar a largura de banda da rede..

6 Melhores práticas para proteção contra ataques DDoS

Os hábitos adequados de uso da rede ajudarão você a se alertar contra suspeitas de ataques. Portanto, a seguir consideraremos as precauções mais comuns contra ataques DDoS.

1.Crie um plano de resposta DDoS

Se você quiser aprender como reagir aos ataques DDoS pretendidos, você deve desenvolver um plano para você e sua empresa. Isto é para se proteger de todos os tipos de riscos.

- Claro, instruções passo a passo sobre como reagir a um ataque DDoS.

- Protocolos de escalonamento.

- Membros da equipe de referência.

- Uma lista de sistemas de missão crítica.

- Uma lista de verificação de todas as ferramentas necessárias.

- Responsabilidades da equipe.

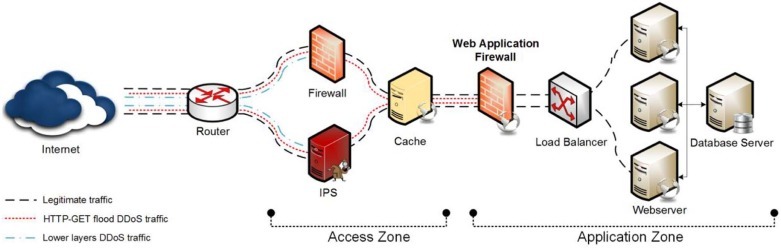

2.Garanta altos níveis de segurança de rede

A segurança da rede é um dos elementos essenciais para prevenir qualquer ataque DDOS. Para proteger sua empresa contra ataques, confie nas seguintes regras de segurança de rede:

- Firewalls e detecção de intrusão serão excelentes barreiras para verificar o tráfego entre redes.

- Antivirus software that can detect e remover malware e vírus.

Ferramentas de segurança na web. Seu objetivo é filtrar as ameaças, bloquear tráfego anômalo e encontrar indicadores de comprometimento (IoCs). - Ferramentas que podem prevent spoofing e verifique o endereço de origem para corresponder o tráfego ao endereço original.

- A segmentação de rede divide os sistemas em clusters com protocolos individuais e controles de segurança.

3.Tenha redundância de servidor

Para tornar o trabalho do invasor mais complexo, você deve usar vários servidores distribuídos simultaneamente. Nesse caso, se o hacker lançar com sucesso um ataque DDoS em um dispositivo, os outros servidores permanecem inalterados até que o sistema de destino volte a funcionar. Os servidores devem estar localizados em locais e centros de processamento diferentes para garantir que você não tenha pontos únicos de falha. Você também pode usar CDN (Rede de distribuição de conteúdo) para ajudar a distribuir a carga uniformemente entre diferentes servidores.

4.Esteja atento aos sinais de alerta

Fique de olho no que está acontecendo no dispositivo e na rede para entender as novas mudanças. Aqui estão os recursos padrão de um ataque DDoS que tenta causar danos:

- Desempenho ruim

- Falha de comunicação

- Alta demanda no endpoint ou em uma página

- Fluxo de tráfego de usuários com tráfego normal

5.Monitoramento Contínuo do Tráfego de Rede

Outro método excelente para detectar rastros de atividade DDoS é usar monitoramento contínuo.

garante que você possa detectar ataques DDos antes que o ataque seja concluído. O grupo pode apresentar tudo sobre modelos típicos de rede e atividade de tráfego de rede. O monitoramento constante pode garantir a detecção de sinais de ataque que ocorrem a qualquer momento, sejam dias úteis ou não úteis.

6.Limitar transmissão em rede

O hacker que supervisiona todo o ataque provavelmente envia solicitações para cada um dos seus dispositivos, aumentando assim o impacto. Mas se a segurança limitar a transmissão de rede entre dispositivos, será capaz de contrariar isso. Limitar o encaminhamento de transmissão é uma forma eficaz de conter a tentativa de ataque de um hacker.