O kit de ferramentas dos especialistas em segurança cibernética nas empresas não consiste apenas em ferramentas de segurança. Para imitar os intrusos, eles se aplicam usando ferramentas como estressores de IP. Essas ferramentas criam um ambiente e circunstâncias semelhantes ao ataque real. Isso é também uma contraparte maligna dos estressores de IP – Inicializadores DDoS. Mas como eles funcionam? Vamos descobrir isso.

O que é um estressor de IP?

O IP stresser é uma ferramenta especial que testa uma rede ou servidor quanto à tolerância ao estresse. O administrador pode executar o teste de estresse para verificar se os recursos atuais (largura de banda, Potência da CPU, ou então) são suficientes para lidar com a carga adicional. Testar sua rede ou servidor é um uso legítimo de um teste de estresse. No entanto, executando um teste de estresse na rede ou servidor de outra pessoa, resultando em uma negação de serviço aos seus usuários legítimos, é ilegal na maioria dos países.

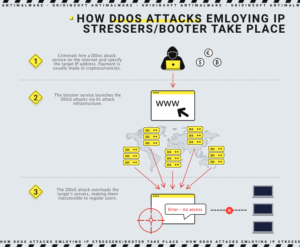

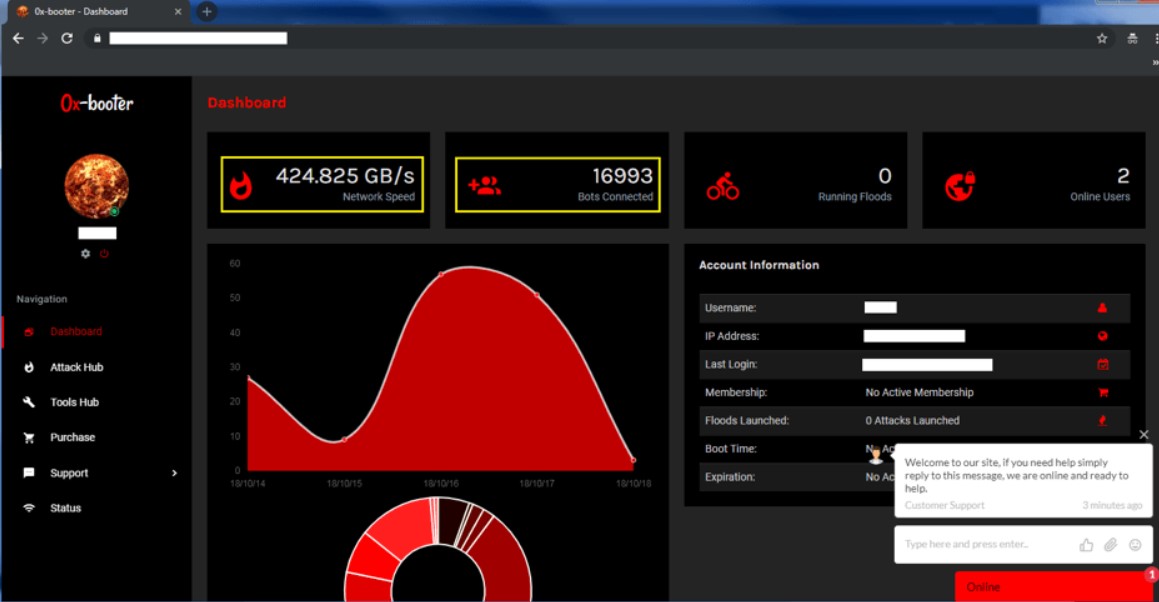

O que são serviços de inicialização?

Inicializadores (também conhecidos como bootloaders) são DDoS sob demanda (Negação de serviço distribuída) ataques que os cibercriminosos oferecem para desligar redes e sites. Consequentemente, booters são usos ilegais de estressores de IP. Estresses de IP ilegal muitas vezes ocultam a identidade do servidor do invasor usando servidores proxy. O proxy redireciona a conexão do invasor mascarando o endereço IP do invasor.

Booters estão frequentemente disponíveis como SaaS (Software como serviço) e são acompanhados por suporte por e-mail e tutoriais do YouTube. Os pacotes podem oferecer serviço único, vários ataques ao longo de algum tempo, ou mesmo “vida” acesso. Um pacote básico de um mês custa uma pequena quantia. Os métodos de pagamento podem incluir cartões de crédito, Skrill, PayPal, ou bitcoins.

A diferença entre inicializadores IP e botnets

Em contraste com os inicializadores IP, os proprietários de computadores que usam botnets não sabem que seus computadores estão infectados com malware. Por isso, eles involuntariamente se tornam cúmplices de ataques na Internet. Booters são serviços DDoS para alugar oferecido por hackers empreendedores. Considerando que no passado, você teve que criar seu botnet para conduzir um ataque em grande escala, agora basta pagar uma pequena quantia em dinheiro.

Motivações para ataques DDoS

Os motivos para tais ataques podem ser variados: espionagem1 para aprimorar habilidades, competição empresarial, diferenças ideológicas, terrorismo patrocinado pelo governo, ou extorsão. O método de pagamento preferido são bitcoins, pois é impossível descobrir o dono da carteira. No entanto, é mais difícil ganhar dinheiro quando você tem suas economias em criptomoeda.

Ataques de amplificação e reflexão

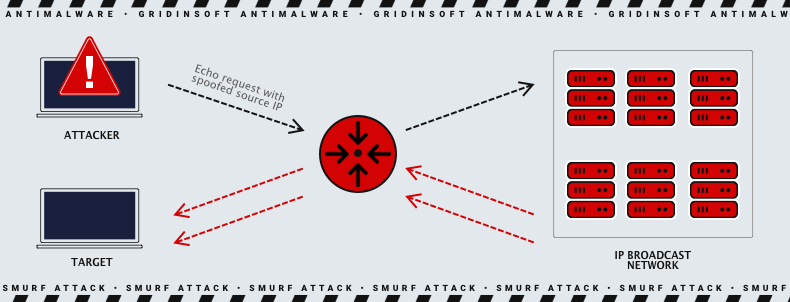

Ataques de reflexão e amplificação usam tráfego legítimo para sobrecarregar a rede ou servidor alvo. A falsificação de IP envolve o invasor falsificando o endereço IP da vítima e enviar uma mensagem a terceiros em nome da vítima. O terceiro, por sua vez, não consigo distinguir o endereço IP da vítima do agressor e responde diretamente à vítima. A vítima, bem como o servidor de terceiros, não é possível ver o endereço IP real do invasor. Este processo é chamado de reflexão. Por exemplo, consideremos uma situação em que o agressor pede uma dúzia de pizzas para a casa da vítima em nome da vítima. Agora a vítima tem que pagar o dinheiro da pizzaria pelas pizzas, que ela nem pediu.

A amplificação do tráfego ocorre quando um hacker força um servidor de terceiros a enviar respostas à vítima com o máximo de dados possível. A relação entre o tamanho da resposta e da solicitação é o fator de amplificação. Quanto maior esta amplificação, maior será o dano potencial causado à vítima. Além disso, devido ao volume de solicitações falsificadas que o servidor de terceiros precisa lidar, também é perturbador para isso. Amplificação NTP é um exemplo de tal ataque.

Ataque de amplificação e reflexão explicado

Os tipos mais eficazes de ataques bootstrap use amplificação e reflexão. Primeiro, o invasor falsifica o endereço de destino, em seguida, envia uma mensagem para um terceiro. O receptor envia a resposta para o endereço do alvo, que aparece em um pacote como o endereço do remetente. A resposta é muito maior do que a mensagem original, o que amplifica o tamanho do ataque. O papel de um único bot em tal ataque é quase o mesmo que se um invasor adolescente ligasse para um restaurante, pedi o menu inteiro, e pedi um retorno de chamada para confirmar cada prato. Mas o número do retorno pertence à vítima. Como resultado, a vítima recebe uma ligação do restaurante sobre pedidos que não fez e tem que esperar muito tempo na fila.

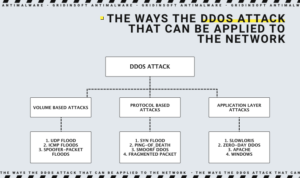

As categorias de ataques de negação de serviço

Há dezenas de variações possíveis de ataques DDoS, e alguns deles têm múltiplas subespécies. Dependendo dos hackers’ metas e habilidades, o ataque pode pertencer simultaneamente a vários tipos. Vamos revisar cada um deles um por um.

Ataques na camada de aplicação visam aplicativos da web e geralmente usam as técnicas mais sofisticadas. Esses ataques exploram uma vulnerabilidade na camada 7 pilha de protocolos. Eles se conectam a um alvo e drenam recursos do servidor monopolizando processos e transações. Devido a esta, eles são difíceis de detectar e mitigar. Um exemplo típico é o ataque HTTP Flood.

Ataques baseados em protocolo explorar fraquezas em camadas 3 ou 4 da pilha de protocolos. Tais ataques consomem o poder de processamento da vítima ou outros recursos essenciais (como o firewall). Isso resulta em uma interrupção do serviço. Exemplos de tais ataques são Syn Flood e Ping of Death.

Ataques Volumétricos enviar grandes volumes de tráfego para preencher toda a largura de banda da vítima. Os invasores geram ataques em massa usando métodos simples de amplificação. Este ataque é o mais comum – por exemplo, Inundação UDP, Inundação TCP, Amplificação NTP, e amplificação de DNS.

Ataques comuns de negação de serviço

O objetivo do DoS ou DDoS attacks é consumir o máximo possível de recursos de servidor ou rede para que o sistema pare de responder a solicitações legítimas:

- Inundação SYN: Uma sequência de solicitações SYN é enviada ao sistema de destino na tentativa de sobrecarregá-lo. Este ataque explora vulnerabilidades em sequências de conexão TCP, também conhecido como apertos de mão de três vias.

- Inundação HTTP: um ataque no qual solicitações HTTP GET ou POST são usadas para atacar um servidor web.

- Inundação UDP: Um tipo de ataque em que portas alvo aleatórias são inundadas com pacotes IP contendo datagramas UDP.

- Ping da Morte: Os ataques envolvem o envio de pacotes IP de forma mais significativa do que o protocolo IP permite. A fragmentação TCP/IP funciona com pacotes grandes, dividindo-os em pacotes menores. Servidores legados geralmente falham se os pacotes completos excederem o 65,536 bytes permitidos. Isso foi corrigido principalmente em sistemas mais novos. No entanto, A inundação de ping é a encarnação moderna deste ataque.

- Ataques ao protocolo ICMP: Os ataques ao protocolo ICMP baseiam-se no fato de que o servidor deve processar cada solicitação antes que uma resposta seja enviada de volta.. O ataque dos Smurfs, Inundação ICMP, e o ping Flooding explora isso inundando o servidor com solicitações ICMP sem esperar por uma resposta.

- Slowloris: este é um ataque inventado por Robert “RScobra” Hansen. Ele tenta manter abertas múltiplas conexões com o servidor web de destino pelo maior tempo possível. Por isso, tentativas adicionais de conexão de clientes serão rejeitadas.

- Inundação de DNS: Um intruso preenche os servidores DNS de um determinado domínio para interromper a resolução DNS desse domínio.

- Ataque Smurf: Este ataque usa malware chamado smurf. Usando um endereço IP de transmissão, um grande número de protocolo de mensagens de controle da Internet (ICMP) pacotes são enviados para a rede de computadores com um endereço IP falso da vítima.

- Reflexão SNMP: Um invasor falsifica o endereço IP da vítima e envia várias solicitações SNMP aos dispositivos. O volume de respostas pode sobrecarregar a vítima.

- Amplificação de DNS: este ataque baseado em reflexão torna-se legítimo solicitações ao DNS (sistema de nomes de domínio) servidores em servidores muito maiores, consumindo assim recursos do servidor.

Métodos DDOS menos populares

- Reforço NTP: Um ataque DDoS baseado em reflexão de alto volume em que o invasor explora o Network Time Protocol (NTP) funcionalidade do servidor para sobrecarregar a rede ou servidor de destino com aumento de tráfego UDP.

- SSDP: SSDP (Protocolo Simples de Descoberta de Serviço) ataque é um ataque DDoS baseado em reflexão. Ele usa Plug and Play Universal (UPnP) protocolos de rede para enviar um volume de tráfego amplificado para a vítima alvo.

- Ataque de lágrima: Um ataque consiste em enviar pacotes fragmentados para o dispositivo alvo. Um erro no TCP/IP impede que o servidor remonte esses pacotes, resultante do qual os pacotes se sobrepõem, incapacitando assim o dispositivo alvo.

- Ataque frágil: o ataque é semelhante ao smurf, exceto que ele usa UDP em vez de ICMP.

O que fazer em caso de ataque de ransomware DDoS?

- Informe seu data center e ISP imediatamente;

- Não considere resgate – o pagamento geralmente resulta em demandas crescentes de resgate;

- Notificar as autoridades responsáveis pela aplicação da lei;

- Monitore o tráfego de rede.

Como mitigar ataques?

- Instale firewalls nos servidores;

- Mantenha os patches de segurança atualizados;

- Execute um software antivírus em um cronograma;

- Monitore os logs do sistema regularmente;

- Impedir que o tráfego SMTP seja distribuído por servidores de e-mail desconhecidos;

- Causas de dificuldade em rastrear o serviço booter.

Uma vez que a pessoa que compra estes serviços criminosos utiliza um site externo para pagar e receber instruções, a conexão com o back-end que inicia o ataque não pode ser identificada. Portanto, intenção criminosa pode ser difícil de provar. No entanto, uma maneira de identificar organizações criminosas é rastrear rastros de pagamento.

- Roteiro infantil, ou derrapagem, é um termo pejorativo para vândalos da Internet relativamente pouco qualificados que usam scripts ou programas escritos por terceiros para atacar redes ou sites. Eles exploram vulnerabilidades de segurança conhecidas e facilmente exploráveis sem considerar as consequências.