Uma nova campanha chamada “Gato Comando” usa uma vulnerabilidade da API Docker. Ele usa Docker para obter acesso inicial a um sistema e, em seguida, implanta uma série de cargas maliciosas. Isso leva à mineração de criptomoedas em hosts comprometidos.

Vulnerabilidade da API Docker explorada

Os investigadores descobriram uma nova campanha de malware destinada a Pontos de extremidade da API Docker. O malware é chamado Commando Cat, e seu objetivo é aproveitar APIs Docker mal configuradas, permitindo que ele execute comandos prejudiciais nos contêineres afetados. De acordo com um relatório, Commando Cat possui nove módulos de ataque distintos que podem realizar diversas tarefas. Isso inclui baixar e executar cargas adicionais, verificação de portas abertas e serviços vulneráveis, roubando credenciais e dados confidenciais, mineração de criptomoedas, lançamento distribuído negação de serviço (DDoS) ataques, e se espalhando para outros contêineres e hosts.

A campanha de malware foi detectada pela primeira vez em Janeiro 2024. Isso marca a segunda campanha relacionada ao Docker identificada em 2024, após a descoberta anterior da implantação maliciosa do aplicativo de troca de tráfego 9hits. Então, especialistas observaram um aumento na atividade maliciosa de um único endereço IP da China. Os pesquisadores rastrearam a origem do ataque até um contêiner Docker rodando em um servidor em nuvem infectado pelo Commando Cat. O malware acessou a API Docker através de uma porta exposta e executou uma série de comandos para baixar e executar seus módulos.

Comando Cat ataca Docker

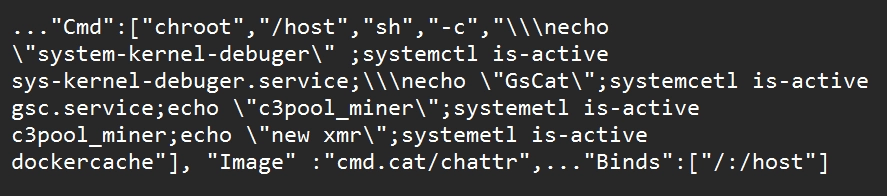

Commando Cat entrega suas cargas para instâncias expostas da API Docker via Internet. O invasor instrui o Docker a buscar uma imagem do Docker conhecida como “cmd.cat” do projeto “Comando”, que gera imagens Docker com os comandos necessários para execução. Esta escolha de imagem é provavelmente uma tentativa de parecer benigno e evitar suspeitas. Depois de criar um contêiner, o invasor usa o “chroot” comando para escapar do contêiner para o sistema operacional do host. O comando inicial procura serviços “depurador do kernel do sistema,” “gsc,” “c3pool_miner,” e “dockercache,” que são todos criados pelo invasor após a infecção.

Os especialistas também acreditam que o invasor evita competir com outra campanha, verificando o “depurador do kernel do sistema” serviço. Depois que essas verificações forem aprovadas, o invasor executa novamente o contêiner com um comando diferente, infectando-o copiando binários específicos para o host. Este processo envolve renomear binários para evitar a detecção, uma tática comum em campanhas de cryptojacking. O invasor também implanta várias cargas úteis com parâmetros como “tshd,” “gsc,” e “ah.”

A carga final é entregue como um script codificado em base64. Ele implanta um cripto-minerador XMRig e “protege” a instalação do Docker no host infectado. Próximo, remove todos os contêineres com um comando especial, e então remove todos os contêineres sem um comando contendo chroot. Ele mata outros serviços de mineração antes de configurar seu minerador. Avançar, usos de malware um serviço systemd para alcançar a persistência para o estágio XMRig. Ele oculta os serviços docker-cache e docker-proxy usando o script hid. Finalmente, Commando Cat bloqueia o registro do Docker para eliminar o risco de concorrência.

Dicas de segurança

Protegendo contra uma ameaça sofisticada, como Commando Cat é, parece ser um assunto desafiador. Seus métodos avançados de evasão de detecção dificultam a detecção de soluções de segurança clássicas. Mas ainda existem truques suficientes para tornar esse malware menos ameaçador.

- Usar Firewall. Você pode configure seu firewall para filtragem rigorosa de pacotes. Permitir apenas conexões de rede necessárias e bloquear todas as outras. Você também pode limitar conexões de saída de contêineres para evitar acesso não autorizado.

- Empregar XDR. Sistemas estendidos de detecção e resposta pode analisar o tráfego de rede e identificar anomalias. Atividades suspeitas devem acionar avisos ou alertas sobre possíveis invasões. Então, você pode utilizar ferramentas de monitoramento de atividade de rede para detectar tráfego incomum relacionado à API Docker.

- Treinamento e Conscientização. Treinar os usuários sobre o uso seguro do Docker e práticas básicas de segurança cibernética é essencial para evitar a maioria dos problemas. Usuários instruídos podem ajudar a prevenir a engenharia social e o manuseio incorreto de dados.