Um novo Domino Backdoor apareceu no início de 2023. Desde fevereiro, uma nova família de malware chamada Domino é usada para ataques a corporações, tendo o ladrão do Projeto Nemesis como carga útil final. Analistas afirmam que o novo backdoor é controlado e desenvolvido por ex-atores e hackers do TrickBot/Conti relacionados ao grupo FIN7.

Quem são Conti e FIN7?

Em primeiro lugar, vamos explicar porque a presença de atores do FIN7 e da extinta gangue Conti é tão marcante. FIN7 é uma gangue de crimes cibernéticos que provavelmente opera na Rússia e na Ucrânia. Também é conhecido sob os nomes de Carbanak (depois do backdoor que eles usam), ITG14 e ALPHV/BlackCat. Eles são mais notórios por colaborações com atores de ameaças amplamente conhecidos, como Ruyk e REvil ransomware, e o lançamento of their own ransomware, called ALPHV. Ainda está funcionando, e tive alguns ataques dignos de nota no ano passado.

Conti é uma história semelhante e diferente simultaneamente. Eles construíram sua imagem em torno de uma amostra de ransomware de mesmo nome. Igual ao FIN7, este grupo de cibercriminosos consiste em atores de países da ex-URSS. No entanto, o início da guerra em fevereiro 2022 levou a uma briga entre a alta administração do grupo e à posterior publicação de seu código-fonte. Que, eventualmente, levou à dissolução do grupo. Anterior a esses eventos, Conti era uma gangue prolífica de ransomware com grande participação no mercado.

A colaboração deles é algo esperado. A natureza abomina o vácuo, então, após a dissolução da gangue, seus membros prontamente se juntaram a outros grupos, ou comecei novos. No entanto, a colaboração com outras gangues na criação de malware totalmente novo é um caso notável. Esse pode ser um ótimo começo para um novo personagem em cena, um novo ator de ameaça, ou apenas um poderoso impulso para a gangue FIN7.

Descrição da porta dos fundos do Domino

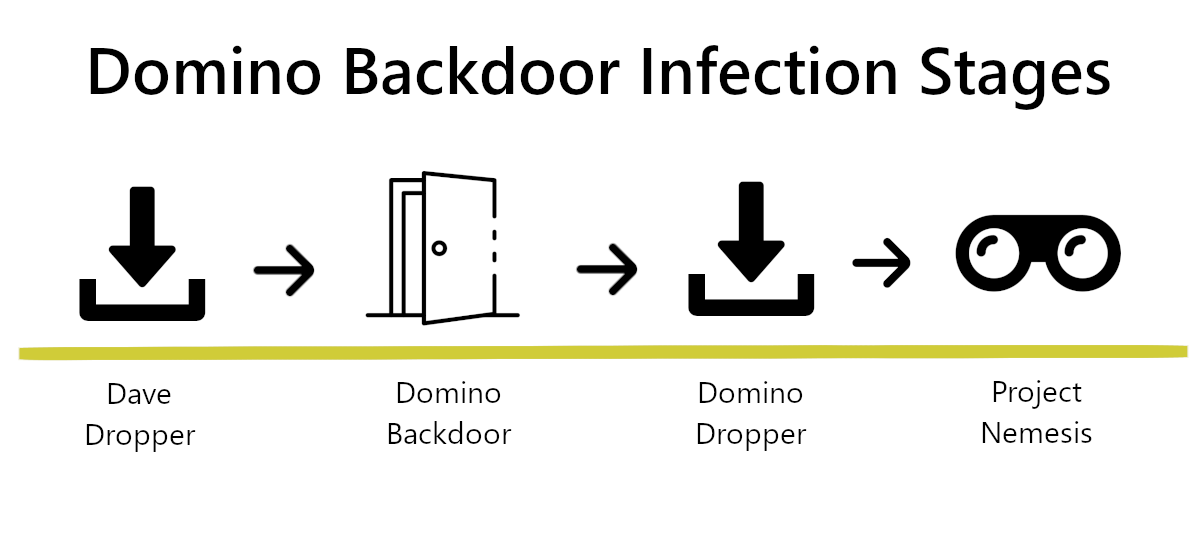

Dominó é um exemplo clássico de backdoor moderno que é capaz de entregar malware. Isso é notado por espalhar um dropper de malware separado, cunhado Domino Loader. O primeiro fornece apenas acesso remoto ao sistema de destino, enquanto o último serve para implantação de malware. Esta dupla é identificada por ser usada em uma campanha única de disseminação de malware em várias etapas.

Dave Loader é um exemplo clássico de malware dropper – aquele que serve apenas para entregar outro malware. Sua presença neste esquema, no entanto, dá uma pista interessante sobre as possíveis relações entre a gangue de ransomware Domino e Conti. A infecção prossegue com a entrega do backdoor Domino e, em uma rápida sucessão, seu módulo conta-gotas. Então, na fase final, Domino derruba um ladrão do Projeto Nemesis. Este último visa geralmente credenciais de redes sociais, Clientes VPN e serviços de criptomoeda.

Por que, Exatamente, uma colaboração?

Os principais pontos que apontam para o fato de que o backdoor da Domino é uma colaboração e não um desenvolvimento independente são o uso do Dave Loader como forma de entrega, e compartilhando certos elementos de código com a ideia do FIN7, Lizar Malware. Dave é um produto interno da gangue Conti, usado exclusivamente em seus ataques cibernéticos. Nunca vazou, contrário ao código ransomware Conti, portanto, não há como um terceiro usá-lo. Lizar Loader a.k.a Tirion/DiceLoader, por outro lado, é um malware auxiliar usado pelo FIN7. O malware Domino compartilha partes importantes do código com este carregador, incluindo geração de ID de bot e mecanismos de criptografia de pacotes de dados. Além disso, the IPs range onde os servidores de comando do Domino estão hospedados é muito próximo daquele que o FIN7 usa para seus C2s; ambas as gamas pertencem ao alojamento MivoCloud.

Porta dos fundos do dominó & Análise do carregador

Analistas da IBM Security Intelligence já tem as mãos em amostras Domino, backdoor e conta-gotas. Comecemos pelo princípio – então vamos começar por um backdoor.

Porta dos fundos do dominó

Chega ao sistema infectado como um arquivo DLL C++ de 64 bits. A forma do arquivo DLL torna mais fácil para os criminosos realizarem uma execução furtiva. Droppers Domino geralmente dependem de executá-lo usando o shellcode incorporado na carga recuperada do servidor de comando. Uma vez executado, O Domino inicia o hash dos dados do sistema para gerar um valor de ID do bot. Principalmente, procura nome de usuário e nome do sistema; adicionalmente, o malware pega seu ID de processo e o adiciona ao hash. Sua forma final parece a648628c13d928dc-3250.

O hash prossegue com a descriptografia adicional do código do Domino. Carrega um código criptografado por XOR em uma seção de dados do seu binário; a chave XOR de descriptografia de 16 bits é colocada logo antes desta seção. Esta parte contém não apenas instruções de execução adicionais, mas também dados de comunicação C2.

C2 Comunicações

Para proteger a transferência de dados, ele gera uma chave de 32 bits e usa uma chave pública RSA incorporada para criptografá-la. Esse, no entanto, é usado apenas para uma conexão inicial. Depois disso, o malware continua coletando informações sobre o sistema. Para mais conexões C2, o malware usa a chave AES-256-CBC, que também vem no pacote inicial. O mesmo que no primeiro caso, O Domino gera uma chave pública durante a execução e a usa para cifrar o pacote de dados.

Também é interessante como o backdoor do Domino escolhe o endereço C2 que usará como principal. Por projeto, há apenas dois endereços C2 na seção de configuração de malware. Se o sistema pai do malware pertencer a um domínio (ou seja. LAN ou WAN), ele usa o segundo IP como primário. Quando o computador está autônomo, Domino escolhe o primeiro.

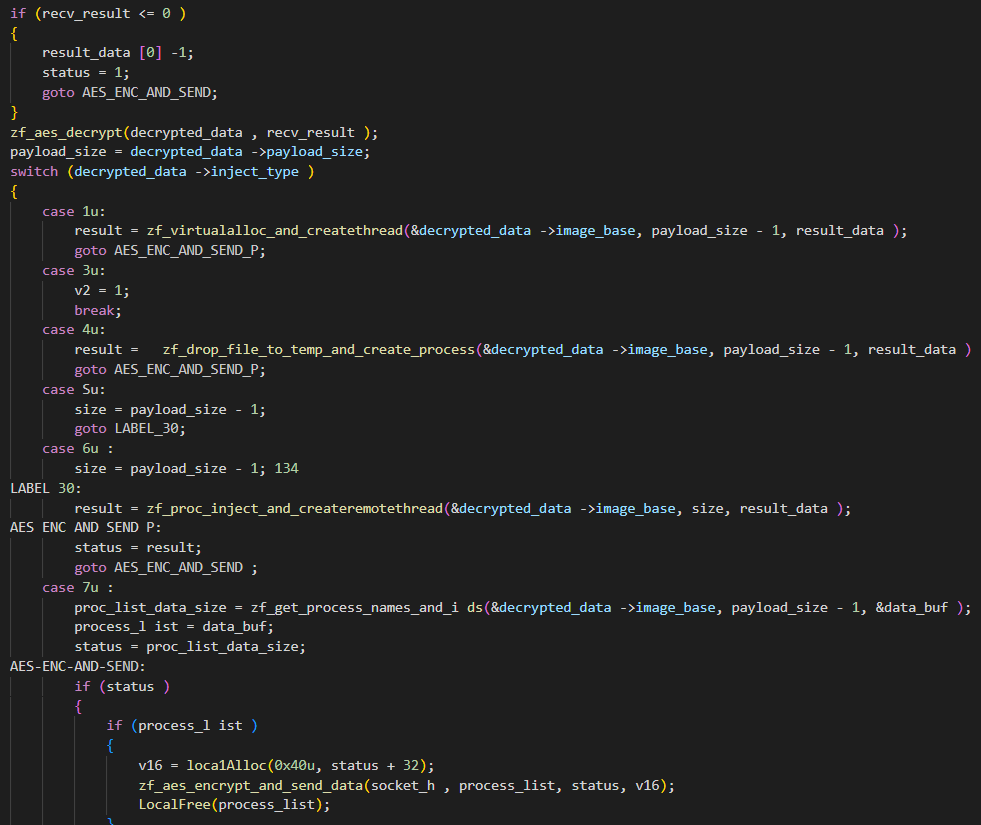

Para guiar o malware, C2 envia um conjunto de comandos e uma carga útil. Igual aos dados que vêm do cliente, eles são criptografados. Os comandos instruem não apenas sobre a ação, mas também sobre a maneira preferida de executar a carga útil. O conjunto de comandos é como o seguinte:

| Comando | Explicação |

|---|---|

| 0x1 | Copie a carga útil na memória alocada. As instruções sobre alocação são recuperadas nos comandos 0x5/0x6. |

| 0x3 | sair da execução |

| 0x4 | salve a carga recuperada na pasta% Temp%. O nome do arquivo é gerado com as funções GetTempFileNameA e CreateProcessA |

| 0x5, 0x6 | Instrui o malware sobre a alocação de memória para posterior implantação de carga útil em um determinado processo. |

| 0x7 | Pede ao malware para enumerar os processos e enviar a saída para o servidor. Precede o 0x5/0x6, pois fornece ao C2 informações sobre possíveis processos a serem usados para injeção. |

Carregador Dominó

O Domino Loader se assemelha ao Domino Backdoor em muitos aspectos, então a convenção de nomenclatura é bastante óbvia. Este malware usa os mesmos métodos de criptografia de solicitações C2. No entanto, a quantidade de dados coletados sobre o sistema é bem menor; seus recursos estão concentrados na recuperação e execução da DLL da carga útil. Ele usa um projeto infame ReflectiveDLLInjection – um conceito de técnica de injeção de DLL. Esse, no entanto, não é a única forma possível de operações do Loader – ele pode mudar seu comportamento dependendo do comando do C2 que vem como um complemento a uma carga útil. Definitivamente depende da forma como a carga chega.

A convenção de comandos é praticamente a mesma do Domino Backdoor. Um blob de byte único que precede a carga útil indica o que exatamente o malware deve fazer. Além de que, a carga útil é bem-sucedida com um valor que notifica o malware sobre o método preferido de carregamento. Se o value is >0, malware aloca memória dentro do processo em que é executado, e executa a carga útil da DLL no deslocamento que é igual ao valor. Esse método, na verdade, requer a técnica ReflectiveDLLInjection mencionada acima.

Valor 0 corresponde à execução da carga útil como um assembly .NET. Isto supõe pedir VirtualAlloc para alocação de memória, e um PAGE_EXECUTE_READWRITE para proteger esta área. Montagem.Carregar função termina o trabalho fazendo a carga útil ser executada.

Uma vez o o valor é -1, Domino Loader executa um procedimento de carregamento PE. Primeiro, ele aloca memória em seu processo atual – o mesmo que em the case of DLL loading. Então, no entanto, isto copia os cabeçalhos e seções para a área de memória recém-alocada, carrega as importações do arquivo PE, e finalmente executa. Nesse caso, o malware aplica as compensações presentes nas seções PE de carga útil.

Proteção contra Domino Backdoor/Domino Loader

Este malware é bastante raro, então é muito difícil julgar suas formas de contra-ataque. Apesar disso, eles são definitivamente necessários, pois promete ser muito perigoso. Em primeiro lugar, as fontes de tais instruções – formas de difusão – não são claras. Pode possivelmente se tornar mais óbvio no futuro, quando a Domino verá mais popularidade. Assim, agora apenas as etapas comuns podem ter eficiência significativa.

Use uma solução de segurança que apresente uma política de proteção de confiança zero. Só não tendo nenhum programa confiável, você pode ter certeza de que sua ferramenta de segurança não perderá um novo malware astuto que se esconde atrás de um programa benigno. A confiança zero tem suas desvantagens, mas eles são muito menos críticos do que um fluxo de trabalho paralisado após um ataque de ransomware.

Melhore a segurança da sua rede. Este é um conselho específico da Domino, já que este malware apresenta uma lista bastante limitada de apenas dois servidores C2. Pode ser alterado no futuro, mas atualmente não é grande coisa bloqueá-los. Esse, no entanto, será muito mais fácil de realizar ter uma solução de detecção e resposta de rede. Ele elimina automaticamente solicitações potencialmente maliciosas, e também oferece muitas informações analíticas. Impedir que o malware entre em contato com o C2 o torna inútil, já que não pode entregar cargas úteis e fazer outras coisas desagradáveis.