Especialistas ESET descoberto o anteriormente desconhecido bootkit ESPecter UEFI, que foi usado para ataques direcionados e espionagem. Até aqui, os especialistas não associam o ESPectre a nenhum grupo ou país específico de hackers.

Os ataques UEFI são o Santo Graal para os hackers. Afinal, UEFI é carregado antes do sistema operacional e controla todos os processos em um “início antecipado”. Daí o principal perigo associado ao comprometimento deste ambiente: se você fizer alterações no código UEFI, você pode assumir o controle total do computador. Por exemplo, alterar a memória ou o conteúdo do disco, ou forçar o sistema operacional a executar um arquivo malicioso. Já que estamos falando de malware de baixo nível, não funcionará se livrar dele substituindo o disco rígido ou reinstalando o sistema operacional.

O primeiro bootkit para UEFI, LoJax, foi descoberto pela ESET em 2018. Então os pesquisadores concluíram que foi obra do grupo de língua russa “governo” hackear grupo Fancy Bear.

Desde então, Bootkits UEFI foram encontrados mais de uma vez, e o último caso foi descrito semana passada: Especialistas da Kaspersky Lab falaram sobre as ferramentas do grupo chinês de espionagem cibernética GhostEmperor.

Agora a lista de bootkits UEFI foi reabastecida com mais um item, o malware ESPectre. Os especialistas da ESET dizem que os primeiros ataques usando este malware foram descobertos em 2012. No entanto, então ESPecter não foi usado como bootkit para UEFI, seu objetivo original era atacar sistemas com BIOS. Somente em 2020 os autores do malware atualizaram o código e passaram a atacar o UEFI.

Os pesquisadores ainda não sabem exatamente como começam os ataques desses invasores desconhecidos. Não está claro se eles estão obtendo acesso físico aos sistemas alvo ou se estão usando o phishing clássico para implantar o ESPectre na rede da vítima..

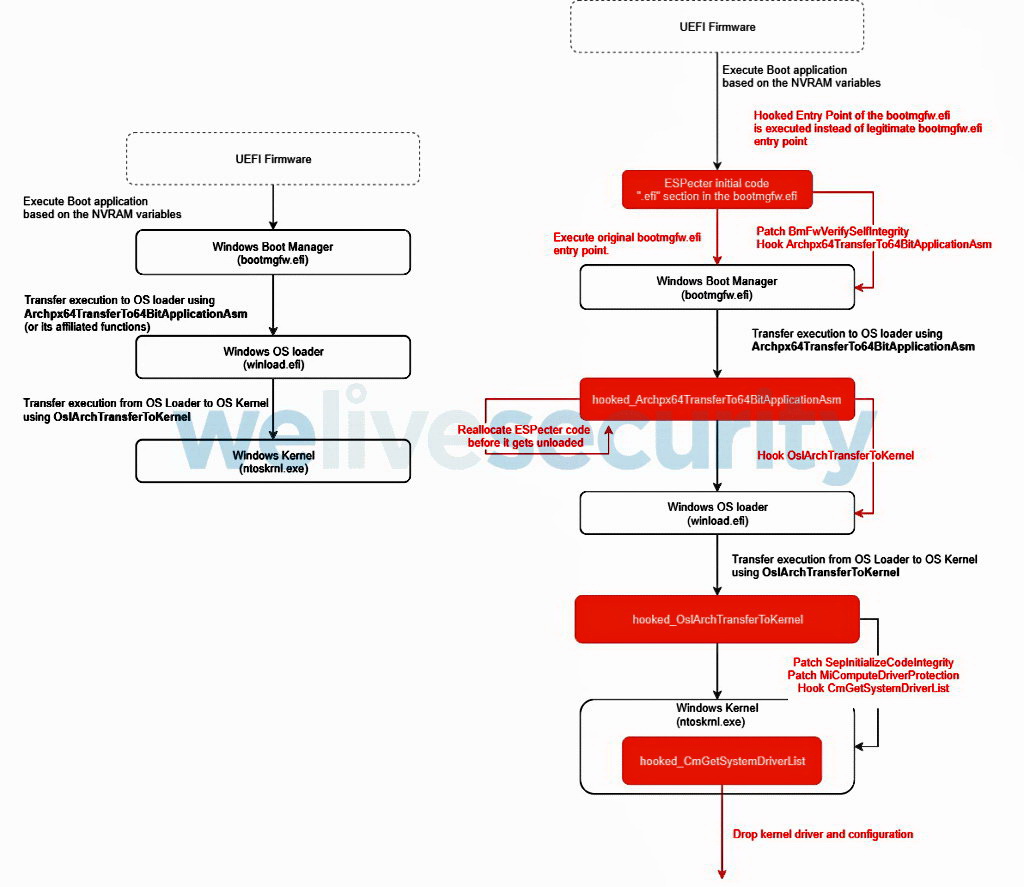

No entanto, assim que o processo de instalação começar, os componentes iniciais do ESPecter são conhecidos por modificar o Gerenciador de inicialização do Windows e ignorar a aplicação de assinatura de driver do Windows (DSE) para carregar e executar um driver malicioso não assinado – a carga útil real do bootkit ESPectre.

É relatado que os hackers geralmente usam o ESPecter para implantar outros malwares e tentar ganhar uma posição no sistema, a fim de “sobreviver” reinstalação do sistema operacional. O malware detectado nesses ataques inclui um Trojan backdoor que os cibercriminosos usaram para procurar arquivos confidenciais no sistema local, crie capturas de tela periodicamente e inicie um keylogger.

Analistas da ESET apontam que ESPecter é o segundo bootkit UEFI conhecido que usa EFI System Partition (PES) como seu ponto de entrada. O primeiro malware deste tipo foi um bootkit descoberto recentemente pela Kaspersky Lab, que faz parte do kit de ferramentas FinSpy. O ponto é, outros bootkits UEFI geralmente usam memória flash UEFI SPI.

Deixe-me lembrá-lo de que também dissemos isso O especialista contou como ele invadiu uma usina nuclear.