O spyware pode ser considerado o malware mais sofisticado da atualidade. Nunca age abertamente, usa técnicas complicadas, e aparece com mais frequência com outros vírus. Junto com seu cunhado – malware ladrão – o spyware ajuda os criminosos cibernéticos a encontrar e exfiltrar os dados das empresas atacadas. Além disso, ransomware que visa indivíduos (exatamente, Família STOP/Djvu) também pode conter spyware – é usado para roubar as credenciais e coletar as informações do sistema após a criptografia. No entanto, a maioria desses casos é bastante comum. Vamos dar uma olhada nos ataques de spyware mais famosos em 2022.

Referência técnica. O que é spyware?

Antes de falar dos ataques mais interessantes com spyware, vamos lembrar alguns detalhes sobre esse malware. Spyware é um tipo de software malicioso que visa coletar informações sobre o sistema infectado e seus usuários. Às vezes é associado ao ladrão – um tipo de malware relacionado que geralmente é encontrado junto com spyware, mas tem outras funções. A semelhança de formas de divulgação e disfarces os torna parceiros ideais.

Spyware is oftentimes presented como um programa desonesto. Pode parecer um Rastreador GPS para sua família, um bloco de notas, ou um cliente alternativo para determinadas redes sociais. Você pode até gostar de sua funcionalidade; no entanto, seus mantenedores analisarão suas informações pessoais. E você dificilmente poderá culpar esses desenvolvedores por acessar e armazenar seus dados – você provavelmente concordou com isso no EULA desses programas.

Apesar disso, durante os ataques que analisaremos nesse artigo, spyware é injetado como um malware “clássico” – apenas um pequeno arquivo executável que é iniciado junto com o sistema e funciona silenciosamente. É muito mais útil quando você tenta infectar uma rede corporativa com um sistema EDR em execução.. Tamanho de arquivo pequeno, ofuscação, a capacidade de metamorfose, e até malware exclusivo para cada alvo – são as características de um spyware “profissional” moderno.

Famosos ataques de spyware em 2022: PRINCIPAIS exemplos

As implantações de spyware mais significativas geralmente acontecem durante ataques cibernéticos a empresas e em conjunto com outros malwares.. Em particular, o “companheiro” mais frequente do spyware é o ransomware. Malware ladrão, o outro seguidor do spyware, às vezes é implantado como parte de spyware. É por isso que os casos analisados sempre terão vários outros malwares aplicados.

1. Paralisação do governo do condado de Bernalillo

No início do ano, um ataque cibernético peculiar aconteceu no condado de Bernalillo, Novo México, NÓS. A violação de dados teria acontecido em janeiro 5, 2022. Bandidos conseguiram invadir o sistema de controle da cidade, assumir mecanismos de portas automáticas, e câmeras nas prisões e fechar prédios governamentais. Durante o incidente, todos os funcionários dentro do prédio bloqueado ficaram presos – ninguém além dos bandidos poderia abrir as portas.

Os anúncios oficiais sobre este caso não foram bastante claros. Embora o governo Bernalillo tenha declarado que se tratou de um ataque de ransomware, nenhuma evidência de criptografia de arquivo foi encontrada. Enquanto isso, vários lotes nos leilões Darknet ofereceram dados sobre a “população do Novo México”. Enquanto isso, nenhum outro fato publicado confirma o vazamento além das palavras dos analistas de segurança cibernética sobre a presença de spyware na carga útil. A coisa na Darknet foi apenas uma piada de alguém, ou isso foi de verdade, ou uma coincidência – Ninguém pode dizer com certeza.

2. Vazamento de informações de funcionários da Puma

Puma, um fabricante mundialmente conhecido de roupas esportivas, sapatos e acessórios, foi atacado na beira do 2022. O incidente de segurança cibernética durou mais de um mês – a partir de dezembro 2021 a janeiro 22, 2022, até Cronos (Fornecedor de soluções de gerenciamento da Puma) conseguiu chegar aos dados. Além da criptografia de arquivos, eles também roubaram os dados de quase 6,700 funcionários. Os dados do cliente não foram afetados, como Cronos garante.

Resolver esse problema e pagar a compensação demorou mais um mês. Para lidar com a perda de reputação, a Kronos ofereceu à empresa dois anos de serviço de monitoramento de identidade gratuitamente. Eles também protegeram seus funcionários contra roubo de identidade e compensaram todos os gastos com recuperação de identidade.

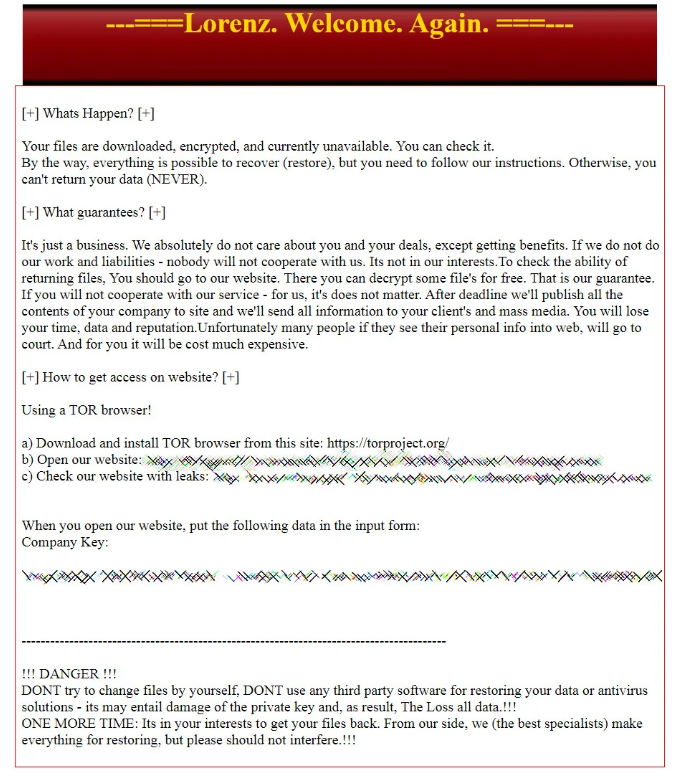

3. Ataque Hensoldt

Hensoldt, uma empresa multinacional de tecnologia que produz equipamentos eletrônicos de proteção e vigilância foi atacada uma semana após o ataque ao condado de Bernalillo – em janeiro 12. Exatamente, Subsidiárias britânicas dessa empresa foram vítimas de um ataque de ransomware. Ninguém publicou nenhuma evidência que pudesse permitir determinar o invasor. No entanto, o grupo Lorenz já assumiu a responsabilidade por este ataque e informou que o resgate (entre $500,000 e $700,000) foi pago pela descriptografia de arquivos e pelos dados vazados.

A especificidade deste caso de ataque de spyware é que a Hensoldt atende muitas empresas militares em todo o mundo. Essas empresas sempre contêm dados preciosos – não apenas sobre os clientes, mas também sobre novas pesquisas. Informações sobre radares, sistemas optoeletrônicos, e aviônicos – a principal especialização de Hensoldt – pode ser muito valioso para agências de inteligência de diferentes países. Por isso, este caso é barulhento mais por causa da política do que por causa do dano que foi causado.

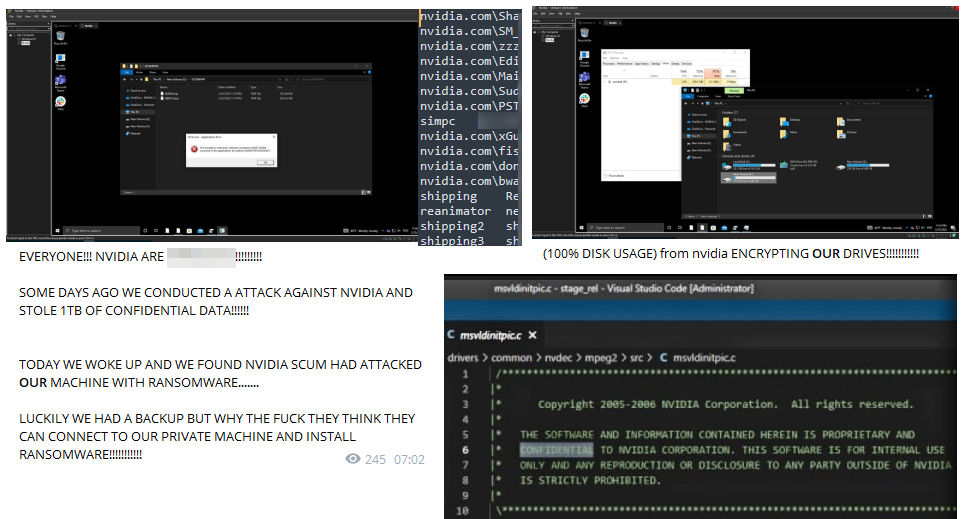

4. Vazamento de dados do usuário de 1 TB da nVidia

Um infame gangue cibercriminosa Lapsu$, que supostamente é liderado por um estudante de 16 anos, atacou uma gigante de chips no final de fevereiro 2022. No dia 4 de março, a gangue ameaçou publicar os dados se o resgate não fosse pago. A empresa garante que não vê qualquer relação deste incidente com a guerra Rússia-Ucrânia. Talvez, o mais peculiar desse hack é que a Nvidia decidiu se vingar e hackeou o Lapsu$ de volta. Apesar disso, este último não foi afetado por essa invasão, pois tinha um backup.

As informações vazadas da Nvidia são diferentes e extremamente valiosas. Informações proprietárias – códigos-fonte de software e firmware da Nvidia, credenciais de funcionário, e algumas informações sobre os produtos em desenvolvimento. A turma publicou tudo isso em seu Mercado Darknet. Crooks disseram que ainda analisam os dados – então eles não o apagaram após o pagamento do resgate. Possivelmente, eles irão publicá-lo à venda no futuro – por uma quantia muito maior.

5. Violação de dados da Bridgestone

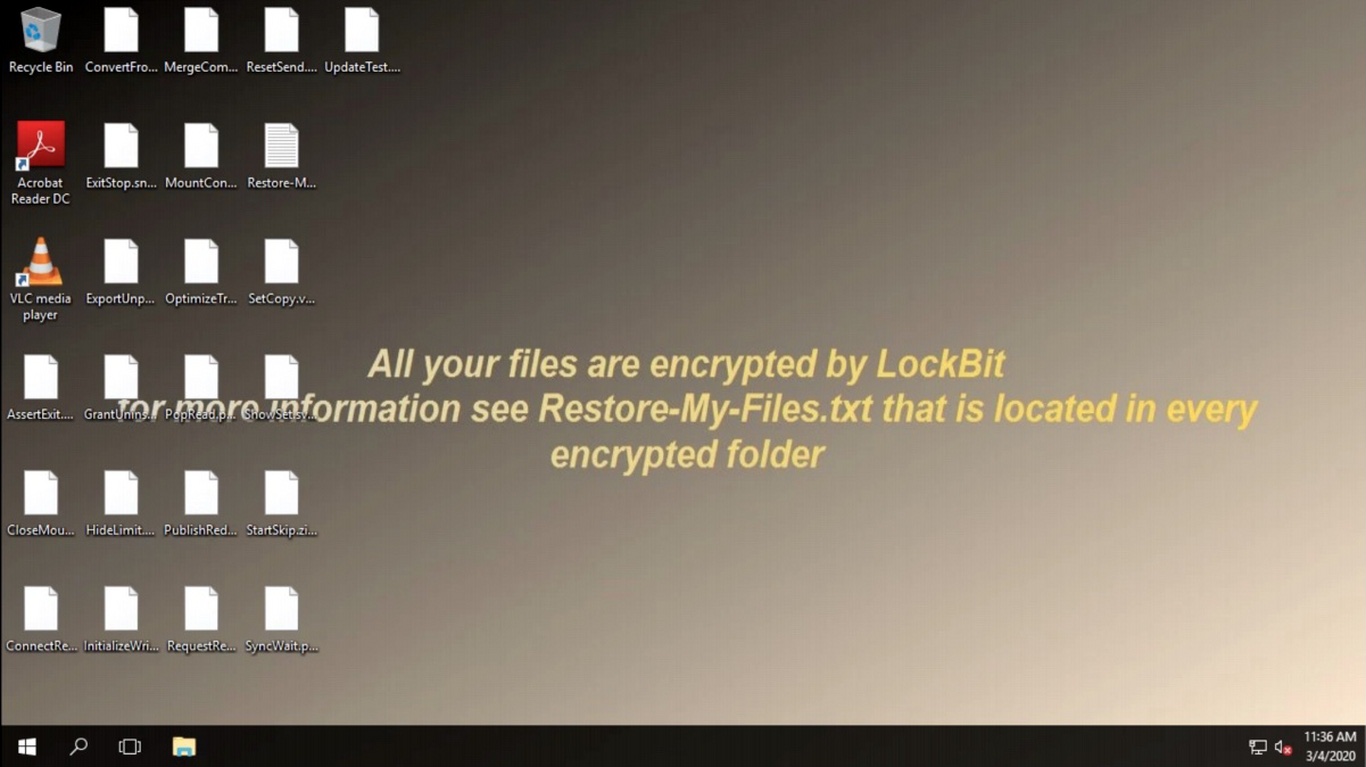

Vários dias após o ataque à nVidia, o maior fabricante de pneus de automóveis em todo o mundo foi hackeado por outros atores de ameaças famosos – o grupo LockBit. Especialistas em segurança cibernética detectaram o ataque em andamento e desconectaram as instalações de rede danificadas na América Latina e do Norte. Mas isso foi um pouco tarde demais. Bandidos conseguiram desligar toda a rede, fazendo com que a produção parasse por uma semana. Então eles postaram uma mensagem típica de dupla extorsão, com prazo de 23:59 Marchar 14.

Este incidente poderia ter sido evitado – se a Bridgestone tivesse prestado atenção ao aviso do FBI sobre o indicador de comprometimento. O COI relacionado ao ransomware LockBit foi detectado por o Departamento Federal de Investigação quase um mês antes do ataque. Foi a imprudência da gestão da Bridgestone ou a ausência de formas de neutralizá-la?? Ou vimos a repetição da história de Coventry?

Conclusão. Como proteger os dados contra ataques de spyware?

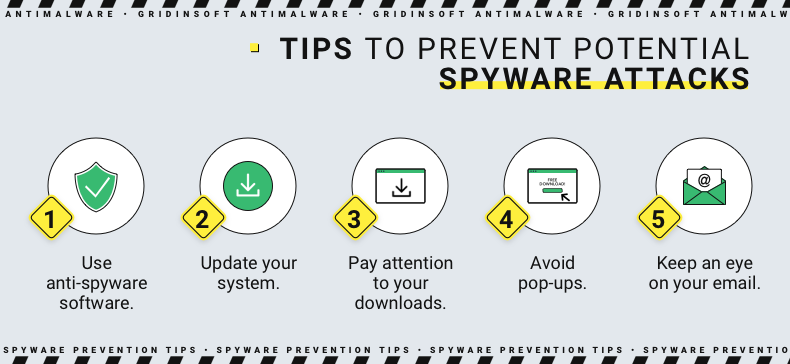

O spyware tem diferentes formas, dependendo do seu alvo. Os usuários individuais provavelmente obterão na forma de vírus trojan – um programa aparentemente legítimo que vaza informações sobre o usuário para seus desenvolvedores. Contrasta fortemente com o que as empresas recebem – um pequeno, programa difícil de detectar que mascara habilmente o sistema. O conselho é correspondentemente diferente.

Os usuários individuais devem prestar atenção adicional aos programas que instalam e usam. Exatamente, é necessária atenção adicional aos aplicativos que solicitam acesso a coisas de que talvez não precisem. Como uma calculadora pode usar sua galeria? Ou por que o aplicativo de navegação pode precisar dos seus contatos? Faça essas perguntas a si mesmo cada vez que instalar coisas tão duvidosas.

- Cifragem de dados. Os criminosos não ficarão felizes em ver que os dados roubados estão criptografados – então aplique a criptografia do disco para torná-lo inútil para quem não tem uma chave. Felizmente, O Windows possui um mecanismo de criptografia de disco padrão – um bastante confiável.

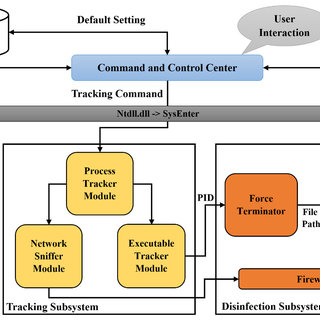

- Bloquear a extração. Quando o spyware coletou com sucesso todos os dados, ele prepara o ambiente para enviar os dados para o C & Servidor C. Bloqueando as conexões externas, excluindo aqueles usados por seus funcionários, impedirá a exfiltração de dados.

- Altere as credenciais regularmente. O produto vencido custa menos. Quando no pacote de dados vendido na Darknet, não há cadeias de login/senha viáveis. Esse pacote não vale nada. Claro, algum tempo depois do vazamento, essas credenciais serão legítimas, mas muitas vezes as mudanças diminuirão substancialmente o período de validade.

Medidas anti-spyware nas corporações podem ter características gerais e específicas. Usar soluções avançadas de segurança e ensinar higiene cibernética aos seus funcionários diminuirá as chances de contrair essa coisa desagradável. Enquanto isso, várias etapas terão um efeito, especificamente de spyware. Para evitar isso, nós fornecemos a você um guia para ajudar protect your device from unwanted threats.