Hackers usam ativamente falsificação de assinatura de driver, que se origina de um brecha no mecanismo de manipulação de drivers no modo kernel do Windows. Eles têm grande influência em utilitários de código aberto que foram projetados principalmente para contornar temporariamente a assinatura de drivers, o que representa um atraso demasiado grande no que diz respeito às avaliações. Porém, os cibercriminosos não fazem nenhum teste, e, em vez disso, acertar e executar coisas.

Hacks de assinatura de driver do kernel do Windows

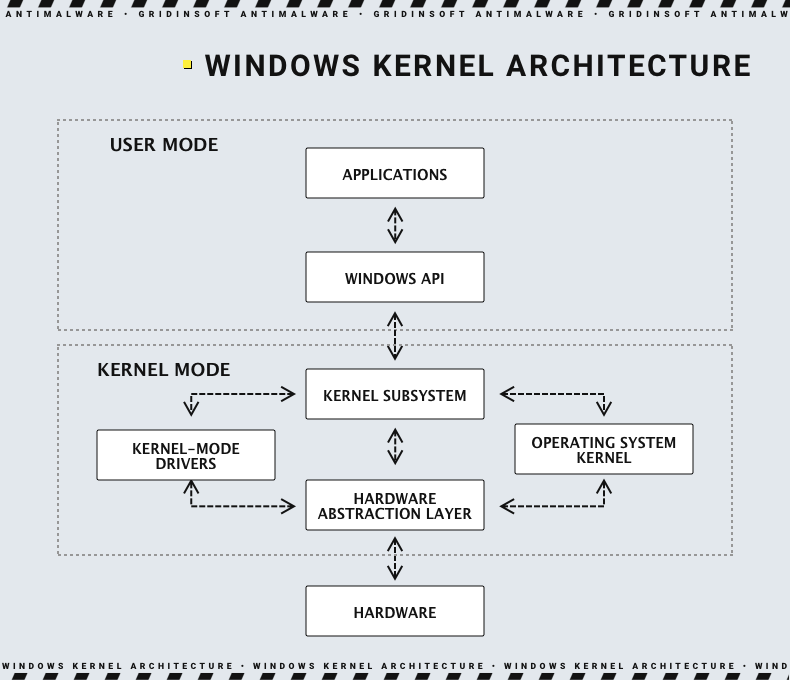

A Microsoft tem um longo histórico de proteção de seu sistema operacional contra exploração de drivers maliciosos. Na verdade, eles têm uma batalha contínua desde cedo 2007 – a data de lançamento do Windows Vista. Neste patch, os desenvolvedores implementaram um mecanismo que proíbe a execução de drivers não assinados. Os drivers no nível do kernel têm acesso a qualquer funcionalidade possível do sistema operacional e dos componentes de hardware. Avançar, em 2016, A Microsoft criou uma autoridade centralizada de assinatura de driver – Portal do desenvolvedor – que é o único lugar para assinar drivers do Windows desde o Windows 10 1607 liberar. Tudo isso foi feito para diminuir a possibilidade de uso malicioso de um driver assinado.

Esse, no entanto, não era adequado para todos os desenvolvedores de software benevolente. Semelhante a praticamente qualquer autoridade centralizada, O Portal do Desenvolvedor tem um atraso entre o envio do driver, sua revisão, e recebendo uma assinatura. Como resultado, processos urgentes, como testes do mundo real ou até mesmo depuração simples, tornaram-se impossíveis. Outra indústria onde a forja de certificados está em uso é a de cheats de jogos, que circumvent anti-cheat engine protection implementando no mesmo, nível do kernel. Mais uma vez – o sistema simplesmente se recusa a executar o driver quando ele não está assinado. A única maneira aqui era criar um desvio, e neste caso era um utilitário gratuito de código aberto chamado HookSignTool e FuckCertVerifyTimeValidity.

Como funcionam os hacktools de certificado de driver?

Ambos os programas têm praticamente o mesmo mecanismo. Eles exploram uma das três regras de compatibilidade com versões anteriores para drivers legados. A Microsoft deixou que eles fizessem drivers assinados antes de julho 29, 2015 possível usar – o que é essencial para programas e hardware antigos. Essas regras são:

- O sistema foi atualizado de uma versão anterior do Windows para o Windows 10 1607

- Os drivers foram assinados com um certificado de entidade final pela autoridade de certificação com assinatura cruzada antes de julho 29, 2015

- O sistema tem a opção Secure Boot desabilitada no BIOS.

Na verdade, as concessionárias pretendem explorar a segunda regra. Eles simplesmente falsificam a assinatura do driver com aquela emitida por uma CA legítima antes da data. E embora seja útil para desenvolvedores de software que precisam testar algo urgentemente e não têm tempo para esperar pela reação do DevPortal, é igualmente útil para cibercriminosos.

Durante a primeira metade de 2023, analistas de segurança notaram vários exemplos de exploração desses utilitários por assinar malware que se integra ao sistema como drivers em nível de kernel. Uma integração tão profunda, especialmente considerando a aceitação total do sistema daquele driver, concede programas maliciosos com capacidades ilimitadas. Esse malware é difícil de detectar com software antimalware e, o que é ainda pior, particularmente difícil de remover without wiping the disk out.

Microsoft mantém dezenas de certificados expirados

Para operar corretamente, os utilitários mencionados exigem um prazo expirado, mas certificado não revogado instalado no sistema. HookSignTool oferece o seu próprio, FuckCertVerify usa um pacote de certificados vazados para falsificar a assinatura. E esses certificados exatos foram detectados durante ataques cibernéticos recentes. Uma análise mais profunda revela que o Windows carrega mais de cem certificados exploráveis que expiraram há muito tempo. Entre eles, analistas citam vários que foram usados ativamente em ataques cibernéticos:

- Desenvolvedor de código aberto, William Zoltan

- Pequim JoinHope Image Technology Ltd.

- Shenzhen Luyoudashi Technology Co., Ltda.

- Avaliação de segurança de inovação de Jiangsu Co., Ltda.

- Baoji zhihengtaiye co., Ltd

- Tecnologia Co. de Zhuhai Liancheng., Ltda.

- Tecnologia de rede Co. de Fuqing Yuntan, Ltd.

- Pequim Chunbai Desenvolvimento de Tecnologia Co., Ltda

- Tecnologia de rede Shaoxing Yiyou Co., Ltd.

- Bom Senhor Wei

- NHN EUA Inc..

- Lucas Marcone

- HT Srl

O elevado número de certificados chineses é explicado pelo fato de o utilitário HookSignTool ser feito por programadores chineses. Como carrega certificados para falsificação de assinatura dentro de seu pacote de instalação, sua localização é esperada. Outro elemento interessante é que os hackers que usam esses utilitários também parecem ser chineses. Essa suposição vem do código de idioma das amostras de malware dos ataques que usaram utilitários de falsificação de certificados.

Como se proteger contra malware com certificados falsificados?

Felizmente, há um conselho particularmente fácil, embora algumas pessoas possam odiar sua própria essência. Atualize seu Windows – novos patches têm os certificados que aparecem nesses ataques marcados como não confiáveis. A Microsoft coopera com pesquisadores e fornecedores de segurança cibernética, e quaisquer certificados usados em tais circunstâncias são relatados instantaneamente. Bem, entregar atualizações pode levar algum tempo, mas não se esqueça de verificar a guia Atualizar, se você quiser evitar que algo tão desagradável seja executado no seu PC.

O problema aqui é o fato de que o sistema antivírus pode ter problemas para detectar tal ameaça. Programas antivírus clássicos, que não possui recursos de análise de comportamento, simplesmente perderá um item que foi legitimado de tal forma. Por essa razão, uma solução avançada é obrigatória. Para corporações, essas são soluções EDR/XDR, que têm a análise do comportamento como principal fonte de informação. Usuários domésticos can try GridinSoft Anti-Malware para detectar e remover programas maliciosos antes mesmo de estarem ativos.