Em maio 21, 2024 GitHub divulgou uma nova falha de desvio de autenticação em seu Enterprise Server. Codificado como CVE-2024-4985, é tão fácil de explorar que recebeu a classificação CVSS máxima de 10 agora mesmo. O desenvolvedor já lançou os patches e possíveis mitigações para a falha.

GitHub divulga vulnerabilidade de desvio de autenticação de servidor corporativo

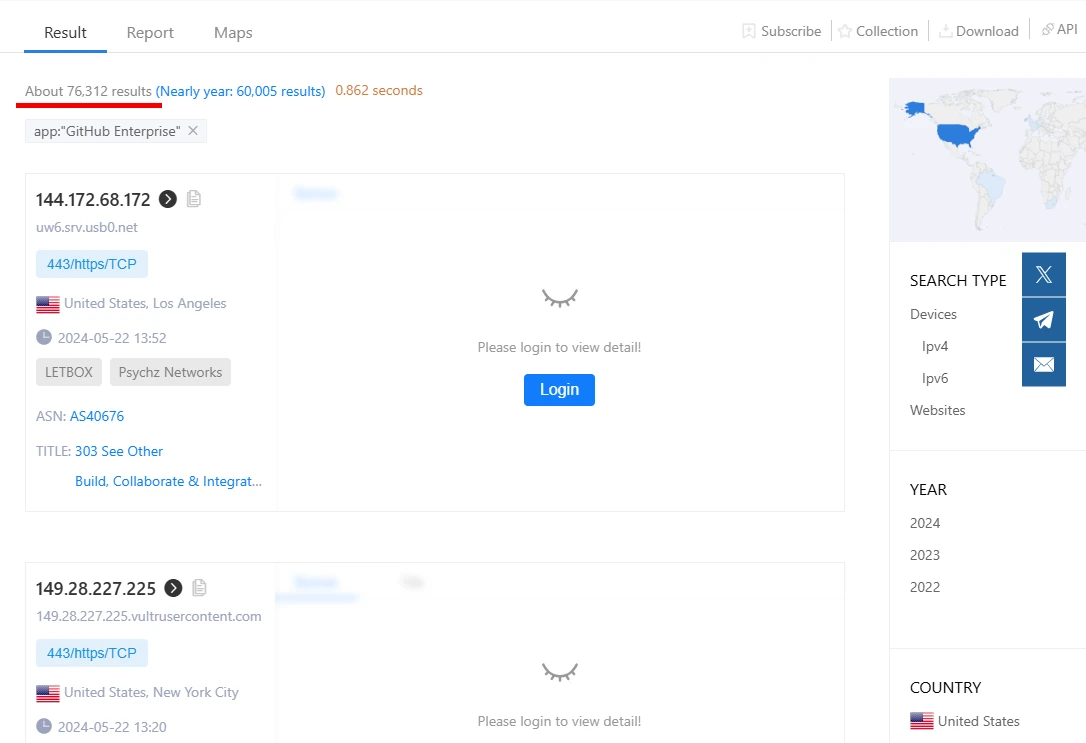

Mais tarde em maio 21, Desenvolvedores GitHub divulgou uma nota sobre a vulnerabilidade recém-descoberta no Enterprise Server (GHES). Essa é uma solução localizada de desenvolvimento e gerenciamento de código que repete a funcionalidade da nuvem. Na verdade, isso torna a vulnerabilidade muito mais perigosa, mas falaremos mais sobre isso depois. Pesquisa através de relatórios do mecanismo de pesquisa ZoomEye sobre mais de 70 mil instâncias de Enterprise Server em todo o mundo, com a maioria deles sendo vulneráveis.

O novo CVE-2024-4985 a falha decorre da fraqueza no mecanismo de autenticação SAML, especificamente em seu recurso opcional de afirmação criptografada. Foi descoberto no programa Bug Bounty do GitHub. Por elaborando uma mensagem de resposta do sistema SAML, é possível fazer o sistema pensar que a autenticação foi feita com sucesso, então deixa o adversário entrar.

Os resultados potenciais de um ataque bem-sucedido são bastante graves, o que definitivamente compensa a pontuação CVSS de 10/10. Considerando que o Enterprise Server sugere uma instância auto-hospedada de um repositório de código GitHub, obter acesso a ele também significará obter acesso a algumas infraestruturas de rede interna. O próprio acesso ao repositório é um terreno perfeito para um ataque à cadeia de suprimentos, e acessando os servidores, hackers pode causar danos à própria empresa.

GitHub lança correções para CVE-2024-4985

Mais um detalhe infeliz sobre essa falha é que ela impacta algumas versões do GitHub Enterprise Server. O mais novo 3.13 versão do GHES é segura, mas todas as versões anteriores são vulneráveis. O desenvolvedor correções lançadas para uma seleção de versões.

| Versão GHES | Fixado em |

|---|---|

| 3.12.3 e antes | 3.12.4 |

| 3.11.9 e antes | 3.11.10 |

| 3.10.11 e antes | 3.10.12 |

| 3.9.14 e antes | 3.9.15 |

| 3.8 e antes | Nenhuma correção disponível |

Também existe uma opção de mitigação, confirmado pelo GitHub – desabilitando os recursos de declaração criptografada. O componente defeituoso não está habilitado por padrão, então o problema é inexistente para quem nunca o ativou. Esta mitigação também será útil para os usuários de versões anteriores à 3.8, que não receberá nenhuma atualização.