Os analistas do Google estudaram as vulnerabilidades de dia 0 que descobriram em 2020, e concluiu que quase um quarto dos problemas são novas variações de bugs já conhecidos que já haviam recebido patches.

Os autores do relatório escrevem que muitos problemas poderiam ter sido evitados se os desenvolvedores corrigissem imediatamente seus produtos de forma mais completa..

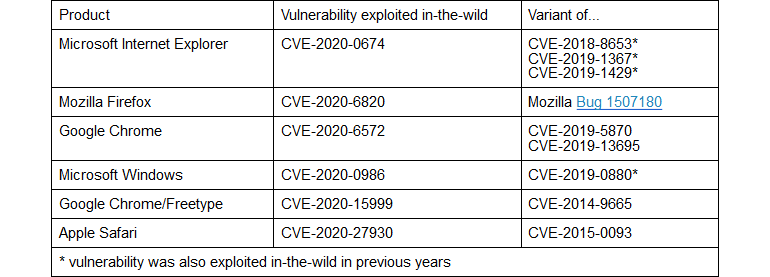

Em 2020, graças ao trabalho da equipe do Google Project Zero, foram identificados 24 vulnerabilidades de dia zero, que foram ativamente explorados por hackers. Seis deles (no Chrome, Raposa de fogo, Internet Explorer, Safári e Windows) acabaram sendo novas versões de vulnerabilidades anteriormente conhecidas. Supostamente, os invasores estudaram cuidadosamente os antigos relatórios de bugs, descobri os problemas originais, e então criou novas versões de exploits para eles.

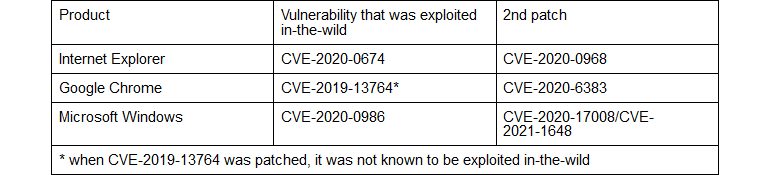

Além disso, três outros problemas que foram descobertos no ano passado e afetaram o Chrome, Internet Explorer e Windows não foram totalmente corrigidos, aquilo é, eles eventualmente exigiram patches adicionais. Na verdade, se os hackers estudassem cuidadosamente as correções lançadas, eles poderiam descobrir uma maneira de continuar explorando bugs e ataques.

Os especialistas do Google Project Zero aconselham seus colegas a analisar mais profundamente as vulnerabilidades do dia 0 e aprender a trabalhar com esses problemas. Uma vez que a equipe do Google Project Zero foi criada especificamente para pesquisar e pesquisar vulnerabilidades de dia zero, e agora seus especialistas dizem que os bugs do dia 0 são uma espécie de “janela” que permite examinar as cabeças dos atacantes, aprenda o máximo possível sobre possíveis vetores de ataque , classes de problemas e como lidar com eles.

Deixe-me lembrá-lo que no outono O Google Project Zero descobriu uma vulnerabilidade de dia 0 no kernel do Windows.