A malvertising na Pesquisa Google é uma ocorrência desagradável onde anúncios maliciosos aparecem nos resultados dos mecanismos de pesquisa. Esses anúncios têm como objetivo ajudar os usuários a encontrar informações relevantes. Mas infelizmente, alguns cibercriminosos usam anúncios pagos para induzir os usuários a visitar sites prejudiciais e enganá-los para que baixem software malicioso.

Como funciona o malvertising?

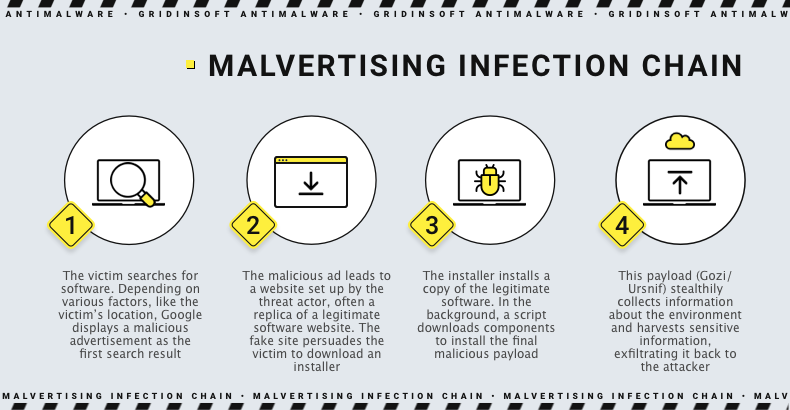

Malvertising é um ataque onde malicious code is inserted em redes legítimas de publicidade online. Este código geralmente leva os usuários a sites prejudiciais.

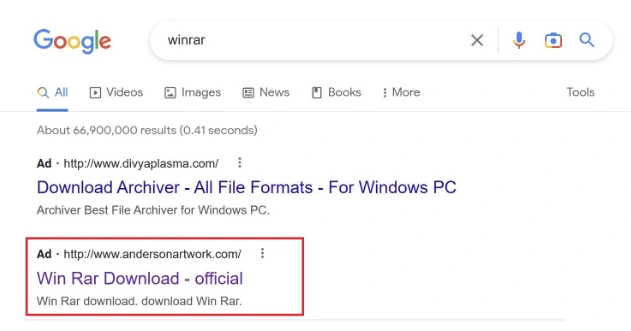

Alguns malicious actors create fake websites que imitam sites de software legítimos, usando táticas como typosquatting (usar versões com erros ortográficos de marcas e nomes de empresas conhecidas como URL) ou combosquatting (combinando nomes populares com palavras aleatórias para seu URL). Isso faz com que sites falsos parecem legítimos para usuários desavisados, já que seus nomes de domínio fazem referência ao software ou fornecedor original. As páginas web falsas são projetado para parecer idêntico aos reais, e os agentes da ameaça pagam para promover o site através de motores de busca para aumentar a sua visibilidade.

Anúncio falso do WinRar no Google

O Google tem uma vasta base de usuários, processamento terminado 8 bilhões de consultas diárias. Isso torna os resultados da pesquisa uma das maiores redes de publicidade disponível. Infelizmente, um único anúncio malicioso pode ser potencialmente visualizado por milhões de pessoas, fazendo com que milhares de pessoas cliquem nele. O situação piora exponencialmente quando pelo menos dez tópicos contêm anúncios negativos do Google.

BatLoader como carregador de malware

BatLoader é um tipo de malware que permite que os cibercriminosos baixem aplicativos mais avançados e malware prejudicial em um sistema direcionado. O script em lote pode baixar dois tipos específicos de malware: IcedID, e Gozi/Ursnif, uma porta dos fundos.

É importante notar que a campanha BatLoader é ainda usando malvertising, ao contrário do IcedID. O que é particularmente interessante é que houve uma mudança no tipo de usuários visados. Embora anúncios maliciosos anteriormente direcionado àqueles que procuram ferramentas de TI no final 2022 e cedo 2023, campanhas mais recentes agora usam iscas relacionadas à IA para atingir usuários que procuram dispositivos such as Midjourney and ChatGPT.

Malware IcedID

IcedID (também conhecido como BokBot) é um tipo de malware que foi descoberto pela primeira vez em 2017 e classificado como Trojan bancário e Trojan de acesso remoto (RATO). Especialistas dizem que o IcedID é tão poderoso como outros Trojans bancários avançados como Zeus, Prepúcio, e Dridex. Para infectar um sistema, O IcedID depende de outro malware como o Emotet para obter acesso inicial. Assim que estiver, IcedID pode roubar informações financeiras e até mesmo descartar malware como ransomware. Também é capaz de se mover através de uma rede com facilidade.

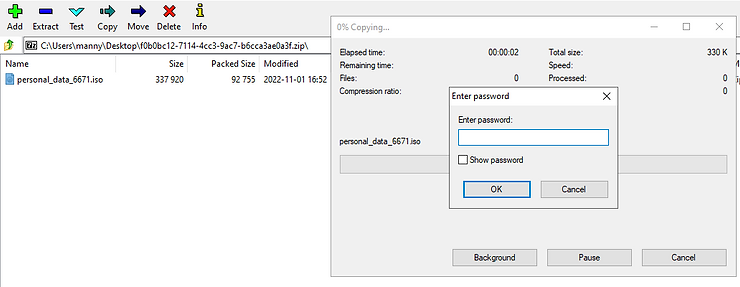

O grupo chamado Shatak frequentemente envia e-mails de phishing para espalhar malware chamado IcedID. Eles anexar documentos do Microsoft Office com macros, .iso arquivos, ou criptografado .zip arquivos. Depois que o malware infecta um sistema, procura a melhor maneira de se espalhar e ganhar controle. Ele faz isso procurando uma maneira de instalar-se sem ser detectado e então espera o sistema reiniciar antes de ativar seu módulo principal. Ao fazer isso, IcedID pode se misturar a processos legítimos, tornando mais difícil detectar.

Backdoor/trojan bancário Gozi

URSNIF, o malware conhecido como Gozi que tentativas de roubar credenciais bancárias on-line das vítimas’ PCs com Windows, é evoluindo para suportar extorsionware. Este trojan bancário existe desde meados dos anos 2000 e é um dos mais antigos. Possui múltiplas variantes e é conhecido por nomes como URSNIF, Prepúcio, e ISFB. Estes são os métodos mais eficazes para se proteger de ataques: encontrando outras famílias de malware, e seu código fonte vazou duas vezes desde 2016. De acordo com analistas de malware, agora é considerado um “conjunto de irmãos relacionados” em vez de uma única família de malware.

Mitigação e prevenção de malware

Detectando e mitigando ataques de malvertising podem ser desafiadores, e tanto os utilizadores finais como os editores devem tomar medidas para combater esta ameaça. Implementar um programa abrangente de segurança cibernética em nível empresarial é a melhor maneira de se proteger contra malvertising. As organizações podem reduzir seus riscos de ser vítima destes ataques, tomando as precauções adequadas.

Estes são os métodos mais eficazes para se proteger de ataques:

- Software antivírus pode proteger certos tipos de ameaças, como downloads drive-by ou código malicioso que a publicidade maliciosa pode executar.

- Os bloqueadores de anúncios podem fornecer proteção adequada contra malvertising, pois bloqueiam todos os anúncios e seus componentes potencialmente prejudiciais.

- Atualizando seu navegador e plug-ins, você pode evitar vários ataques de malvertising, especialmente aqueles que ocorrem antes de o usuário clicar em um anúncio.

- Isso é recomendado priorizar sistemas críticos e implementar soluções Zero Trust sempre que possível.

- Implementando autenticação multifator para todos os serviços essenciais, especialmente contas bancárias on-line e contas de criptomoeda, é aconselhável.

- É recomendado realizar treinamento de conscientização do usuário para educar os funcionários sobre técnicas de phishing. Adicionalmente, é aconselhável estabelecer procedimentos operacionais padrão (POPs) para lidar com e-mails e documentos suspeitos.

Sabendo táticas padrão de engenharia social como técnicas de phishing e malspam para detectar ataques de malware é essencial. Embora a análise do tráfego de rede possa ajudar a ver versões conhecidas de malware após a infecção, os desenvolvedores atualizam frequentemente seus malwares com novos métodos para evitar a detecção. Isso dificulta a detecção confiável de infecções por malware sem produtos avançados de proteção de endpoint.