Os recentes ataques aos sistemas militares dos EUA e às empresas de Taiwan distinguem-se não apenas pela corajosa escolha do alvo, mas também para o kit de ferramentas usado. No caso de ambos os alvos, os invasores usaram o HiatusRAT como uma ferramenta inicial de acesso/reconhecimento. Além de ser usado nesses ataques, Hiatus Trojan tem outras coisas para se orgulhar.

Ataques cibernéticos do Departamento de Defesa dos EUA e de empresas de Taiwan

Primeiro, vamos eliminar os ataques a organizações e empresas bastante famosas. O ataque cibernético de longa data contra empresas taiwanesas e pelo menos uma organização governamental foi detectado já em agosto 2023. Pesquisadores da Lumen que estudaram a botnet estabelecido pelo HiatusRAT no passado notado um novo fluxo de conexões que vem de zonas de endereços IP de Taiwan. Logo depois, =ataques cibernéticos a instalações de produção química, fabricantes de semicondutores e um município foram descobertos.

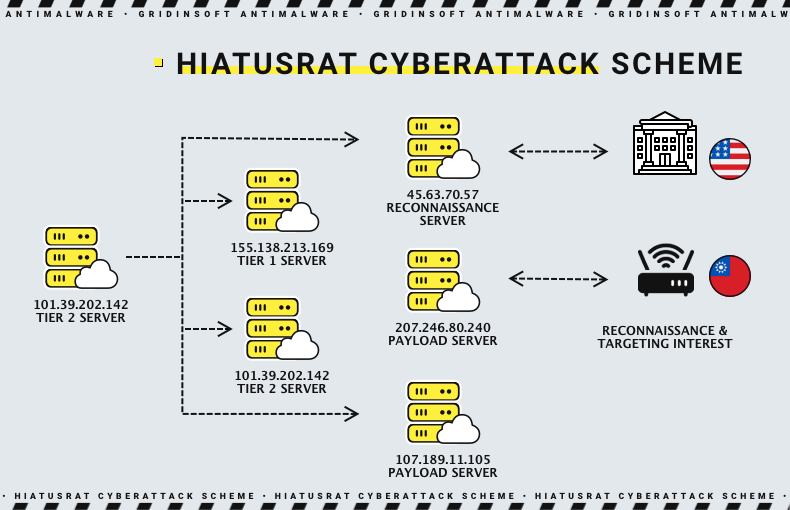

A história em torno dos EUA. Departamento de Defesa é um pouco diferente. O mesmo grupo de pesquisa detectou tráfego vindo para os endereços IP associados à botnet não só de Taiwan, mas também dos EUA. Especificamente, eles descobriram que os bandidos que estão por trás do RAT usou um de seu nível 2 servidores para se conectar ao servidor DoD dedicado a trabalhar com contratos de defesa. Felizmente, nenhuma penetração profunda aconteceu aqui, e os hackers provavelmente estavam realizando reconhecimento antes de novas ações.

Análise HiatusRAT

A primeira coisa que aparece quando você verifica o Hiatus é sua arquitetura de rede. Em vez de infectar endpoints, tem como alvo dispositivos de rede – pelo menos foi assim desde o seu surgimento no final 2021. Os roteadores são portais para enormes quantidades de informações – e ter controle total sobre eles às vezes pode oferecer muito mais do que hackear os computadores da rede.. No entanto, nada impede o Hiatus de entregar cargas adicionais aos sistemas de destino. Além de cheirar, tal rede de roteadores comprometidos também pode servir como uma rede de servidores proxy que ocultam o endereço IP real do servidor de destino.

Para espalhar a carga útil, hackers procuram roteadores de rede de nível empresarial com firmware vulnerável instalado. Os primeiros da botnet foram entre roteadores Draytek, especificamente Vigor 2960 e 3900. Hoje em dia, malware tem builds capazes de infectar roteadores com chipsets baseado no braço, i386, Arquiteturas x86-64 e MIPS/MIPS64. Isso configura um grande número de dispositivos, à medida que as atualizações de firmware da infraestrutura de rede são implementadas com ainda mais relutância do que os patches para software normal.

Fluxo de execução

A cadeia de ataque que permite a injeção de RAT no roteador não está clara até hoje. Embora esteja claro que ao obter acesso inicial, os invasores executam um script em lote que baixa a carga útil e um utilitário auxiliar. Este último é uma versão específica de um tcpdump, uma ferramenta de linha de comando que permite análise de pacotes.

Após a execução, a primeira coisa a fazer pelo HiatusRAT é expulsar outros processos que possam estar ouvindo o mesmo 8816 porta. Se houver algum, o malware bloqueia um primeiro e prossegue com a inicialização normal. Então, chega um passo meio clássico: malware reúne informações básicas sobre o dispositivo começou em. Entre esses dados estão informações sobre sua Endereço MAC, arquitetura, versões de firmware e kernel. Ele também obtém informações precisas sobre o sistema de arquivos e todos os arquivos que podem ser potencialmente armazenados na memória interna..

Assim que o malware for concluído com essas verificações, lê um pequeno JSON que contém o que parece ser uma configuração de malware. Lá, recuperação de malware um endereço de servidores C2. Além do servidor “principal”, existe um usado para receber todos os pacotes reunidos com a ferramenta tcpdump modificada. A primeira solicitação ao servidor de controle é um HTTP POST clássico que contém vários campos, com informações básicas do sistema coletadas na etapa anterior.

Hospedar: 104.250.48[.]192:443

Aceitar: */*

Tipo de conteúdo: aplicativo/json

X_UTIME: 1674762549

X_UUID: 005056c00001

X_TOKEN: ffca0c6ca91ce7070c3e5e41d7c983a2

Funcionalidade HiatusRAT

Já mencionei a ferramenta semelhante ao tcpdump que fornece uma parte significativa da funcionalidade RAT. No entanto, não para neste ponto. Hiatus pode receber comandos diferentes do servidor de comando, que alteram sua funcionalidade ou até mesmo forçam o malware a derreter. A coisa é, algumas dessas funções não estavam acostumadas até o momento, apesar de estar disponível desde o primeiro lançamento do malware em 2021.

| Comando | Descrição |

|---|---|

| Meias5 | Configura um proxy SocksV5 no dispositivo hackeado, que permite encaminhamento/escuta de porta em conformidade com RFC 1928 |

| Arquivo | Designa o arquivo para leitura ou exclusão no host infectado; também orienta para fazer upload do arquivo especificado. |

| Executor | Comandos para baixar e executar o arquivo do servidor de comando. |

| TCP_forward | Vem com IP de encaminhamento especificado e configurações de porta de escuta/encaminhamento. Essas alterações foram aplicadas às configurações do roteador, fazendo com que ele encaminhe qualquer tráfego TCP através da porta de escuta. |

| Roteiro | Semelhante ao Executor, baixa e executa o script do C2. |

| Concha | Gera uma instância de um shell remoto no roteador comprometido. Juntamente com Executar e Script, cria a funcionalidade de entrega de malware. |

| Desistir | Comando autoexplicativo, força o malware a derreter com a apreensão de todas as operações. |

Como se proteger contra ataques à infraestrutura de rede?

Bem, Hiato costumava visar roteadores com alguma arquitetura e série específica, mas agora cobre muitas variantes possíveis. As formas que os hackers usam para implantar esse malware ainda não estão claras, então não há muitas medidas reativas para descobrir. Em vez de, Tenho vários conselhos proativos para você seguir.

Use soluções avançadas de proteção de rede. Bem, programas antivírus não são muito eficazes na prevenção desta infecção RAT. Enquanto isso, soluções de proteção de rede, especialmente aqueles que são projetados para suportar heurísticas, pode efetivamente detectar e despachar o intruso apenas pelo seu comportamento. Sistemas de detecção e resposta de rede, em conjunto com SOAR e Soluções UBA, pode mostrar excelentes resultados na proteção do ambiente contra ataques de malware complicados.

Atualizar (ou atualizar) seus dispositivos de rede regularmente. Desde o ponto chave da injeção de malware é firmware de roteador vulnerável, é fundamental mantê-lo atualizado. Fique de olho nos ataques de malware executados com ou por meio de vulnerabilidades em dispositivos de rede. Geralmente, fabricantes de dispositivos lançam atualizações em questão de semanas. No entanto, pode haver casos infelizes quando alguns dispositivos realmente antigos chegam ao fim da vida útil e não são suportados de nenhuma forma. Nesse caso, você deseja atualizar o dispositivo – esta é a melhor e mais definitiva maneira de se livrar do perigo.

Mantenha um software antimalware bem feito à mão. Acabei de dizer que os programas anti-malware não são muito eficazes neste caso, e eu digo que é bom ter – tão inconsistente da minha parte, não é? A resposta é não, já que os programas antimalware servirão como um mecanismo preventivo contra malware que o HiatusRAT pode fornecer por meio de sua funcionalidade. Estruturas de segurança multicamadas são sempre mais difíceis de penetrar, pelo menos sem disparar o alarme.