O mundo dos negócios moderno avançou muito com a Internet. Sua conveniência e inúmeros benefícios fizeram com que pessoas de todo o mundo dependessem do mundo digital. À medida que o uso de plataformas digitais continua a aumentar, empresas de todos os tamanhos devem considerar sua pegada digital.

O que é pegada digital corporativa?

A pegada digital da sua empresa abrange todas as suas atividades online, transações, comunicações, marketing, e redes. Isto também inclui aqueles de seus parceiros de negócios, como vendedores e fornecedores. A nuvem complicou a pegada digital nos últimos anos, pois é usada para operações de missão crítica, expandindo suas pegadas digitais e tornando-as mais difíceis de definir ou proteger. No entanto, gerenciar e proteger sua pegada digital é possível desde que você saiba como começar.

Da empresa vs.. Pegada Digital da Pessoa

A pegada digital de uma empresa e a pegada digital de uma pessoa diferem em identidade, alvo de ataques, volume de dados, e consequências. Por exemplo, os ataques cibernéticos às pegadas digitais pessoais visam comprometer informações pessoais e dados financeiros. Por outro lado, ataques ao alvo da pegada digital de uma empresa sistemas de informação e dados sensíveis. Como os ataques à pegada digital de uma empresa são mais complexos, eles têm consequências graves. Pode ser uma perda de confiança do cliente, Perda financeira, e problemas legais. Compreender estas diferenças é crucial no desenvolvimento de medidas de segurança adequadas para proteger as informações pessoais e a infraestrutura digital..

Tipos de risco de pegada digital

Para simplificar o complexo cenário de risco digital, pode ser dividido em categorias. Isto ajudará as organizações a identificar as áreas mais vulneráveis dos seus sistemas e a fornecer proteção direcionada contra riscos. Existem nove categorias principais de risco digital:

- Dados privados. Os riscos de dados confidenciais referem-se a quaisquer ameaças potenciais que possam comprometer a proteção de informações confidenciais, incluindo informações de identificação pessoal, dados financeiros, e mais.

- Cíber segurança. Riscos associados ao acesso não autorizado a recursos confidenciais e possíveis violações de dados. Esses riscos podem ser inerentes ou residuais.

- Vazamentos de dados. Exposição acidental de dados privados, conhecido como vazamento de dados, pode potencialmente levar a violações de dados. Com a expansão do cenário digital, há mais instâncias de dados em uso, dados em trânsito, e dados em repouso. Manter a segurança dos dados é um desafio nessas condições dinâmicas, tornando o vazamento de dados uma consequência infeliz da transformação digital.

- Conformidade. Os riscos de não conformidade referem-se à violação dos padrões de conformidade regulatória, o que pode levar a práticas ilícitas. O não cumprimento por parte dos fornecedores também pode impedir os esforços de proteção contra riscos digitais. Vários requisitos regulatórios exigem conformidade total.

- Risco de Terceiros. Compreender os riscos potenciais de trabalhar com fornecedores terceirizados é essencial. Esses riscos podem incluir vulnerabilidades no ecossistema do fornecedor, violações de medidas de segurança, não cumprimento dos regulamentos, e até roubo de propriedade intelectual.

Tecnologia em nuvem. Alguns riscos podem afetar os sistemas, processos, e pessoas. Esses riscos podem surgir de incompatibilidades tecnológicas, erros, e falhas. - Automação do processo. Podem ocorrer problemas de compatibilidade quando os processos de automação são alterados ou novas funções são adicionadas. Essas questões também podem afetar os riscos tecnológicos.

- Resiliência. Significa manter serviços e operações críticas durante interrupções ou riscos. Os riscos podem incluir interrupções do servidor ou violações de dados. Falta de sistemas de backup e recuperação, infraestrutura redundante, e planos de recuperação de desastres para minimizar o tempo de inatividade e restaurar serviços podem paralisar uma organização indefinidamente.

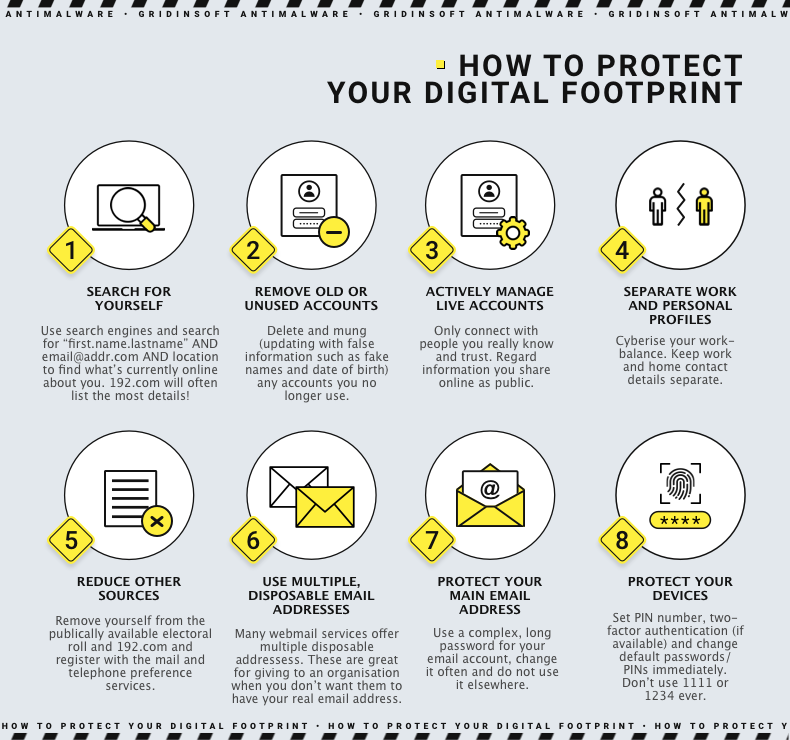

Como proteger a pegada digital da sua organização

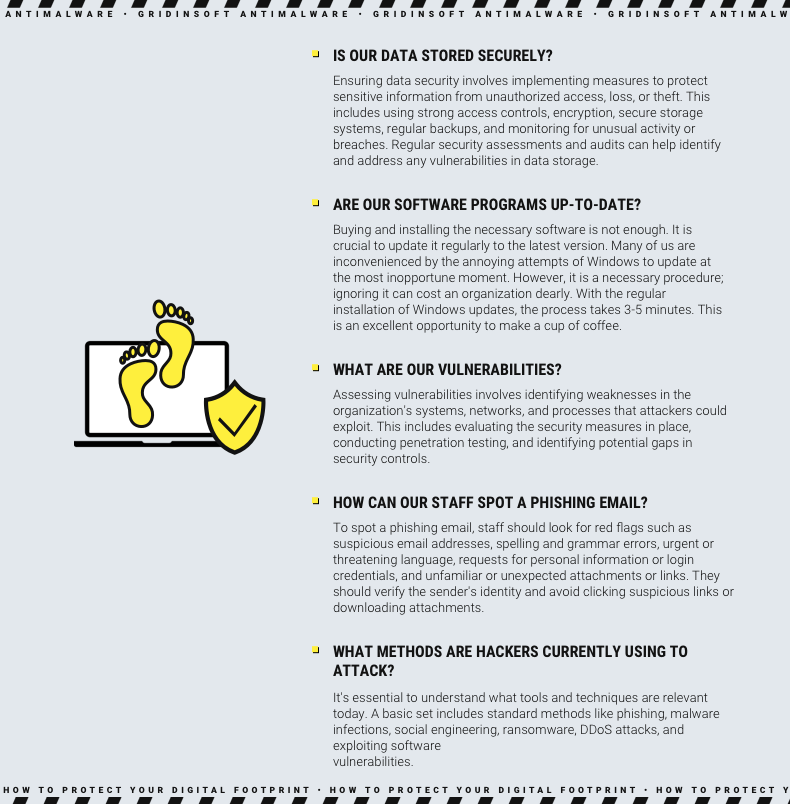

Para prevenir ataques cibernéticos, é essencial para as empresas primeiro identificar as ameaças. Isso lhes permite determinar o que precisa ser protegido, como protegê-lo, e quais riscos observar. Em poucas palavras, os principais assuntos que deveriam estar na agenda são: “Quais métodos os hackers estão usando atualmente para atacar?“, “O que é criptografia?“, “Como nossa equipe pode detectar um e-mail de phishing?“, “Nossos programas de software estão atualizados??“, “Quais são as nossas vulnerabilidades?“, “Nossos dados são armazenados com segurança?” etc.. Mantendo-se informado, as empresas podem se proteger melhor contra ameaças cibernéticas. Na sequência, veremos com mais detalhes cinco métodos para reduzir os riscos.

Exploração de superfície de ataque

Tudo está online hoje em dia. Praticamente qualquer empresa ou negócio possui um site apresentando seus produtos ou serviços. Os usuários podem encontrar centenas de sites para tudo, desde empresas até manufatura, comércio, educação e entretenimento.. O acesso digital é sem dúvida conveniente, mas os profissionais de TI sabem aumenta o risco de ataques cibernéticos. A rápida expansão para novos ambientes leva à expansão tecnológica. Como resultado, configurações incorretas e falta de visibilidade aumentam os riscos e vulnerabilidades de segurança. Claro, invasores se aproveitam disso. Nós vimos, durante a pandemia, já que muitas tecnologias foram implantadas às pressas. Como resultado, muitas explorações direcionadas balanceadores de carga, ambientes de nuvem, e VPN. No entanto, você pode aumentar a visibilidade aplicando algumas táticas, entre eles:

- Monitorando as tendências e inteligência de ameaças mais recentes para compreender os riscos em evolução

- Manter um inventário atualizado de ativos de sistemas, redes, formulários, e dispositivos para identificar potenciais pontos de entrada

- Realização de avaliações regulares de vulnerabilidade e exercícios de testes de penetração para encontrar pontos fracos e potenciais vetores de ataque

- Educar funcionários e partes interessadas sobre as melhores práticas de segurança cibernética para reduzir o erro humano

- Realizar avaliações completas de riscos de fornecedores e monitorar a postura de segurança de terceiros como parte de um programa holístico de gerenciamento de riscos de terceiros

Usando essas táticas, você pode fortalecer sua postura de segurança e proteger seus dados valiosos.

Descoberta rápida e reação a vulnerabilidades.

A avaliação de vulnerabilidades fornece um instantâneo das vulnerabilidades de segurança. No entanto, gerenciamento de vulnerabilidade é um processo contínuo que oferece orientação de correção em tempo real. O primeiro envolve o uso de scanners para identificar vulnerabilidades conhecidas. Ao mesmo tempo, o último emprega múltiplas fontes de dados para avaliar continuamente a situação. Avaliações de vulnerabilidade identificam aplicativos ou sistemas operacionais desatualizados e problemas de configuração de dispositivos como portas inseguras and weak passwords. Eles são mais adequados para detectar vulnerabilidades e exposições comuns, ou CVE, listados em bancos de dados publicamente disponíveis.

Você pode considerar essas seis etapas como um ciclo contínuo, não é um processo linear. Primeiramente, crie um diretório de ativos e faça um inventário de todos os ativos. Classifique-os por nível de risco e priorize-os. Organize-os com base na exposição a vulnerabilidades e construa uma estratégia de segurança. Corrija as vulnerabilidades priorizadas e avalie a eficácia da estratégia de segurança. No entanto, você pode usar ferramentas contínuas de verificação de vulnerabilidades. Essas soluções podem monitorar automaticamente suas redes, sistemas, e aplicações, detectando rapidamente pontos fracos, como:

- Portas abertas

- Configurações incorretas

- Software desatualizado

Combinar esta estratégia com outras táticas mencionadas anteriormente permitirá que você identifique proativamente vulnerabilidades ocultas, priorize-os de acordo, e alocar recursos de forma eficaz para minimizar riscos.

Realizando análise de segurança cibernética para encontrar pontos fracos.

Identificar riscos e vulnerabilidades de segurança é crucial para determinar sua causa raiz. Ao fazê-lo, você pode obter informações sobre os fatores subjacentes que levou ao problema e implementar medidas preventivas adequadas para evitar problemas semelhantes. Também ajuda a priorizar os esforços de remediação, alocar recursos de forma eficaz, estabelecer responsabilidade, e melhorar os procedimentos de resposta a incidentes. Você pode conseguir isso conduzindo investigações completas de incidentes, analisando logs do sistema, e realizando análises forenses.

Além disso, Análise de impacto nos negócios (BIA) é crucial para o planejamento de continuidade de negócios. Envolve identificar funções críticas de negócios e avaliar suas dependências, determinação dos objetivos do tempo de recuperação, avaliando o impacto, conduzindo uma avaliação de risco, e desenvolver estratégias de mitigação. O objetivo é para entender vulnerabilidades, dependências, e possíveis consequências de interrupções, aumentando a resiliência e garantindo a continuidade de operações críticas durante eventos adversos. Isso ajudará não apenas a encontrar pontos fracos, mas também motivação para melhorar a segurança cibernética do seu negócio.

Identifique riscos de terceiros.

De acordo com análises, os ataques à cadeia de abastecimento são agora o método mais utilizado pelos agentes de ameaças para aceder às redes. Por isso, pesquisas indicam que 62 por cento das invasões de rede provêm de terceiros, normalmente alguém em sua cadeia de suprimentos digital. Além disso, se um sistema de terceiros for violado ou comprometido, isso pode ter consequências graves. Pode incluir violações de dados, interrupções de serviço, e danos à reputação. Para prevenir ameaças cibernéticas, é essencial identificar proativamente riscos cibernéticos de terceiros, avaliar práticas e controles de segurança do fornecedor, e tomar medidas adequadas para reduzir os riscos. As melhores práticas nesta área incluem:

- Conduzindo avaliações de segurança completas.

- Implementação de acordos contratuais que impõem requisitos de segurança.

- Monitorar regularmente as práticas de segurança de terceiros.

- Estabelecer protocolos de resposta a incidentes em colaboração com seus fornecedores.

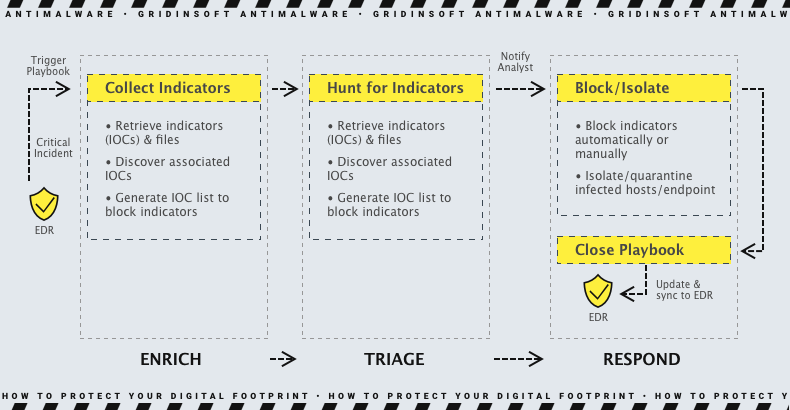

Resposta às vulnerabilidades de dia zero.

Zero-day exploits não pode ser identificado por sistemas antimalware tradicionais baseados em assinaturas. No entanto, algumas maneiras de identificar comportamento suspeito indicam uma exploração de dia zero. Fornecedores de antimalware fornecem estatísticas sobre explorações detectadas, que pode ser alimentado sistemas de aprendizado de máquina para identificação de ataques atuais. A detecção baseada em assinaturas usa assinaturas digitais para identificar variantes de ataques anteriores. Alertas de detecção baseados em comportamento para varreduras e tráfego suspeitos na rede. Uma abordagem híbrida combina os três métodos para uma descoberta de malware de dia zero mais eficiente.

Além disso, você pode usar soluções EDR contra vulnerabilidades de dia zero. Soluções EDR/XDR detectam e respondem a ameaças avançadas, incluindo vulnerabilidades de dia zero, usando técnicas como análise comportamental, inteligência de ameaças, detecção de anomalia, sandbox, e resposta rápida. Eles ajudam a identificar padrões de comportamento anormais, indicadores de ataque, e potenciais explorações, minimizando o impacto e aguardando um patch ou remediação.

Gerenciar e proteger a pegada digital da sua empresa deve ser uma prioridade neste mundo digital dinâmico porque o crescimento geral e a sobrevivência da sua empresa dependem disso. As dicas acima ajudarão a proteger a valiosa pegada digital da sua empresa contra os riscos cada vez mais sofisticados do mundo digital.. As empresas devem ter uma visão holística da sua pegada digital e do cenário de ameaças. Eles devem sempre considerar quais informações estão disponíveis, onde está, quem pode ver, como é protegido, etc.. A conscientização sobre ameaças é uma parte essencial de uma estratégia para eliminar ataques cibernéticos maliciosos.