Ivanti, fornecedor de uma ampla gama de soluções de gestão para corporações, aparentemente pegaram o bastão de Ipswich, o fornecedor de um infame MOVEit MFT. Analistas descobriram 2 vulnerabilidades graves em seu EPMM nos últimos 10 dias, e a empresa lançou correções urgentes. No entanto, o patch para CVE-2023-35078 parece ser vulnerável para exploração através do mesmo padrão.

As vulnerabilidades do Ivanti EPMM continuam

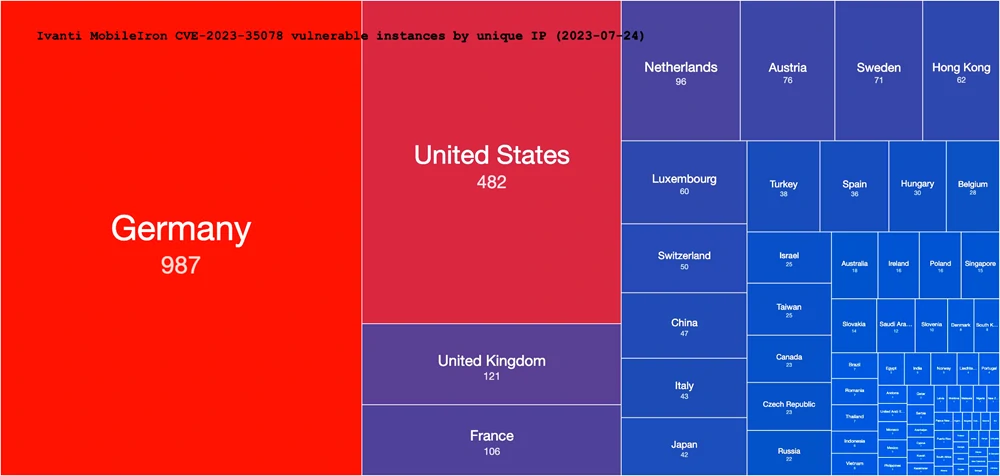

Em julho 25, 2023 Ivanti divulgou uma nota sobre a vulnerabilidade em seu software de gerenciamento de dispositivos EPMM. Eles se ofereceram para instalar um patch para proteger a vulnerabilidade do software (apelidado CVE-2023-35078) que permitiu que hackers ignorassem a autenticação e acessassem todas as funcionalidades do aplicativo. Obviamente, recebeu um top 10/10 Classificação CVSS. A má notícia aqui é que a vulnerabilidade foi supostamente explorada desde abril 2023. O patch oferecido pela empresa supostamente fecha os recursos de acesso não autorizado.

Logo depois, outra brecha de segurança foi descoberta. CVE-2023-35081 é uma vulnerabilidade de passagem de caminho que permite acesso não autorizado aos arquivos armazenados no servidor. Infelizmente, a escala de exploração dessa violação é quase a mesma da anterior – os hackers as usaram para atingir diferentes alvos em um ataque.

A coisa é, nem tudo é ideal para o patched 2023-35078 vulnerabilidade. Pesquisadores encontraram uma maneira fazer praticamente o mesmo truque com a versão corrigida que os hackers fizeram anteriormente. A nova violação é possível para versões mais antigas do EPMM – 11.2 e abaixo – e recebeu um índice de CVE-2023-35082. Mesmo depois do patch, os aplicativos não foram capazes de fornecer um nível de segurança sustentável. Felizmente, nenhum caso de exploração desta vulnerabilidade já foram descobertos. Mas como sabemos, uma vez vulnerabilidade de 0 dias torna-se um dia n, seu uso se torna muito mais difundido.

Como se proteger contra CVE-2023-35082?

O único – e o mais eficaz conselho que existe atualizar o Ivanti EPMM para qualquer uma das versões mais recentes que 11.2. Pode ser problemático realizar tal atualização simultaneamente em uma enorme rede de dispositivos, embora os esforços sejam muito mais preferíveis do que os esforços para corrigir o resultado de um ataque cibernético. No entanto, poderia haver várias outras soluções – não preventivas, mas ainda eficaz.

Adote soluções de segurança cibernética com política de confiança zero. Os piores ataques cibernéticos modernos são realizados por meio de vulnerabilidades em software confiável, a única solução é não confiar em nada. As soluções EDR/XDR construídas em torno dessa concepção têm suas desvantagens, aparentemente, mas a eficácia de sua proteção é indubitável. Ou é um utilitário feito à mão ou um programa com mais de 1 milhão de usuários – ele verificará minuciosamente todas as ações que realiza.

Use UBA e SIEM para melhorar a visibilidade e a resposta no ambiente. Os sistemas de segurança de confiança zero acima mencionados apreciarão muito fontes adicionais de informação. Isto é quase essencial em grandes redes que consistem em diferentes tipos de dispositivos. Estar atento e ser capaz de responder o mais rápido possível é vital na segurança cibernética moderna, quando a contagem pode durar minutos.