Empresa de desenvolvimento de software Ivanti (anteriormente MobileIron Core) corrigiu uma vulnerabilidade de dia zero que permitiu ignorar a autenticação. Esta vulnerabilidade tinha um nível máximo de CVSS e foi ativamente explorada para obter acesso não autorizado.

O que é a Empresa Ivanti?

Ivanti é uma empresa de software de TI com sede em Utah, Estados Unidos. Produz uma variedade de soluções de gerenciamento e segurança de TI. Muitas organizações usam os produtos da empresa, incluindo empresas, agências governamentais, e instituições de ensino. Por exemplo, quase todos os ministérios noruegueses usam o Ivanti Endpoint Manager Mobile, exceto alguns. Ter clientes tão importantes é sempre uma grande responsabilidade, e infelizmente nem todos são capazes de mitigar todos os riscos.

Vulnerabilidade de dia 0 do Ivanti EPMM

A ACSC recebeu relatórios de uma vulnerabilidade em Ivanti EPMM (Gerenciador de endpoint móvel), também conhecido como MobileIron Core, afetando todas as versões abaixo 11.8.1.0. Em resumo, a vulnerabilidade é CVE-2023-35078 e permite acesso remoto à API sem autenticação. Possui a classificação de gravidade máxima da escala CVSS e é um 10 fora de 10 possível. Embora a Ivanti tenha dito que recebeu as informações de uma fonte confiável, a empresa não revelou mais detalhes sobre a natureza dos ataques ou a identidade do invasor por trás deles. No entanto, a Autoridade de Segurança Nacional Norueguesa (NSM) confirmou que invasores desconhecidos exploraram a vulnerabilidade para atacar a Organização Estatal de Segurança e Serviços (DSS). Por isso, os invasores provavelmente poderiam acessar e roubar dados confidenciais da plataforma comprometida.

No entanto, no domingo, a empresa lançou um patch de segurança que os usuários podem instalar atualizando para EPMM 11.8.1.1, 11.9.1.1.1, e 11.10.0.2. No entanto, versões abaixo 11.8.1.0 que estão desatualizados e sem suporte também receberam a atualização.

Detalhes CVE-2023-35078

CVE-2023-35078 é uma vulnerabilidade de desvio de autenticação de dia zero. Ele fornece acesso remoto à API sem autenticação para caminhos específicos. Aquilo é, um invasor pode acessar informações de identificação pessoal como nomes de usuário, números de telefone, e outras informações do dispositivo móvel no sistema vulnerável. Um invasor também pode fazer alterações na configuração, incluindo a criação de uma conta de administrador EPMM para alterações adicionais no sistema vulnerável. A vulnerabilidade afeta todas as versões suportadas do EPMM (v11.10, 11.9, e 11.8) e versões anteriores sem suporte. No entanto, a vulnerabilidade é corrigida em versões 11.10.0.2, 11.9.1.1, e 11.8.1.1.1. Como CVE-2023-35078 tem um nível máximo de severidade CVSS de 10.0 e é facilmente explorável, os especialistas recomendam fortemente a atualização de todos os dispositivos, até mesmo dispositivos EOL. De outra forma, se você não conseguir atualizar o aparelho, é recomendado desligar.

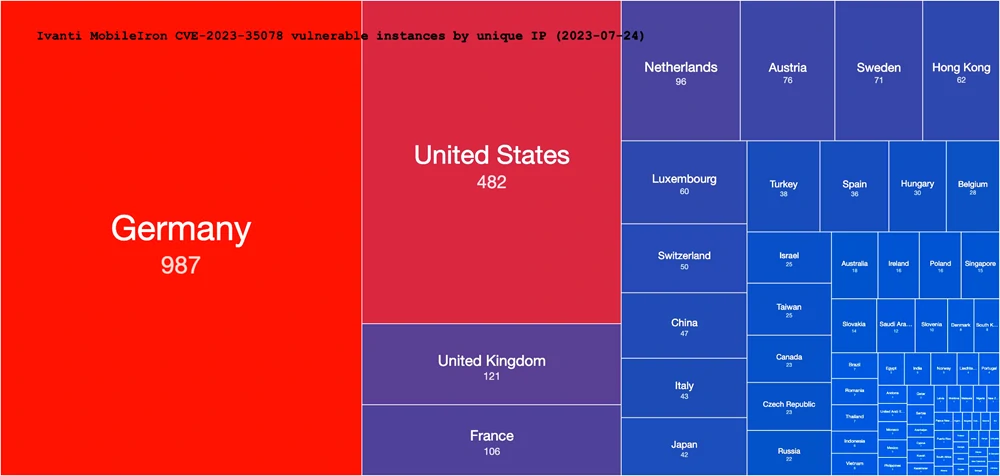

Além disso, Ivanti publicou um aviso de segurança protegido por senha. No entanto, apenas clientes com credenciais de login podem acessá-lo, o que é desconcertante. A empresa também esclareceu que a vulnerabilidade não é utilizada em um ataque à cadeia de suprimentos. O mecanismo de pesquisa IoT Shodan encontrou mais de 2,900 Os portais de usuários do MobileIron estão disponíveis publicamente na Internet, principalmente nos EUA e na Europa. Sobre 30 deles estão associados a governos locais e estaduais nos Estados Unidos. Os servidores mais vulneráveis estão nos EUA, Alemanha, o Reino Unido, e Hong Kong. O Centro Nacional de Segurança Cibernética da Noruega notificou todos os proprietários de sistemas conhecidos no país que possuem o MobileIron Core disponível na Internet sobre uma atualização de segurança que foi emitida.

Como se proteger contra a vulnerabilidade de dia 0 da Ivanti?

Bem, o governo norueguês não é o único cliente da Ivanti. Empresas de diferentes cantos do mundo utilizam seus softwares, e parece ter uma queda por um lugar que ninguém esperava. Aqui estão algumas etapas que você pode seguir para se proteger contra a vulnerabilidade de dia 0 do Ivanti.

- Aplique os patches de segurança mais recentes. É a primeira ação que você deve tomar desde que a Ivanti lançou um patch para resolver a vulnerabilidade. Então, você deve aplicar o patch o mais rápido possível para proteger sua organização.

- Use autenticação multifator (AMF). Acrescenta uma camada de segurança aos sistemas de TI da sua organização. A MFA exige que os usuários usem dois ou mais peças de identificação para se autenticarem. Essa forma está dificultando o acesso de invasores aos seus sistemas.

- Monitore seus sistemas de TI em busca de atividades suspeitas. Você deve monitore-os em busca de atividades suspeitas, como tentativas de acesso não autorizado ou padrões de tráfego incomuns. Como podemos ver, isso o ajudará a identificar e responder a ataques.

- Eduque seus usuários sobre as melhores práticas de segurança. Os usuários são a primeira defesa contra ataques cibernéticos. Você deve educar seus usuários sobre as melhores práticas de segurança. Por exemplo, eles devem evitar clicar em links suspeitos ou abrir anexos de remetentes desconhecidos.

Seguindo estas etapas, você pode ajudar a proteger sua organização contra a vulnerabilidade do dia 0 e outros ataques cibernéticos.