LG relata correção de quatro vulnerabilidades críticas descoberto em muitas de suas TVs. Essas vulnerabilidades foram encontradas em 2023, e pode permitir que atores mal-intencionados obtenham o controle das TVs LG afetadas. Boas notícias – o invasor deve se conectar à mesma rede para explorar a falha. Más notícias – eles podem continuar usando o dispositivo em qualquer lugar.

Vulnerabilidades críticas da LG TV descobertas

LG reporta endereçamento 4 vulnerabilidades críticas descobertas em muitas de suas TVs. A empresa lançou patches para diferentes versões de seu sistema operacional para corrigir o problema na forma como ele interage com o aplicativo LG ThinQ. Essas vulnerabilidades foram descobertas no final do ano passado e podem afetar quatro modelos específicos de TV LG. Entre eles, CVE-2023-6317 é particularmente enfatizado, pois efetivamente abre o dispositivo para maior exploração.

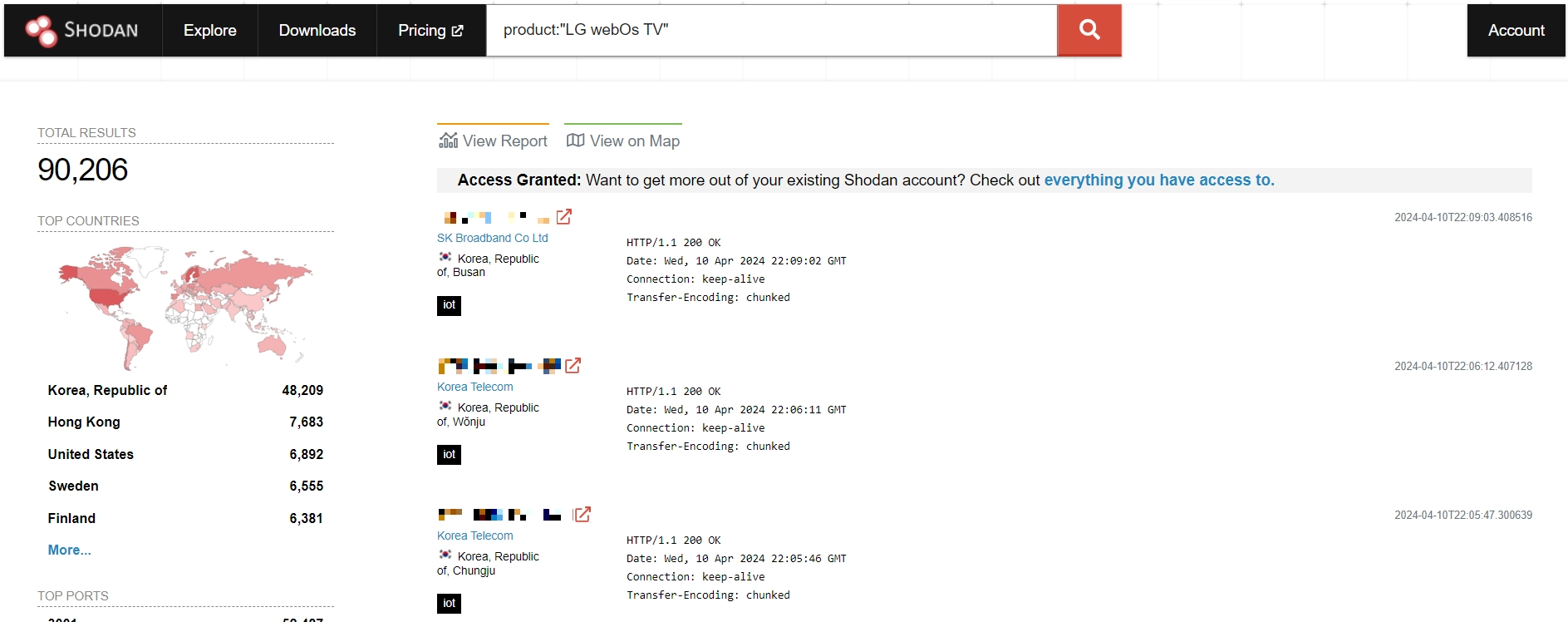

A principal parte complicada dessa vulnerabilidade é que ela exige estar conectado à mesma rede que a TV.. Isto complica drasticamente a exploração, potencialmente tornando a falha muito menos crítica. No entanto, uma verificação no mecanismo de busca Shodan revela que há pelo menos 91,000 dispositivos expostos à rede global, ou seja. eles podem ser explorados remotamente. Cada um deles é um alvo perfeito para botnets como Mirai or InfectedSlurs.

Ao explorar estes falhas de segurança, atores maliciosos pode obter acesso root aos dispositivos, permitindo-lhes executar comandos no nível do sistema operacional. As vulnerabilidades decorrem de serviços internos que controlam TVs usando o aplicativo ThinkQ para smartphone da LG na mesma rede local. Análise feita por pesquisadores da BitDefender descreve todas as falhas em detalhes – aqui estão alguns dos fatos mais interessantes.

Informações Técnicas

Uma análise mais aprofundada mostra que essas vulnerabilidades têm um funcionamento complexo. Explorando erros nos mecanismos de tratamento de contas, os invasores podem contornar a verificação do PIN e criar perfis de usuários privilegiados. Os ataques subsequentes envolvem a injeção de comandos do sistema operacional e a concessão de acesso e controle não autorizados sobre os dispositivos afetados.

O procedimento de exploração do CVE-2023-6317 é particularmente simples, embora envolva alguns ajustes nas variáveis enviadas durante o processo de autenticação. Primeiro, o adversário deveria crie uma conta sem privilégios no aplicativo ThinQ, que não requer a inserção de um PIN na TV. Segundo, eles tentam criar a conta privilegiada, ao especificar a chave do cliente complementar da conta sem privilégios recém-criada. Devido à falta de verificação da fonte principal, a criação de uma conta privilegiada será bem-sucedida, abrindo portões por explorar outros 3 imperfeições.

Principais vulnerabilidades

CVE-2023-6317 tem CVSS 7.2 e permite ignorar o segundo serviço screen.gateway em execução nas versões webOS 4 através 7. Um invasor pode criar uma conta privilegiada sem solicitar o PIN de segurança ao usuário. Esta vulnerabilidade afeta o webOS 4.9.7, 5.5.0, 6.3.3-442, e 7.3.1-43.

CVE-2023-6318 (CVSS 9.1) é uma vulnerabilidade de injeção de comando no método processAnalyticsReport do serviço com.webos.service.cloudupload em versões webOS 5 através 7. Solicitações especialmente elaboradas podem levar à execução de comandos como usuário root. Um invasor pode fazer solicitações autenticadas para acionar esta vulnerabilidade no webOS 5.5.0, 6.3.3-442, e 7.3.1-43.

CVE-2023-6319 (CVSS 9.1) é a vulnerabilidade de injeção de comando do sistema operacional no método getAudioMetadata do serviço com.webos.service.attachedstoragemanager. A vulnerabilidade afeta versões do webOS 4.9.7, 5.5.0, 6.3.3-442, e 7.3.1-43. Poderia permitir injeção de comando autenticado devido à falta de higienização adequada do parâmetro fullPath.

CVE-2023-6320 (também CVSS 9.1) afeta webOS 5.5.0 e 6.3.3-442. Ele permite a injeção de comando autenticado no endpoint com.webos.service.connectionmanager/tv/setVlanStaticAddress pode executar comandos no dispositivo como dbus, com permissões semelhantes às do usuário root.

LG lança atualizações urgentes do sistema operacional da TV

Como acima mencionado, LG lançou uma atualização que corrige essas vulnerabilidades. As repercussões dessas vulnerabilidades são graves, pois o acesso não autorizado pode levar à exploração de dados pessoais, instalações não autorizadas de aplicativos, ou mesmo o alistamento de dispositivos em botnets. Então, é imperativo para proprietários de TV LG aplicar as atualizações de segurança disponíveis o mais rápido possível.

Embora as TVs LG sejam normalmente configuradas para receber atualizações automaticamente, os usuários são aconselhados a verificar se seus dispositivos estão executando manualmente a versão de firmware mais recente. Navegando pelo menu de configurações, os usuários podem verificar se há atualizações e garantir que suas TVs estejam protegidas contra ameaças potenciais. Também, para minimizar riscos semelhantes no futuro, os usuários devem fechar o acesso ao dispositivo de fora da rede. A exigência de estar na mesma rede diminui qualquer possibilidade de utilização da exploração em ataques cibernéticos, fazendo com que seja apenas uma questão de maltratar alguém.