LOBSHOT, uma família de malware recentemente detectada, parece ser um novo player forte no mercado de malware. Carregando uma combinação de funcionalidade backdoor e spyware, ele usa formas de propagação para iniciantes que o tornam mais eficaz. Isso é capacidade de fornecer conexões VNC ocultas pode ser um ponto de referência para vários cibercriminosos. Vamos analisar esse malware e ver, é realmente tão perigoso e como neutralizá-lo.

Breve visão geral

LOBSHOT é um malware novato estreou em meados de 2022. Por suas capacidades, é um malware ladrão avançado, acompanhado pela funcionalidade backdoor. Sendo principalmente um ladrão, geralmente visa carteiras criptografadas, particularmente aqueles presentes como extensões de navegador. Não busca nenhum outro dado sensível, ou seja. é um puro ladrão de criptografia. Isso é bastante incomum para programas maliciosos desse tipo, já que geralmente são capazes de roubar outras coisas, like login credentials, email addresses or so. Embora uma especialização tão restrita permita que o malware seja muito mais furtivo. hVNC é outro incomum, ainda não é um novo recurso presente neste malware.

Outro detalhe interessante sobre o LOBSHOT é o seu possível associação com TA505 – gangue do crime cibernético mais conhecida for its Cl0p ransomware. A principal pista do LOBSHOT pertencente ao TA505 é o uso da infraestrutura do ator da ameaça como servidores C2 para este malware. Apesar de ser geralmente orientado para ataques a empresas e governos, os criminosos agora optaram por malware claramente orientado ao usuário. Tal passo não está claro, já que os ataques a usuários únicos não são tendências e estão em declínio. Ainda, diversificar nunca é uma má ideia, e espalhar malware para usuários, e não para empresas, pode ser muito fácil de realizar, especialmente considerando Conexões do TA505 com o conta-gotas Amadey.

Distribuição

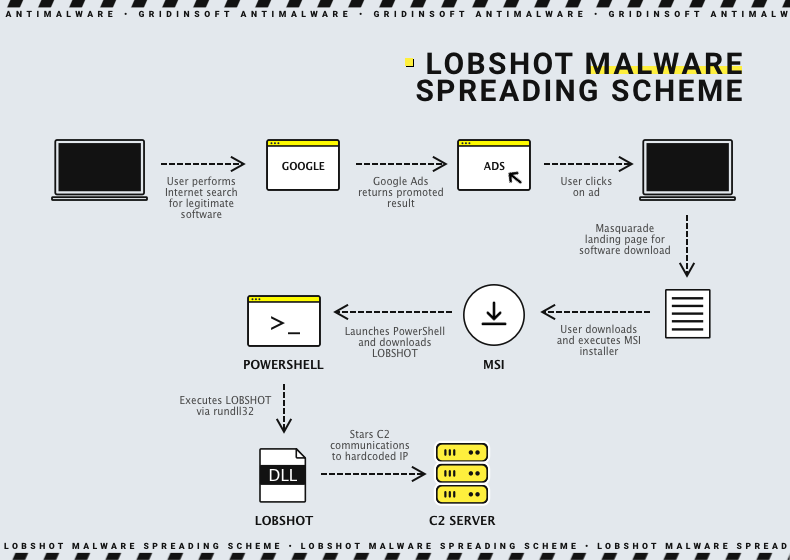

Eu já te disse que LOBSHOT é principalmente sobre peculiaridades? Mestres incomuns e funcionalidade restrita não são as únicas coisas que fazem os analistas se perguntarem. O malware geralmente afeta malicious advertisements in Google Ads – uma abordagem bastante rara. Supõe a criação de um site de destino que se assemelhe a uma página de download de um conhecido fornecedor de software livre. Então, bandidos compram uma promoção do Google, publicá-lo nos resultados da pesquisa. Por causa do abundante spam de SEO usado naquela falsificação, está sendo impulsionado para o topo dos resultados de pesquisa. Os usuários que confiam no Google e em seus anúncios clicarão cegamente nessas armadilhas promovidas e baixar malware.

Vale a pena notar que pode ser apenas uma decisão temporária. À medida que o Google continua a desenvolver proteção antifraude para seus serviços de publicidade, a chance de fazer tal truque no futuro pode deixar de existir. Nesse caso, formas mais “clássicas” podem se tornar uma opção – como e-mails de phishing ou software crackeado. Espalhando por meio de malware de download também pode ser uma opção: como dissemos, TA505, quem controla LOBSHOT, tem um relacionamento de longo prazo com bandidos que estão por trás do conta-gotas Amadey.

Análise de ameaças LOBSHOT

Atualmente, analistas localizaram cerca de 500 amostras de LOBSHOT circulando na natureza. O malware pode ter na forma de uma DLL ou arquivo executável de 32 bits. Muito provavelmente, isso depende da forma como é entregue: DLL form is more convenient para iniciar através de scripts PS ou malware dropper, enquanto .exe é mais conveniente para uma inicialização independente. Esta última, na verdade, é um caso típico de divulgação por meio do Google Ads.

Lançar

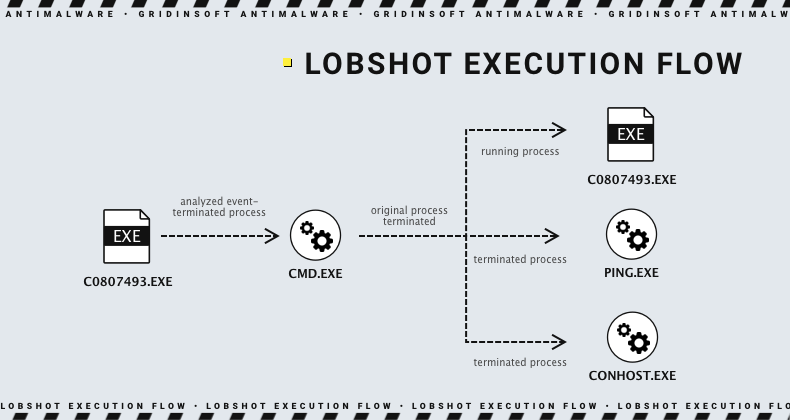

Independentemente da forma como foi lançado, LOBSHOT começa criando sua cópia no C:\Dados do Programa pasta. Então, usando explorer.exe, o malware lança esta cópia, encerra seu processo original e remove o arquivo original – um truque de evasão de detecção bastante comum. Depois disso, o malware começa a fornecer persistência para operações futuras, usando a chave Run no registro do sistema. Uma entrada com nome aleatório que se refere ao novo local do malware é gerada em HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun. Ele permite que o malware seja iniciado no logon desse usuário específico – o que não é muito comum. O malware geralmente tenta ser independente do usuário quando se trata de ganhar persistência, e tenta usar HKEY_LOCAL_MACHINE seção de registro.

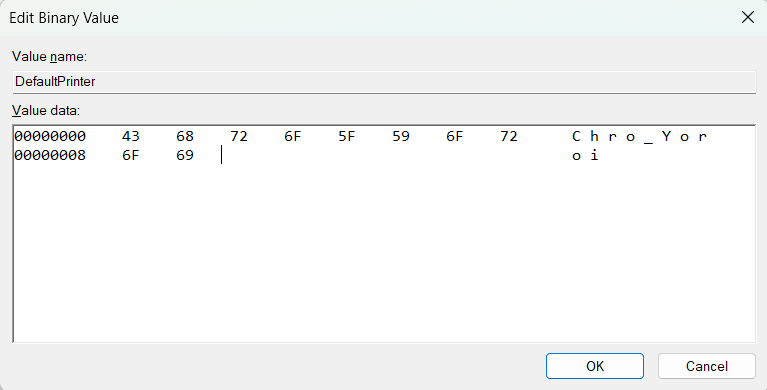

Mais uma ação que o ladrão realiza com o registro é verificar Software\Microsoft\Windows NT\CurrentVersion\Devices chave. LOBSHOT usa o Impressora padrão valor nesta chave como um ponto de check-in adicionando a string específica (134a1160) para esse valor. Outros malwares geralmente dependem da impressão digital do sistema para saber se ele foi infectado anteriormente, ou mutex – para evitar o lançamento da segunda instância de malware. É mais um incomum, mas decisão eficaz.

Recursos anti-análise

Na verdade, este malware inclui alguns recursos antidetecção dentro do fluxo de execução inicial. Estabelecendo persistência por meio de uma chave de registro incomum é uma maneira possível de escapar da atenção do software antimalware. No entanto, nem todos prestam atenção às alterações cadastrais e preferem a análise comportamental. Para esse caso, LOBSHOT tem mais alguns truques.

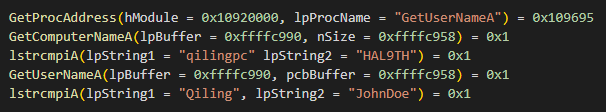

Como o malware geralmente visa usuários únicos, era óbvio que o software antivírus mais frequentemente que pode encontrar é o Microsoft Defender. Apresentando um ambiente de teste específico, é capaz de localizar e eliminar até mesmo malwares complicados. Este ambiente, no entanto, tem algumas propriedades que permitem que o malware descubra sua presença. Uma combinação de Nome de usuário JohnDoe e nome do sistema HAL9TH força LOBSHOT a suspender a execução. Esta prática é bastante rara e ocorre apenas em duas famílias de malware generalizadas – Arkei e ladrões de Vidar.

Duas outras características são bastante comuns, embora ainda seja eficaz. Resolução dinâmica de API supõe mais lento, mas fluxo de execução menos previsível. O malware resolve os nomes das chamadas de API do Windows durante a execução, em vez de deixá-las prontas para uso no momento da execução. Isso é acompanhado por criptografia de string: eles são criptografados por XOR com a chave adicionada na compilação do malware. Apesar de sendo conhecido por mecanismos antimalware, esses truques não são contados como atividades maliciosas, já que aplicativos legítimos também podem usá-los.

Funcionalidade de ladrão

Como mencionei acima, LOBSHOT é um malware puro ladrão de criptografia, ou seja. seu único alvo são credenciais para carteiras de criptomoedas. Destina-se particularmente às extensões de carteira disponíveis para Firefox, Navegadores Edge e Chrome. O malware começa a procurar extensões (por seus IDs) e seus arquivos logo após estabelecer a persistência. Geral, há 5 Raposa de fogo, 9 Borda e 32 Extensões do Chrome caçado por LOBSHOT.

Lista de extensões atacadas:

cromada

Yoroi, Carteira Binance, TronLink, Carteira corajosa, Carteira bacana, Guarda, MetaMask, Igual, Carteira Matemática, Liberdade Jaxx, Carteira Coinbase, BitApp, Carteira, Carteira de Ron, Vombate, Moeda98, Oxigênio, Fantasma, Minha carteira Ether, Estação, Carteira da Guilda, PARAFUSO X, Carteira Saturno, Harmonia, SEMPRE, Carteira Pali, Carteira Liquality, Nami, Carteira MultiversX DeFi, Carteira XDEFI, Carteira KardiaChain.

Raposa de fogo

Yoroi, TronLink, MetaMask, Carteira de Ron, Fantasma.

Borda

Brilho, Carteira de Ron, Carteira BDLT, Uma chave, MetaCarteira, Carteira da Estação, Carteira Matemática, Yoroi, MetaMask

Ao encontrar uma partida em extensões, malware edita o acima mencionado Impressora padrão valor, adicionando a string que representa a extensão localizada. Segue a convenção de nomenclatura de “Nome_do_navegador”. Por exemplo, se o malware encontrar o plugin MetaMask no Chrome, irá adicionar um Chrome_MetaMask string para o valor.

Antes de se comunicar com o servidor C2, LOBSHOT também coleta algumas informações sobre o sistema em que está sendo executado. Só parecerá digno de nota se lembrarmos que o malware oferece recursos VNC ocultos. A lista de dados coletados é a seguinte:

- Versão e edição do Windows;

- Nome e nome de usuário do computador host;

- Número de processos e resultado da verificação de processos relacionados à VM;

- ID do processo de malware e processo pai do malware;

- GUID da máquina;

- Resolução de vídeo, DPI e modelo do dispositivo;

- Alças para janelas e objetos da área de trabalho.

Dois últimos itens são bonitos útil para abordagens complicadas de fraude bancária. Em vez de usar credenciais vazadas em suas máquinas, hackers podem fazer o mesmo usando o serviço hVNC. No entanto, alguns sites apresentam sistemas de segurança que podem ser acionados com resolução de tela/DPI/configuração do sistema incomuns. Identificadores roubados e dados de exibição permitem que hackers falsifiquem esses parâmetros, contornar soluções de segurança. Havia até todo um mercado Darknet que oferecia esses dados para venda. Law enforcement took care of it No início de abril 2023.

Comunicação C2

Depois de coletar informações básicas sobre o sistema, LOBSHOT inicia uma conexão com o servidor C2. A amostra geralmente carrega um único endereço IP e informações de porta, e envia solicitações POST para o servidor a cada 5 segundos. O pacote de solicitação inicial contém apenas informações codificadas sobre a variante exata do malware.

Então, depois de ter sucesso com a conexão inicial, o malware começa a enviar ao servidor todos os dados coletados sobre o sistema. Em troca, pode receber comandos de desligamento, solicitações de conexões hVNC e também informações sobre os endereços C2 alternativos. Este último está escrito no Vídeo valor de Software\Microsoft\Windows NT\CurrentVersion\Devices chave. Esse é outro momento estranho de comunicação, já que os mestres do malware geralmente aplicam outras formas de notificar os bots sobre o novo C&Endereços IP C.

Recurso LOBSHOT hVNC

Obviamente, o principal, A característica distintiva do ladrão LOBSHOT é sua capacidade de fornecer conexão de computação de rede virtual. Na verdade, cria um oculto – brincando com certas chamadas do sistema. Como resultado, o usuário de um PC infectado não terá ideia de que alguém realiza ações maliciosas em seu sistema, e pode até usá-lo de maneira regular.

O malware cria uma área de trabalho oculta chamando o CriarDesktopW função. Simultaneamente, ele atribui esta área de trabalho a malware usando SetThreadDesktop. Para tornar todas as ações impossíveis de testemunhar no perfil de usuário “principal”, malware adiciona uma nova instância do explorer.exe especificamente para a área de trabalho oculta.

Depois disso, Malware LOBSHOT começa a transmitir a tela da área de trabalho oculta para o servidor de comando. Eles podem fazer o que quiserem – agora eles também estão reinando neste computador. Além de ações manuais, o cliente que os hackers usam para se conectar ao computador infectado oferece várias teclas de atalho que podem facilitar certas ações.

Proteção contra malware ladrão LOBSHOT

As medidas de proteção contra LOBSHOT são o mesmo que contra qualquer outro malware ladrão. Com base no fato de não apresentar evasão de software de segurança diferente da Microsoft, um passo óbvio é ter uma solução antimalware alternativa.

A solução antimalware é um conselho útil para contra-ação reativa e proativa. Considerando que os desenvolvedores deste malware dependem fortemente de páginas maliciosas no Google Ads, será bom ter o monitor de rede. Enquanto isso, pode ser útil impedir que o LOBSHOT seja executado, se conseguir chegar ao seu sistema despercebido. Claro, tais tarefas exigem muito mais do que apenas um “programa antimalware”. É por isso GridinSoft Anti-Malware pode ser uma boa opção. Seus sistemas de detecção de múltiplos componentes permitem detectar não apenas malware conhecido, mas também amostras para iniciantes – uma opção muito procurada para o cenário de ameaças moderno.