Os especialistas do Google interromperam uma campanha publicitária maliciosa na qual golpistas usuários atraídos para um site falso do navegador Brave, onde ArechClient (SectopRAT) malware estava escondido sob a máscara de um navegador.

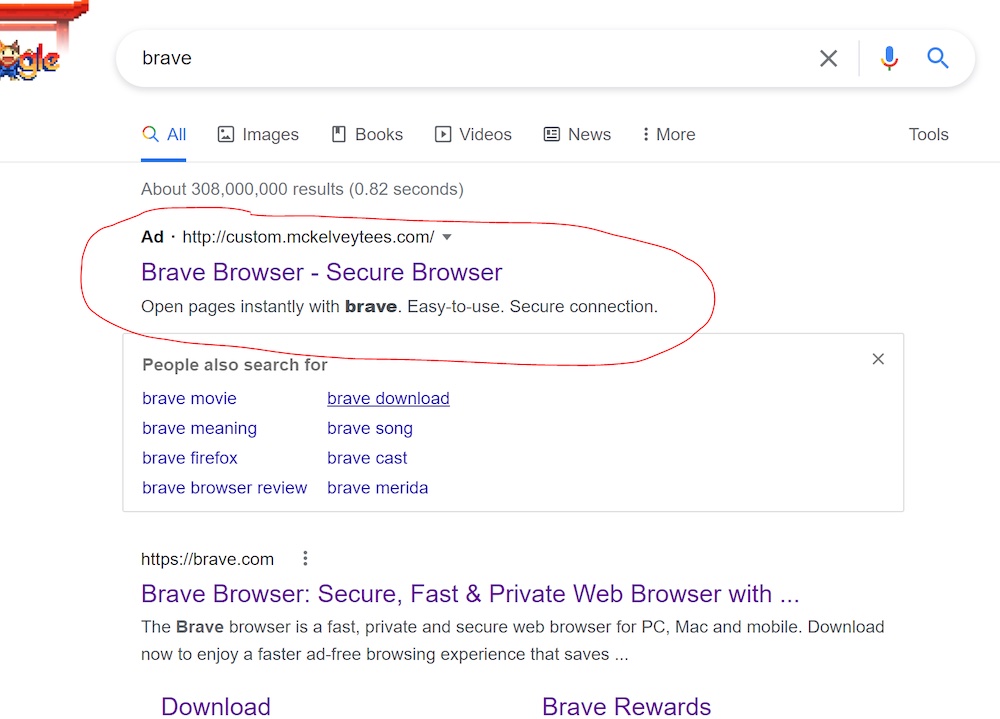

Para direcionar tráfego para um site falso, golpistas compraram anúncios no Google, que foram exibidos quando as pessoas pesquisaram algo relacionado a navegadores.

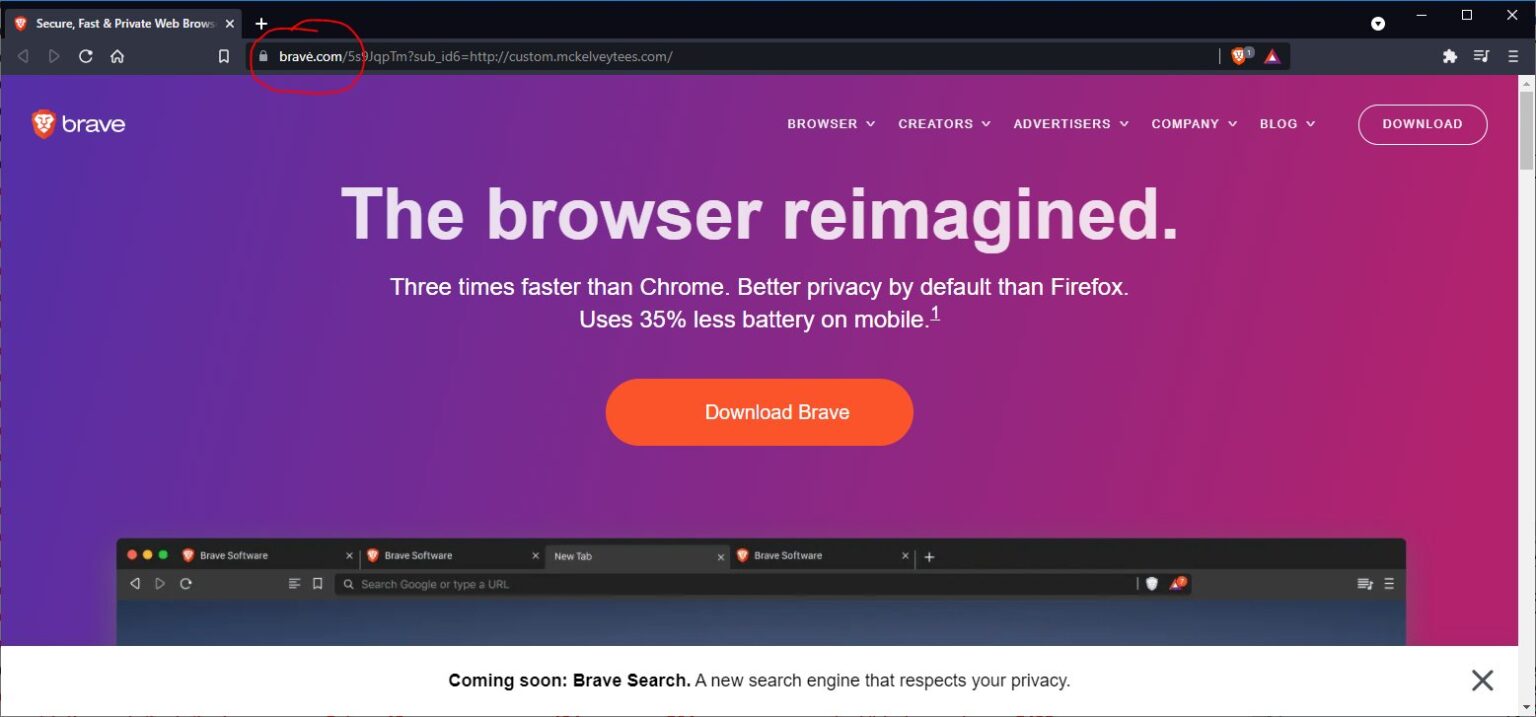

Os pesquisadores dizem que detectaram este anúncio habilmente mascarado que redirecionava os visitantes para um site malicioso. O recurso estava localizado em bravė.com, onde a palavra “Corajoso” foi escrito com a carta lituana “Eh” em vez do latim habitual “e”.

Golpistas usam Punycode para contornar filtros de segurança e acalmar usuários’ vigilância, e isso não é mais segredo.

Punycode é um método padronizado para converter sequências de caracteres Unicode em sequências ACE, que consistem apenas em caracteres alfanuméricos, como é permitido em nomes de domínio.

Punycode foi projetado para converter nomes de domínio de forma inequívoca em uma sequência de caracteres ASCII.

Em um navegador moderno, o domínio malicioso bravė.com se transformará em xn--brav-epa.com, mas os usuários podem ignorar a barra de endereço sem perceber a substituição.

Os usuários foram solicitados a baixar um arquivo de 303 MB Arquivo ISO, supostamente contendo o instalador Brave. Curiosamente, o navegador também estava presente neste arquivo, mas junto com isso, ArechCliente (SectopRAT) malware foi distribuído, cuja principal tarefa é roubar dados de navegadores e carteiras de criptomoedas.

Vale ressaltar também que após detectar e bloquear o ataque, o registrador Namecheap, que foi usado pelos atacantes, desativou todos os seus domínios, incluindo outros sites fraudulentos, qual, por exemplo, mascarado como Tor oficial, Recursos de sinal e telegrama (lędgėr.com, sīgnal.com, teleģram.com).

Você também pode estar interessado em saber que Os desenvolvedores de malware aumentam o uso de linguagens de programação incomuns.