Uma brecha de vulnerabilidade de segurança descoberta por especialistas em segurança cibernética revelou que a rede social descentralizada Mastodon contém uma vulnerabilidade crítica. Também, a falha poderia permitir que invasores obtivessem acesso não autorizado e assumissem o controle das contas dos usuários. Felizmente, a correção já está disponível.

Vulnerabilidade de controle de conta Mastodon publicada

Dado o impacto potencial e a facilidade com que pode ser explorado, CVE-2024-23832 foi atribuído uma classificação de gravidade crítica de 9.4 fora de 10. No centro da vulnerabilidade está uma falha na forma como o Mastodon processa a autenticação do usuário. Especificamente, o problema está no tratamento de tokens de sessão, que pode ser manipulado por invasores para personificar usuários legítimos. Versões de mastodonte 3.1.2 através 3.3.0 e versões 4.0.x anteriores 4.0.13, 4.1.x versões anteriores 4.1.13, e 4.2.x contêm esta vulnerabilidade.

(Fonte: Kevin Beaumont)

Os invasores podem explorar essa falha enviando uma solicitação maliciosa ao aplicativo afetado. Se for bem sucedido, o ataque pode levar à execução não autorizada de código no servidor, concedendo ao invasor a capacidade de manipular ou access sensitive data. O impacto potencial desta vulnerabilidade é de longo alcance. Os invasores podem explorar esse truque para realizar diversas ações não autorizadas. Também, eles poderiam postar conteúdo, acessar mensagens privadas, e até mesmo alterar as configurações da conta sem o conhecimento ou consentimento do usuário.

Implantação de patches

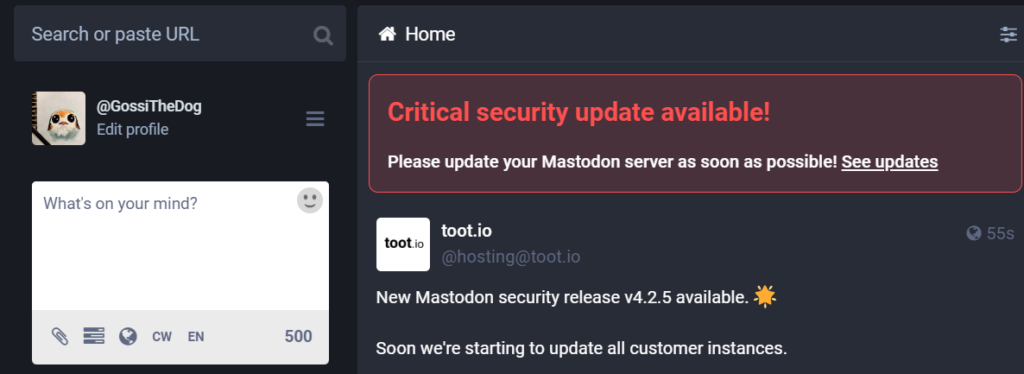

O remendo foi disponibilizado como parte de um novo lançamento do Mastodon, quais administradores de instâncias do Mastodon poderiam baixar e instalar. Instruções detalhadas de instalação e suporte foram fornecidas para garantir um processo de atualização tranquilo. O a vulnerabilidade foi corrigida nas versões anteriores 3.3.1. Os usuários das instâncias afetadas são incentivados a atualizar para esta versão ou posterior.

Mastodon planeja esperar até fevereiro 15, 2024, antes de divulgar mais detalhes técnicos sobre a vulnerabilidade. Esse atraso tem como objetivo dar aos administradores tempo suficiente para atualizar suas instâncias de servidor e evitar a exploração. A equipe Mastodon também se comprometeu com o monitoramento contínuo da rede em busca de qualquer atividade incomum, garantir que qualquer potencial exploração da vulnerabilidade seja rapidamente abordada.

Dicas de segurança

Após a descoberta, a equipe de desenvolvimento do Mastodon foi rápida em responder, reconhecendo a gravidade do problema e iniciando etapas imediatas para mitigar o risco. Portanto, seguir o que eles dizem é crucial: instale a atualização, e você ficará bem. A recente onda de contas hijackings in X/Twitter é bastante representativo do tipo de bagunça que tal vulnerabilidade pode causar.

Estar ciente das notícias recentes sobre segurança cibernética é outra parte de se manter seguro. 10 minutos de leitura de notícias por dia podem economizar muito tempo resolvendo aquela vulnerabilidade que você perdeu. Esse, em combinação com tempos de reação rápidos e ferramentas de segurança adequadas você terá cobertura para a maioria das situações.