meta, um malware recém-criado para roubo de informações, é distribuído através de um vasto onda de spam. O mecanismo de injeção de ladrão nesta campanha já é bem conhecido. No entanto, Meta é agora uma ferramenta popular entre os hackers. Portanto, novos ataques com este software, mas com cenários diferentes, são inevitáveis. Este artigo explica como funciona o esquema atual de malspam. Também compartilhamos a história por trás do ladrão de informações.

LEIA TAMBÉM: Spyware vs.. Ladrão de informações – qual é a diferença?

As informações fornecidas no artigo atual, incluindo as imagens, é cortesia de Brad Duncan, um analista independente de segurança cibernética, o homem por trás do análise de tráfego de malware.net blog.

Detalhes da campanha de spam

O malware Meta infostealer entra no computador da vítima. Começa com um e-mail com um anexo. Já é uma coisa que fica longe dos experientes, mas alguém ainda pode acreditar nisso. A isca é clássica: você recebeu o pagamento, e há um pouco de papelada a ser feita antes de receber seu dinheiro.

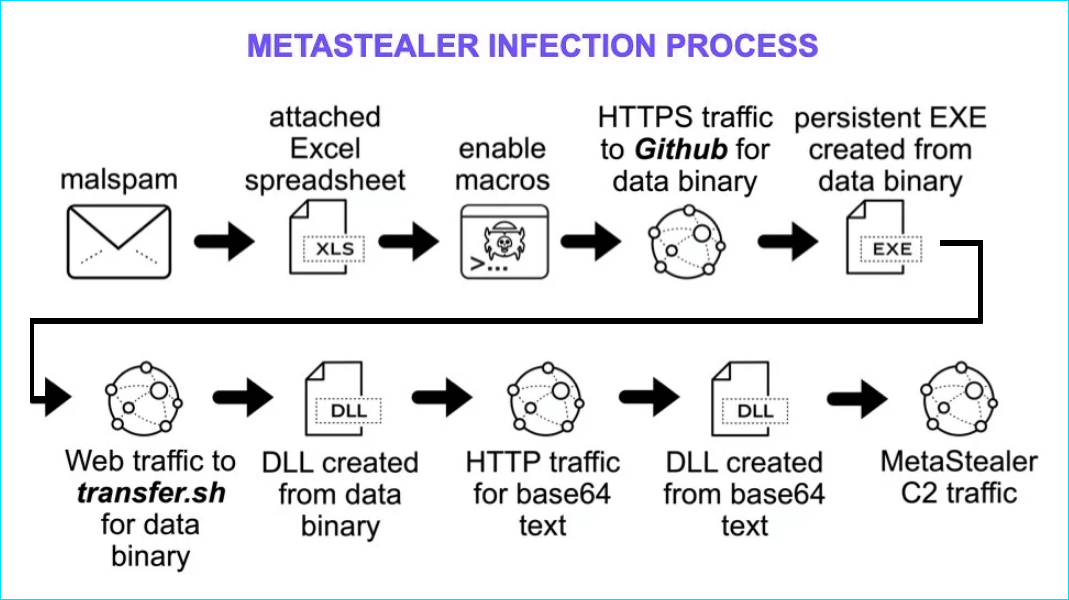

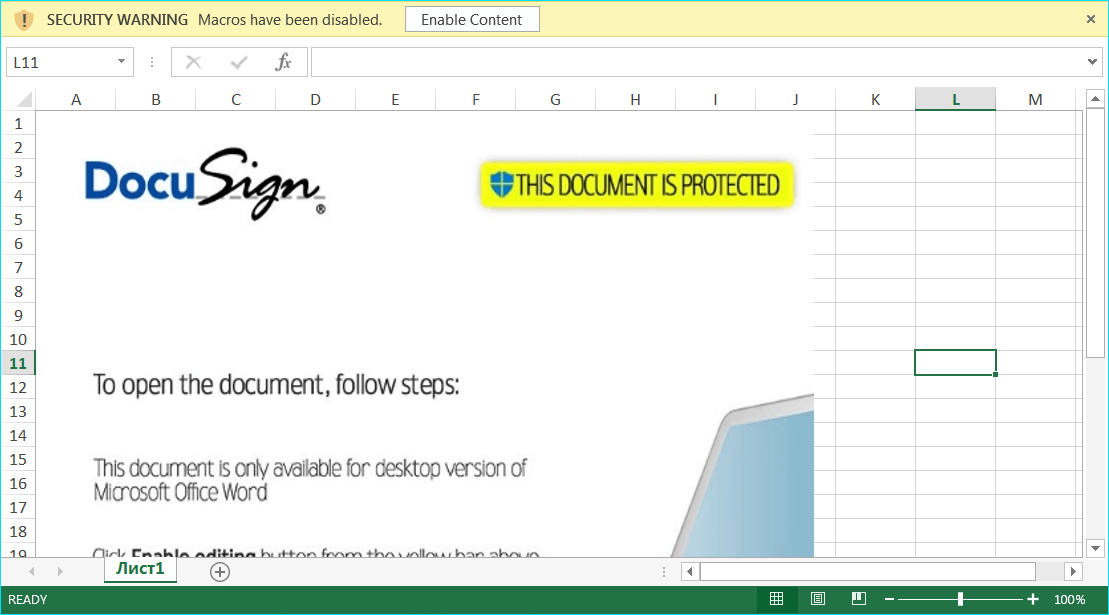

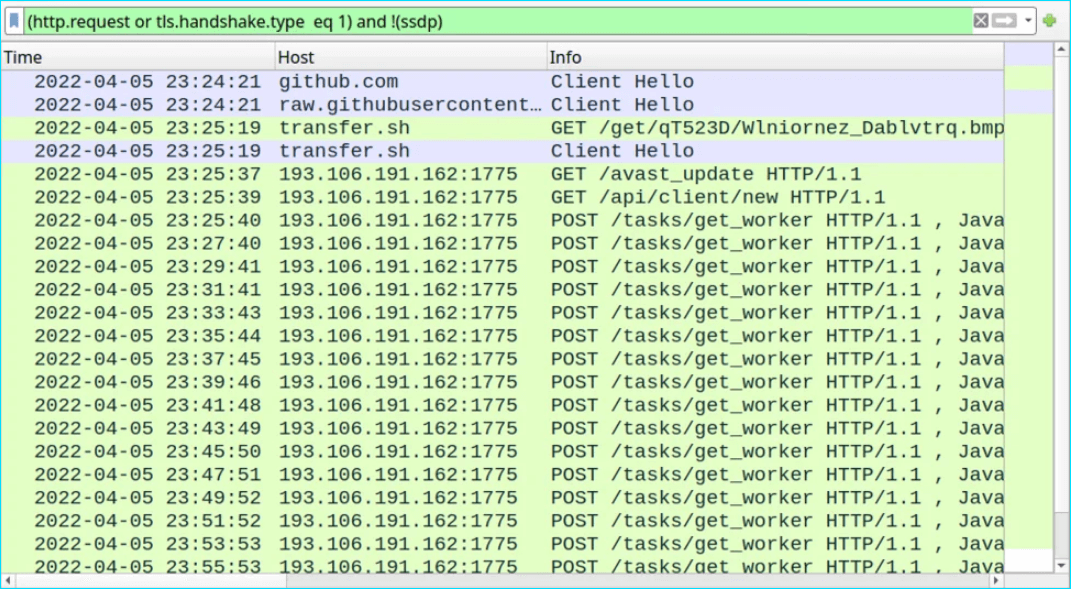

Depois que o usuário baixar o anexo (uma tabela Excel dentro da campanha atual,) o arquivo irá, exatamente como esperado, solicitar subsídio para execução macros. O arquivo de planilhas apresenta uma imagem DocuSign para ser mais persuasivo, embora seja desnecessário, pois já foi baixado. Se a vítima consentir, scripts habilitados (EBF) comece a baixar coisas de diversas fontes.

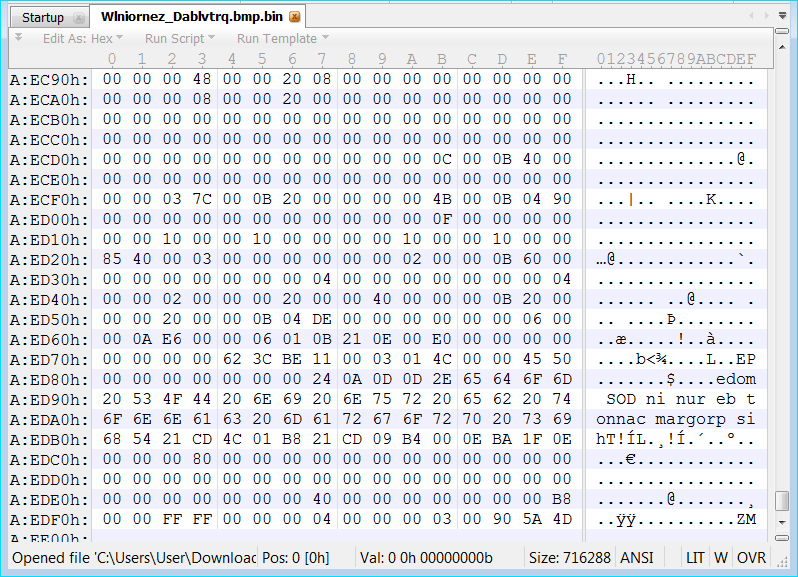

A carga baixada é codificada com base64 (esquemas que apresentam dados binários como texto) ou sofre reversão de bytes. Ambos os métodos aumentam as chances do malware passar despercebido pelos programas antivírus. O conteúdo obtido constitui arquivos *.dll e *.exe.

O plano do hacker dá certo quando um executável malicioso é montado no computador da vítima, e começa a enviar dados para o servidor com 193[.]106[.]191[.]162 endereço. O nome do arquivo é ‘qwveqwveqw,’ e ainda consegue uma entrada de registro do sistema. Meta rouba senhas para carteiras de criptomoedas e navegadores da web, ou seja, cromo, Raposa de fogo, e borda. Por falar nisso, Meta altera as configurações de segurança do PowerShell e do Windows, excluindo arquivos *.exe do exame antivírus.

Breve informação sobre meta malware

A comunidade hacker reagiu rapidamente à suspensão do Ladrão de guaxinim malware. Seus operadores pararam de vender e apoiar a ferramenta quando um dos desenvolvedores foi vítima da guerra na Ucrânia. meta, anunciado como o sucessor do RedLine, é um dos vários ladrões que chegaram para ocupar o nicho vago. Seu preço mensal no 2Fácil O mercado de botnets é $125 e custos de assinatura vitalícios $1000. Para uma análise mais completa do malware Meta, considere ler o relatório original por Brad Duncan no fórum de segurança do Internet Storm Center.

RELACIONADO: Por que é a plataforma de negociação 2easy ganhando popularidade?