Pesquisadores da Microsoft publicaram um análise detalhada do malware de mineração LemonDuck e relatou que o malware multiplataforma continua a melhorar.

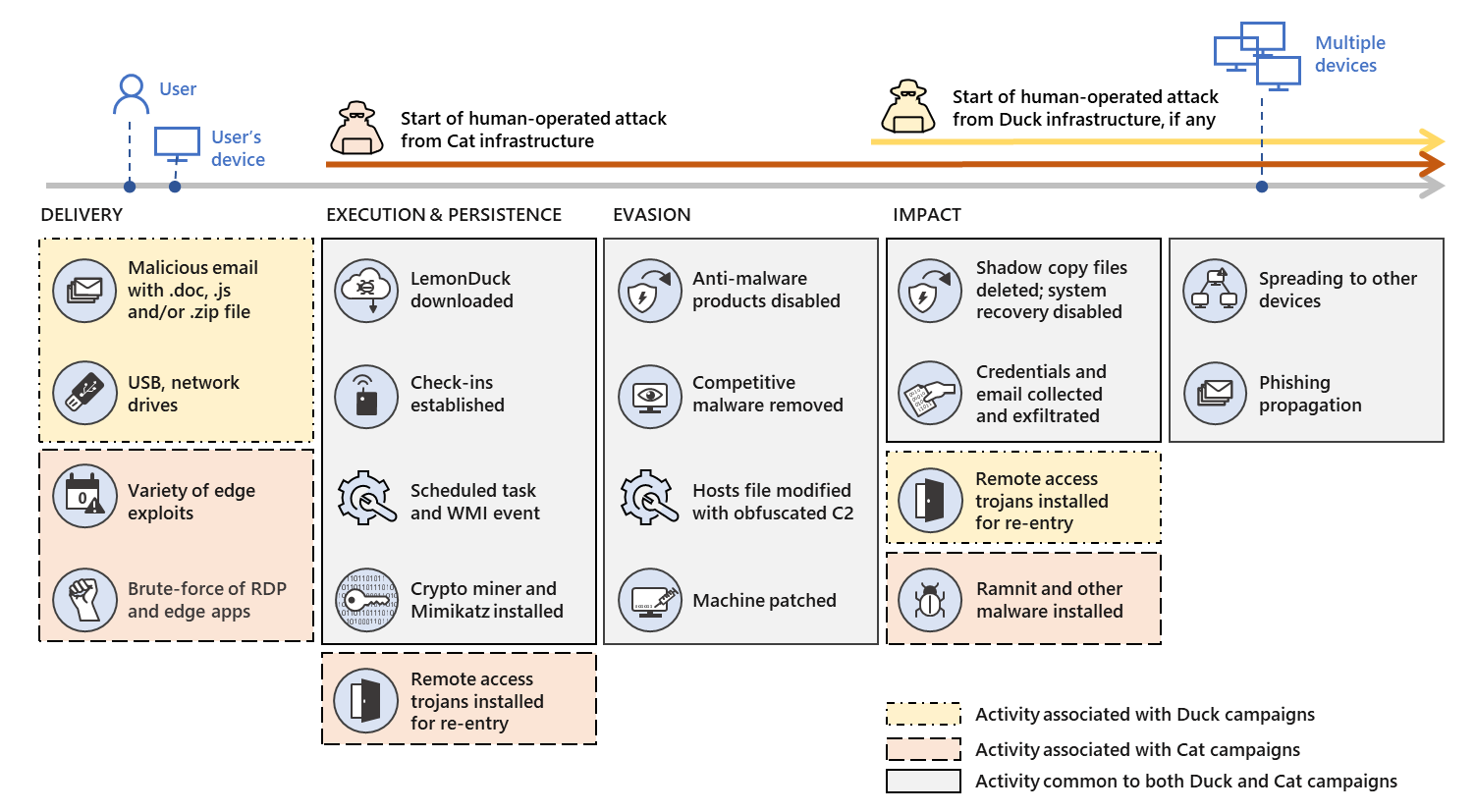

LemonDuck é capaz de atacar Windows e Linux, explora vulnerabilidades antigas e utiliza diversos mecanismos de distribuição para melhorar a eficácia de suas campanhas.

A atividade do LemonDuck foi descoberta pela primeira vez na China em maio 2019. Mais tarde, em 2020, malware começou a usar iscas relacionado ao COVID-19 por seus ataques, e mais recentemente explorado ProxyLogon vulnerabilidades fixo no Microsoft Exchange para acessar sistemas desprotegidos.

Em geral, LemonDuck procura dispositivos vulneráveis a problemas como CVE-2017-0144 (Eterno Azul), CVE-2017-8464 (LNK RCE), CVE-2019-0708 (BlueKeep), CVE-2020-0796 (SMBGhost), CVE-2021-26855 (Proxy Logon), CVE-2021-26857 (Proxy Logon), CVE-2021-26858 (Proxy Logon) e CVE-2021-27065 (Proxy Logon).

Uma das características do LemonDuck é a capacidade do malware de remover “outros invasores de um dispositivo comprometido, livrando-se assim de malware concorrente e prevenindo novas infecções, bem como corrigir vulnerabilidades que foram usadas para obter acesso.”

Os ataques LemonDuck normalmente têm como alvo o setor manufatureiro e a IoT, com o maior número de incidentes relatados nos EUA, Rússia, China, Alemanha, Reino Unido, Índia, Coréia, Canadá, França, e Vietnã.

A Microsoft também descreve outra campanha relacionada ao LemonDuck chamada LemonCat em seu relatório. Especialistas acreditam que LemonCat está sendo usado para outros fins e está ativo desde janeiro 2021. Em particular, LemonCat foi usado em ataques contra servidores Microsoft Exchange vulneráveis, e esses incidentes levaram à instalação de um backdoor, roubo de credenciais e informações, e a instalação do Trojan Ramnit.

Deixe-me lembrá-lo que conversamos sobre Operadores de malware LemonDuck atacam fornecedores de IoT.