No final de março 2024, os EUA. Agência de Segurança Cibernética e Infraestrutura (CISA) emitiu o alerta sobre a exploração de uma falha no Microsoft SharePoint. Foi detectado em setembro 2023, mas os factos da exploração activa só surgiram recentemente. Felizmente, Microsoft oferece atualizações que corrigem a falha.

Vulnerabilidade de execução remota de código

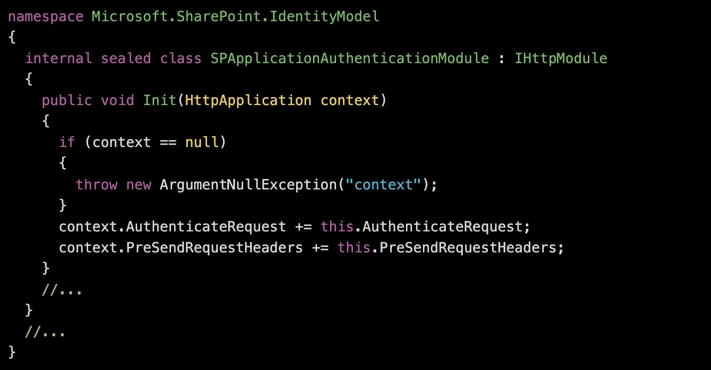

Uma vulnerabilidade designada com o identificador CVE-2023-24955 (CVSS: 7,2) foi descoberto no popular produto Microsoft SharePoint. Inclui Servidor corporativo do SharePoint 2013, Servidor SharePoint 2016 e servidor SharePoint 2019. A vulnerabilidade permite que invasores explorar a vulnerabilidade de injeção de código. Isso envolve a substituição de um arquivo específico (/BusinessDataMetadataCatalog/BDCMetadata.bdcm) no servidor, o que faz com que o código injetado seja compilado em um assembly que o SharePoint executa. Esta ação efetivamente concede ao invasor a capacidade de executar código arbitrário no servidor.

A vulnerabilidade foi originalmente identificado por um grupo de pesquisadores de segurança que então relataram suas descobertas à Microsoft. O especificidades da vulnerabilidade é que ele explora uma falha no mecanismo para lidar com solicitações da web especialmente criadas. Isso significa que para um ataque bem-sucedido, um invasor só precisa para enviar uma solicitação especialmente elaborada para um servidor SharePoint. Além disso, não exige que o invasor tenha credenciais ou acesso prévio à rede da vítima.

Falhas de execução remota de código são tradicionalmente consideradas as mais graves. Eles efetivamente permitem que os invasores executem o código de que precisam vários sistemas em todo o ambiente. Tais falhas podem servir tanto como pontos de entrada quanto como instrumento para movimento lateral. E considerando a popularidade das soluções da Microsoft, espera-se que esta vulnerabilidade seja usada junto com outras dentro do ecossistema da Microsoft.

Patches e atualizações oficiais da Microsoft

Interessantemente suficiente, a vulnerabilidade foi corrigida antes de ser descoberta pelos pesquisadores. A correção apareceu durante o Patch Tuesday de maio 2023. Apesar disso, após a divulgação pública, a empresa publicou avisos de segurança e forneceu atualizações para todas as versões suportadas do produto, pedindo aos usuários que se inscrevam imediatamente patches para proteger seus sistemas. Os patches oficiais estão disponíveis nos canais de atualização padrão da Microsoft e no site de suporte oficial. No entanto, isso deveria ter sido feito muito antes, considerando a alta pontuação CVSS da falha.

Ao mesmo tempo, outras vulnerabilidades raramente são corrigidas antes da divulgação pública. Protegendo contra eles requer soluções de segurança fortes, particularmente aqueles que podem detectar exploração potencial. EDR/XDR e os programas deste grau não só protegerá contra a exploração de vulnerabilidades, mas também lhe dá a capacidade de orquestrar a resposta para minimizar os danos.