Microsoft Advertiu de ataques contínuos a clusters Kubernetes executando Kubeflow (um projeto de código aberto que permite executar computação de aprendizado de máquina superpoderosa em clusters Kubernetes).

Os criminosos os usam para implantar contêineres maliciosos que exploram criptomoedas Monero e Ethereum.

Os investigadores dizem que os ataques parecem ser uma continuação de uma campanha que foi descoberto Abril passado. Embora essa campanha tenha atingido o pico em junho e depois tenha diminuído, novos ataques começaram no final de maio 2021 quando os pesquisadores notaram um aumento repentino nas implantações da biblioteca de aprendizado de máquina de código aberto TensorFlow, adaptado para mineração.

Nesse caso, implantações em clusters diferentes ocorreram simultaneamente.

Embora os pods usados pelos hackers tenham sido retirados do repositório oficial do Docker Hub, eles foram modificados para minerar criptomoeda. Ao mesmo tempo, todos os pods são nomeados de acordo com o pipeline sequencial{padrão aleatório} padrão, o que agora torna bastante fácil detectar possíveis comprometimentos.

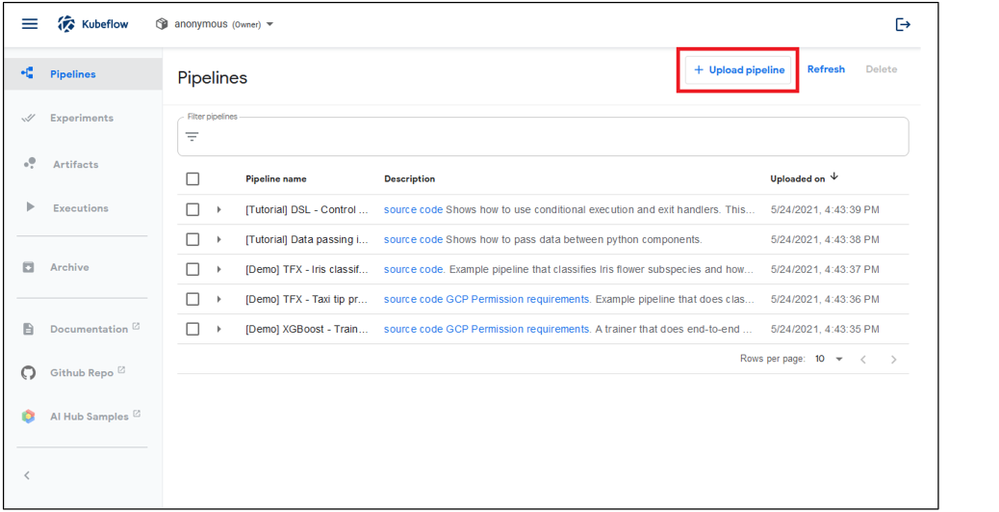

De acordo com a empresa, para obter acesso a clusters e implantar mineradores neles, os invasores procuram na rede painéis Kubeflow configurados incorretamente e disponíveis publicamente que deveriam ser abertos apenas para acesso local.

Os invasores implantam pelo menos dois módulos separados em cada um dos clusters comprometidos: um para mineração de CPU e outro para mineração de GPU. Então, XMRig é usado para minerar Monero usando uma CPU, e Ethminer é usado para extrair Ethereum em uma GPU.

A Microsoft recomenda que os administradores sempre habilitem a autenticação nos painéis do Kubeflow se não puderem ficar isolados da Internet e controlar seus ambientes (containers, imagens, e os processos que eles executam).

Deixe-me lembrá-lo que eu escrevi isso A Microsoft desenvolveu um ambiente de laboratório SimuLand para simular ataques cibernéticos.