Um novo variante do malware Mirai botnet foi detectado, infectando decodificadores Android TV de baixo custo. Eles são amplamente usados para streaming de mídia por milhões de pessoas. O presente Trojan é uma nova edição do ‘Pandora’ porta dos fundos inicialmente identificado em 2015, de acordo com a análise.

A campanha tem como alvo caixas Android TV de baixo custo como Tanix TX6, MX10 Pro 6K, e H96 MAX X3. Esses dispositivos possuem processadores quad-core que podem lançar poderosos ataques DDoS, mesmo em enxames pequenos.

Mirai Botnet visa caixas de TV baseadas em Android

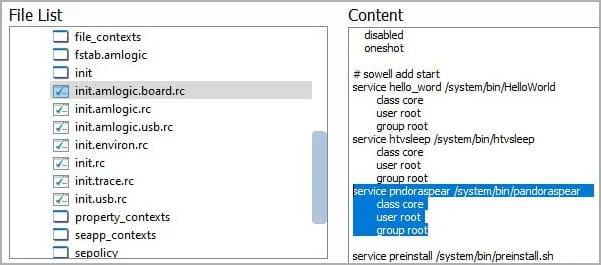

Mirai Botnet pode infectar dispositivos através da atualizações de firmware maliciosas assinado com chaves de teste disponíveis publicamente ou aplicativos maliciosos. Que sem dúvida é distribuído em domínios direcionados usuários interessados em conteúdo pirata. No primeiro caso, as atualizações de firmware são instaladas por revendedores dos dispositivos ou os usuários são enganado para baixá-los de sites. Então, eles prometem streaming de mídia irrestrito ou melhor compatibilidade de aplicativos.

O ‘boot.img‘ arquivo contém os componentes do kernel e do ramdisk carregados durante a inicialização do Android. Isso o torna uma excelente persistência mecanismo para o serviço malicioso.

O segundo canal de distribuição envolve o uso de aplicativos de conteúdo pirata. Eles também oferecem acesso a coleções de programas de TV e filmes protegidos por direitos autorais gratuitamente ou a baixo custo.. Especialistas em segurança identificaram aplicativos Android que espalhar o novo malware Mirai variante para dispositivos infectados. Aqui está um exemplo:

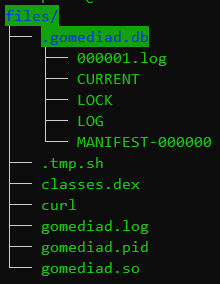

Nesse caso, os aplicativos maliciosos iniciam sub-repticiamente o ‘GoMediaService‘ durante a inicialização e configure-o para iniciar automaticamente quando o dispositivo for inicializado.

Quando o ‘gomediad.so‘ serviço é chamado, ele descompacta vários arquivos, incluindo um interpretador de linha de comando executado com privilégios elevados (‘Tool.AppProcessShell.1') e um instalador para o backdoor Pandora (‘.tmp.sh').

Depois de ser ativado, o backdoor estabelece comunicação com o servidor C2, e substitui o arquivo HOSTS. Depois disso, ele se atualiza e entra no modo de espera, aguardando instruções de seus operadores. O malware pode lançar ataques DDoS usando os protocolos TCP e UDP, como gerar SYN, ICMP, e solicitações de inundação de DNS. Também pode abrir um shell reverso, montar partições do sistema para modificação, e executar outras funcionalidades.

Botnet Mirai do COI

- Malware.U.Mirai.tr: 96b087abf05bb6c2c1dd6a1c9da460d57564cc66473ca011f85971752a112ce1

- Malware.U.Mirai.bot: 624f4966636968f487627b6c0f047e25b870c69040d3fb7c5fb4b79771931830

- Malware.U.Mirai.bot: 613f03b52910acb8e25491ca0bfe7d27065221c180e25d16e7457e4647a73291

- Malware.U.Mirai.bot: 22f269a866c96f1eec488b0b3aebe9f8024ae455255a4062e6a5e031dfd16533

Quais dispositivos estão em risco?

Caixas Android TV econômicas geralmente têm uma jornada incerta do fabricante ao consumidor. Isso deixa o usuário final desconhece suas origens, possíveis modificações de firmware, e as várias mãos pelas quais passaram.

Até mesmo consumidores cautelosos que mantêm a ROM original e são seletivos quanto às instalações de aplicativos enfrente um risco persistente de malware pré-carregado em seus dispositivos. É aconselhável optar por dispositivos de streaming de marcas confiáveis como Google Chromecast, Apple TV, Escudo NVIDIA, Amazon FogoTV, e Roku Stick.

Recomendações de segurança

Para usuários de Android TV, instalando aplicativos apenas da app store oficial é aconselhável. Também é fundamental ficar atento às permissões solicitadas pelo app. Se o seu aplicativo solicitar acesso à sua agenda telefônica e localização geográfica, é melhor evite usá-lo, pois pode ser malware. Adicionalmente, é crucial não baixar ou instalar nenhum aplicativo hackeado, já que seu conteúdo é frequentemente infected with malware De algum tipo.