Criador de sinal, criptógrafo renomado, hacker, pesquisador e anarquista Moxie Marlinspike estudado os produtos da famosa empresa cibercriminosa israelense Cellebrite e identificou uma série de vulnerabilidades em seu trabalho.

Em particular, os bugs permitiram que ele executasse código malicioso em um computador Windows usado para analisar dispositivos.

Deixe-me lembrá-lo de que a Cellebrite são cibercriminosos independentes especializados em extrair dados de dispositivos móveis (iOS e Android). Por exemplo, vários anos atrás, uma empresa israelense foi nomeada a principal candidata para o papel de contratada do FBI quando policiais procuravam especialistas para hackear o iPhone de um terrorista.

Geral, A Cellebrite ajudou governos e agências de aplicação da lei em todo o mundo a hackear telefones celulares apreendidos (principalmente através da exploração de vulnerabilidades que os fabricantes de dispositivos ignoraram).

Não se sabe como Marlinspike obteve acesso aos equipamentos da Cellebrite. Ele ironicamente diz que isso aconteceu devido a uma “coincidência incrível”: ele supostamente andou pela rua e “vi um pequeno pacote cair do caminhão” com o logotipo da Cellebrite.

Provavelmente, não foi tão difícil adquirir tal conjunto. De volta 2016, Vice-jornalistas da placa-mãe conduzido seu próprio experimento, que mostrou que qualquer pessoa pode comprar tal conjunto.

No blog do Signal, o especialista explica que o software da Cellebrite funciona analisando dados de uma fonte não confiável. Aquilo é, o software aceita uma entrada que pode estar formatada incorretamente, e isso pode provocar corrupção de informações na memória, o que levará à execução de código arbitrário no sistema.

O pesquisador também descobriu que o software Cellebrite usa um antigo código-fonte aberto, que os desenvolvedores da Cellebrite não atualizam há quase dez anos (embora atualizações de segurança tenham sido lançadas mais de uma vez durante esse período).

Como resultado, Marlinspike conseguiu executar código arbitrário na máquina Cellebrite ao analisar um arquivo especialmente preparado em um dispositivo digitalizado.

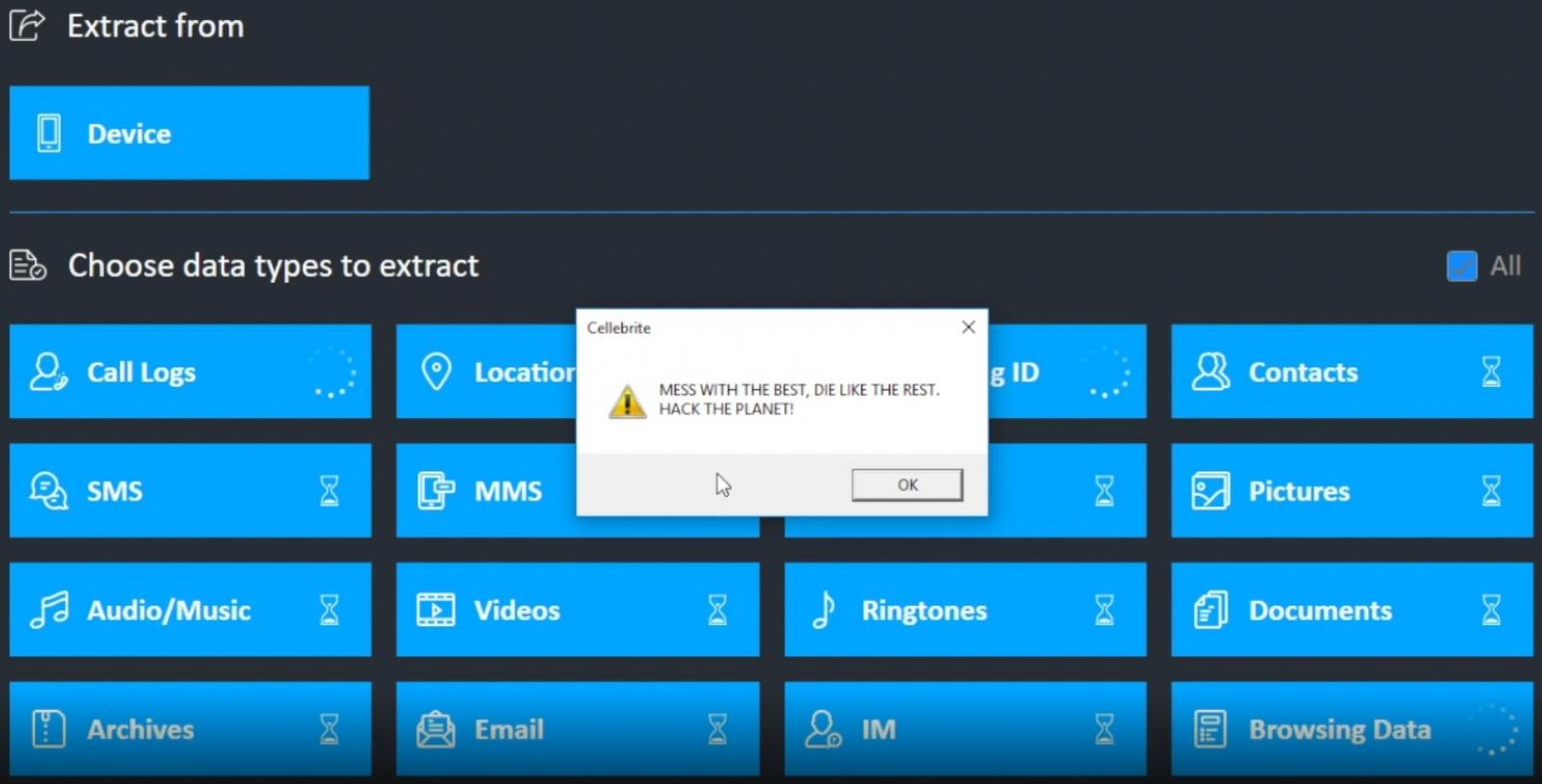

Marlinspike publicou uma prova de sucesso para um produto UFED, sua carga útil usa a API Windows MessageBox:

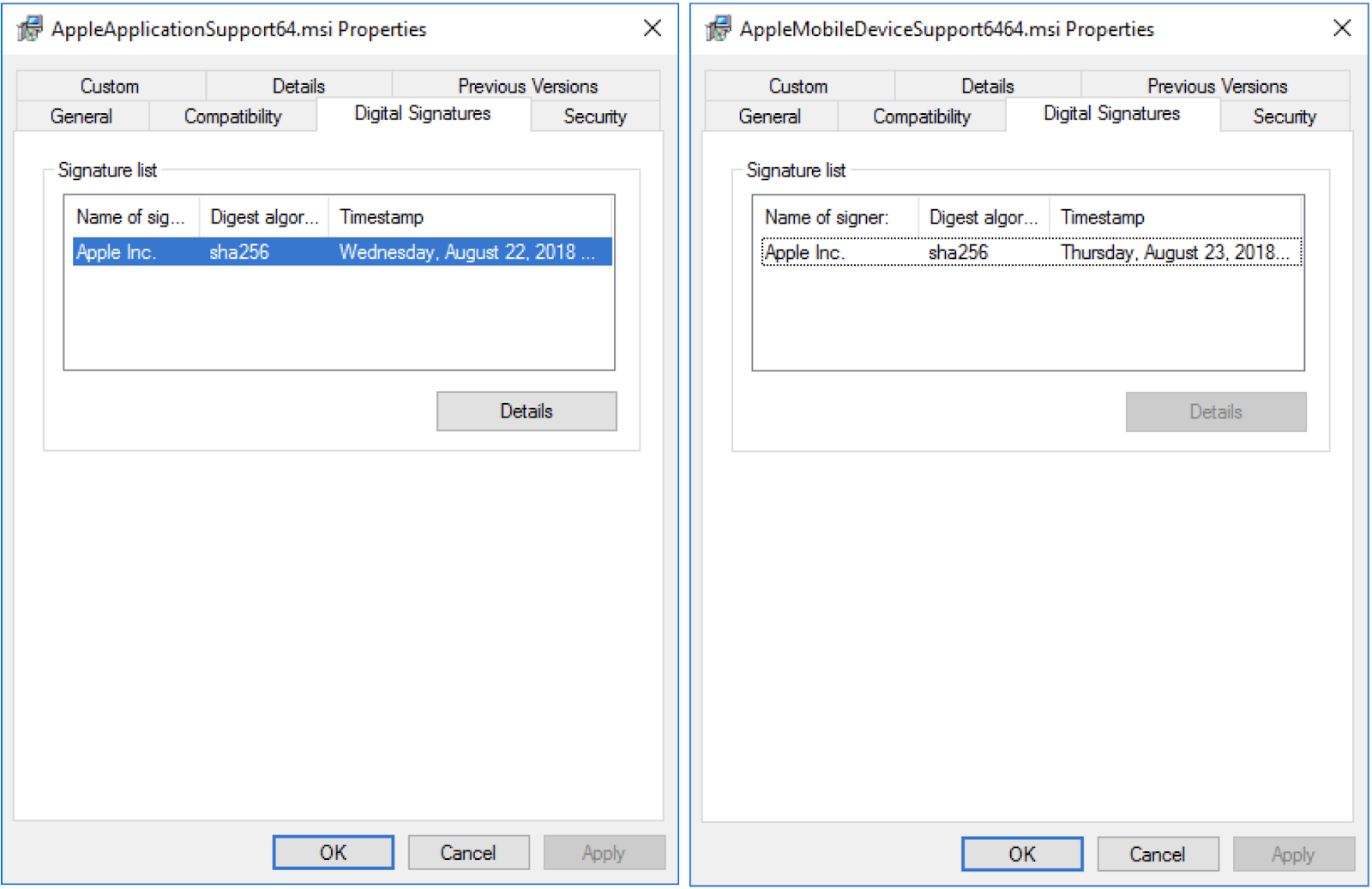

Além disso, Marlinspike encontrou pacotes MSI assinados digitalmente da Apple no instalador do Packet Analyzer. Eles parecem ter sido retirados do Windows Installer para iTunes 12.9.0.167 e contêm arquivos DLL que ajudam o software Cellebrite a interagir e recuperar dados de dispositivos iOS.

Marlinspike resume que terá prazer em fornecer aos desenvolvedores da Cellebrite detalhes de todas as vulnerabilidades se a empresa responder fazendo o mesmo para todas as vulnerabilidades que usa em seus serviços. “agora e no futuro.”

Representantes da Cellebrite já disse à mídia isso para a empresa é muito importante “a segurança e integridade dos dados do cliente,” e também garantiu que eles “verificar e atualizar constantemente” seu software. Ao mesmo tempo, a empresa não comentou de forma alguma os problemas descobertos pelo especialista, e não disse se a empresa tinha permissão para usar software da Apple.

Deixe-me lembrar também que conversamos sobre o pesquisador mostrando como roubar um Tesla Model X em poucos minutos.