Uma vulnerabilidade recentemente descoberta no SLP, um protocolo de rede legado, pode ser usado para aumentar desastrosamente a eficiência de ataques DDoS. Como dizem os pesquisadores, o uso da vulnerabilidade SMP pode aumentar o fator de amplificação de um ataque até 2200 vezes – um nível invisível.

O que é SLP?

Em primeiro lugar, vamos esclarecer as coisas. SLP, ou protocolo de localização de serviço, é um protocolo legado que fornece interatividade a dispositivos LAN. Simplificando, permite que todos os dispositivos da rede vejam as maneiras de interagir uns com os outros. O objetivo principal era facilitar a configuração de servidores de arquivos, printers e coisas assim. Dispositivos informavam sobre sua presença e atividade, e estavam aceitando os comandos via SLP. Com tempo, surgiram outros meios de comunicação com tais dispositivos – como UPnP ou DNS-SD. Apesar disso, a tecnologia continua exigida, especialmente em locais onde hardware antigo é usado.

Pesquisadores BitSight, que alegou a detecção de uma nova vulnerabilidade, detectou mais de 2000 organizações em todo o mundo que usam este protocolo. Inclui aproximadamente 54.000 instâncias de uso do protocolo SLP. Por isso, esta tecnologia é difícil de chamar de “morta” ou “não utilizada”. E ter a possibilidade de explorá-lo de qualquer forma pode ter consequências desastrosas.

Vulnerabilidade SLP causa amplificação DDoS invisível

Ataques DDoS que dependem de dispositivos IoT não são uma coisa nova. Mas usando CVE-2023-29552, é possível empurrá-los para uma escala completamente diferente. Esta vulnerabilidade permite que um adversário registre serviços na rede que usa SLP, e enviar comandos para ele usando uma conexão UDP. Não tem um potencial sério para fins de hackery, mas esses pseudo-serviços podem causar estragos nas redes. A única coisa que limita os ataques dos hackers é o número máximo de serviços suportados pelo protocolo.

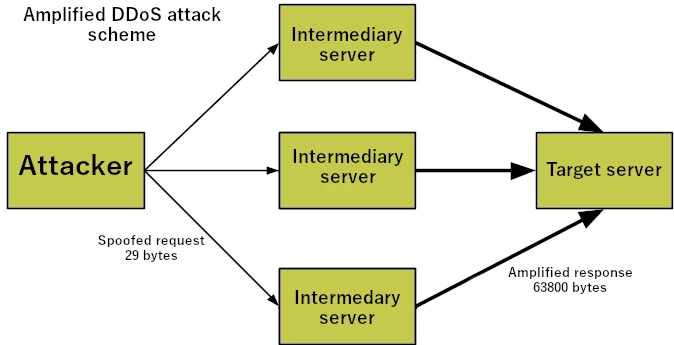

DDoS amplification attack é bastante simples em sua essência. Em vez de enviar uma solicitação direta a um servidor de destino, bandidos enviam uma pequena solicitação para um servidor intermediário. A solicitação é escolhida especificamente para exigir um pacote de resposta muito maior. E o truque principal que existe falsificar o IP de origem da solicitação e definir – sim, você adivinhou certo – o IP de um alvo. Ter quantidades extremas de serviços na rede, pronto para responder às solicitações, é fácil bloquear até alvos bem protegidos. Além disso, criminosos podem aumentar o tamanho do pacote de resposta até o limite – 65,000 bytes. Considerando que, um fator de amplificação pode atingir 2200 – 500KB de tráfego enviado em solicitações terminará em 1,7 GB em respostas. Comparar, um dos ataques DDoS mais massivos – contra a AWS em 2020 – tinha um fator de amplificação de 55X.

Como se proteger contra esta violação?

Sendo um tipo de ataque bastante popular e amplamente utilizado, DDoS forçou a criação de uma enorme quantidade de medidas de contra-ação. Ele pode ser implementado em todos os níveis possíveis – desde um design de rede específico até serviços em nuvem que farão o ataque por você. No entanto, neste caso específico, a estratégia defensiva deve ser construída a partir protegendo a vulnerabilidade SLP.

O problema aqui é que este protocolo não recebe atualizações por si só, e os fornecedores que desenvolvem suas soluções para uso com SLP são o único lugar onde confiar. Alguns dos afetados pelo problema já lançaram patches. No entanto, acabou 650 produtos que podem usar este protocolo, e pode ser vulnerável a esta violação. Pode levar meses ou até anos para que todos recebam atualizações de segurança. É possível mitigar parcialmente o problema – fechando o 427 Porta UDP, usado pelo SLP – mas causa muitos transtornos. Se sua rede usa SLP, uma opção muito melhor é entre em contato com os fornecedores de software cujos produtos você usa. Assim que eles oferecerem um patch, é recomendável instalá-lo o mais rápido possível.

Por essa razão, uma solução muito melhor e mais rápida é o uso de métodos específicos de segurança de rede. Mais eficientes contra ataques DDoS são firewalls e soluções de detecção e resposta de rede (NDR). O primeiro restringirá quaisquer conexões externas e não autorizadas, impossibilitando até mesmo que hackers se conectem à sua rede. notificações de falha na entrega, por outro lado, agir de uma maneira mais complicada. Eles são projetados para rastrear e registrar quaisquer atividades de rede, detecção de atividades incomuns e conexões potencialmente perigosas. Esse software não apenas bloqueará a tentativa de ataque, mas também fornece registros extensos sobre eventos, dando à equipe de segurança a capacidade de ajustar suas ações no futuro.