Um novo malware do Windows chamado Ov3r_Stealer está se espalhando anúncios de emprego falsos no Facebook, de acordo com um relatório da Trustwave SpiderLabs. O malware foi projetado para roubar informações confidenciais e carteiras criptografadas de vítimas inocentes. Vamos nos aprofundar na mecânica desses anúncios enganosos, e Ov3r_Stealer.

Ov3r_Stealer abusa de anúncios de emprego no Facebook

Os golpistas usam informações elaboradas job ads posted on Facebook. Estas parecem legítimas à primeira vista e visam um ampla gama de candidatos a emprego com a promessa de oportunidades lucrativas. Enquanto o especialistas da Trustwave esclarecer que os invasores usam um arquivo PDF que se disfarça como um documento legítimo hospedado no OneDrive. As possíveis vítimas são atraído a clicar um “Documento de acesso” botão incorporado no PDF, que inicia uma cadeia de eventos maliciosos.

A cadeia de infecção Ov3r_Stealer é um sistema cibernético sofisticado projetado para comprometer sistemas e roubar dados confidenciais. Ser um infostealer bastante clássico, atrai a atenção principalmente devido à forma incomum de propagação. Começa com táticas enganosas, garantindo persistência para coleta de dados e criptografia roubada. A cadeia de infecção é a próxima:

1. Acesso Inicial

Para direcionar a vítima para o PDF surpresa, uma conta falsa do Facebook se passando por Andy Jassy, CEO da Amazon, é criada com um link para o OneDrive. Depois de clicar “Documento de acesso” da página do Facebook, um arquivo .url é baixado, que inicia a segunda etapa.

2. Download de carga útil

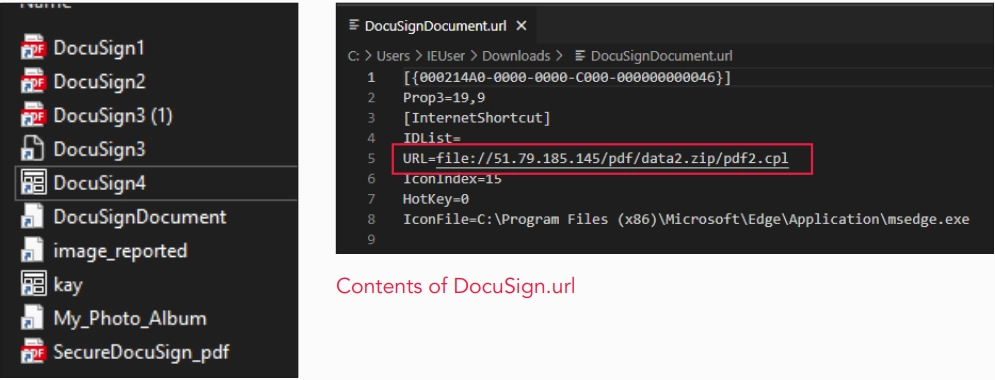

Após clicar no botão Acessar Documento, a vítima é levada a um arquivo .url para download. Ele está se disfarçando como um legítimo ‘DocuSign’ documento. O arquivo .url direciona para um endereço IP com um pdf2.cpl arquivo dentro do dados2.zip arquivar no host remoto. Como este é um painel do Windows (.cpl) arquivo, O Windows permite esta operação. Avançar, a carga final deste malware também é direcionada a sistemas baseados em Windows.

3. Carregadores Adicionais

Nesta fase, o malware pode utilizar carregadores ou componentes adicionais para executar e propagar ainda mais. Os carregadores são utilizados para facilitar a instalação e execução da carga útil final, permitindo que o malware funcione de forma eficiente e eficaz no ambiente comprometido.

4. Carga Final

Existem três arquivos que compõem a carga final, e cada estágio do carregador os traz: WerFaultSecure.exe, Wer.dll, Seguro.pdf. Uma vez executado, o malware estabelecerá persistência para garantir que esteja sempre em execução e exfiltrará dados específicos para um canal monitorado do Telegram.

5. Ganhando Persistência

Para garantir sua presença e operação contínuas dentro do sistema comprometido, o malware estabelece mecanismos de persistência. Isso pode envolver a modificação das configurações do sistema, criando entradas de registro, ou agendar tarefas para garantir que o malware permanece ativo e operacional mesmo após reinicializações do sistema ou verificações de segurança.

6. Vigilância do Sistema & Coleção de dados

Uma vez estabelecido dentro do sistema comprometido, o malware começa a coletar dados confidenciais e a descobrir informações valiosas. Esta etapa pode envolver a verificação de credenciais do dispositivo infectado, carteiras de criptomoedas, e outros dados valiosos, bem como identificar alvos potenciais para maior exploração.

7. Exfiltração de dados

O estágio final da operação do malware envolve a exfiltração de dados roubados do sistema comprometido para servidores externos ou canais controlados pelos invasores.. Isto pode incluir transmitting sensitive information como credenciais, dados financeiros, ou informações proprietárias para locais remotos, permitindo que os invasores coletem e explorem para fins nefastos.

Semelhanças com Phemedrone Stealer

Os especialistas observam que Ov3r_Stealer compartilha algumas semelhanças com outro ladrão malware called Phemedrone Stealer, que cobrimos recentemente. Ambos os malwares usam o mesmo repositório GitHub (nateeintanan2527) e a mesma cadeia de infecção envolvendo arquivos PDF, Arquivos URL, Arquivos CPL, e carregadores PowerShell. Eles também exploram a mesma falha de desvio do Microsoft Windows Defender SmartScreen (CVE-2023-36025) para escapar da detecção. Na verdade, existe mais um programa malicioso que explora a mesma vulnerabilidade do SmartScreen, apelidado de Mispadu - check out our report.

(Fonte: Onda de confiança)

A única diferença séria entre o assunto e um Phemedrone é que este último é escrito em C#, enquanto Ov3r_Stealer é escrito em C++. O relatório sugere que o Phemedrone pode ter sido reaproveitado e renomeado para Ov3r_Stealer pelos mesmos ou por diferentes atores de ameaça. De qualquer jeito, tais semelhanças raramente são uma coincidência no mundo do malware.

Como se proteger contra malware em anúncios?

Malware que se espalha por meio de anúncios não é novidade, portanto, as recomendações e medidas eficazes de contra-ação são bem elaboradas. Enquanto os principais provedores de anúncios enfrentam dificuldades (ou não estão dispostos) para filtrar anúncios maliciosos, a melhor opção é evite interagir com eles. Se o que está no banner atraiu sua atenção, é melhor verificar você mesmo. Anunciantes benignos sempre mencionam seu site no banner ou na descrição, então você não vai se perder lá.

Uma abordagem mais reativa, embora mais confiável e relaxada, é usando software anti-malware avançado. O malware ladrão depende da furtividade, mas eles mal conseguem disfarçar sua atividade maligna – e é aqui que brilha a detecção heurística. Com seu modo avançado de proteção proativa, GridinSoft Anti-Malware será capaz de prevenir infecções por malware desde o início.