Especialistas em segurança cibernética publicaram um relatório sobre estatísticas preocupantes de ransomware. Uma pesquisa de 435 profissionais de segurança cibernética identificaram lacunas, mal-entendidos, e obstáculos em relação à segurança organizacional, prevenção de ataques, e eliminando a extorsão. Os analistas concluem que a maioria dessas organizações provavelmente enfrentará um ataque de ransomware este ano – simplesmente porque.

O que é ransomware?

O nome deste malware tem sido repetido com demasiada frequência nos últimos anos. Ransomware é um software malicioso que visa bloquear o acesso a um sistema informático ou criptografar arquivos até que a vítima pague um resgate. Um ataque cibernético pode causar perturbações significativas, Perda financeira, e possíveis violações de dados. Ao longo do último 7 anos, tornou-se uma grande ameaça para as empresas, particularmente aos dados que possuem.

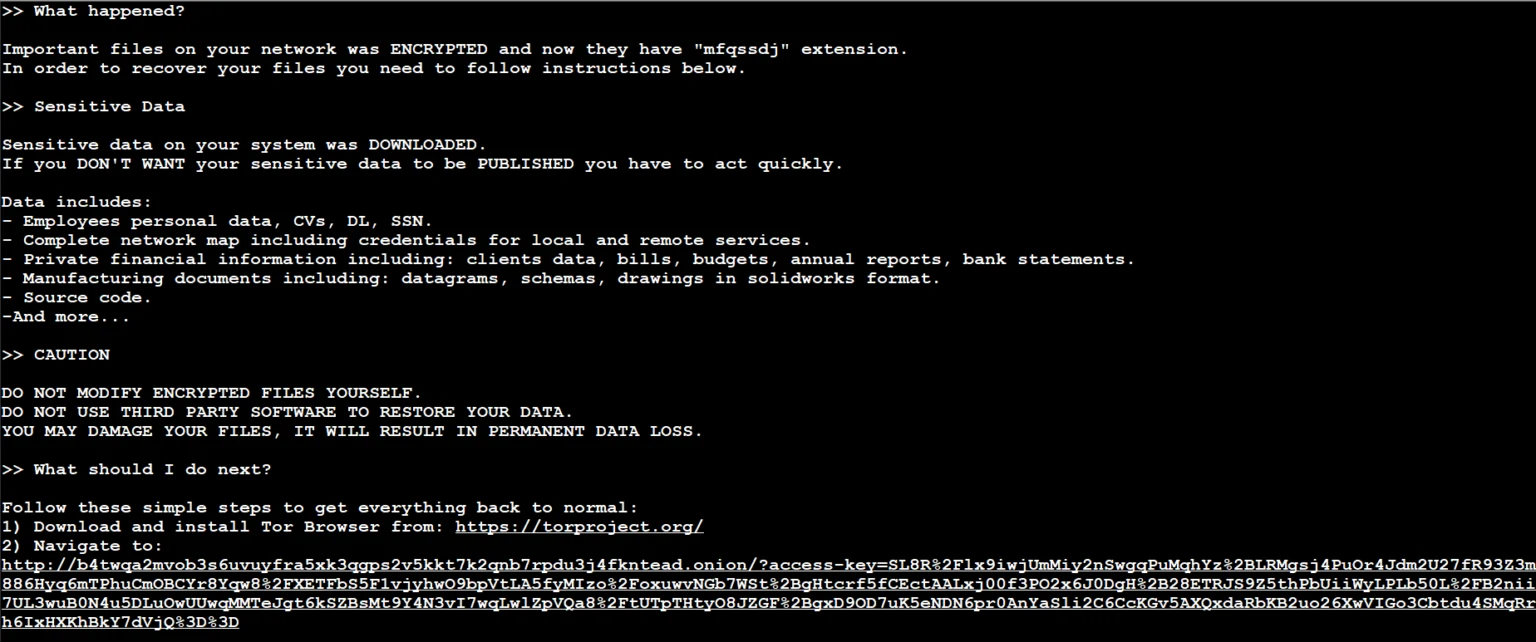

Quando uma rede ou computador está infectado com ransomware, o malware normalmente encrypts the victim’s files, tornando-o inacessível. Os invasores então exigem o pagamento do resgate, geralmente em criptomoedas como Bitcoin, para fornecer a chave de descriptografia ou liberar o sistema. Normalmente para ataques a empresas, os hackers também roubam todos os dados que conseguem obter na rede da empresa. Eles pedem um resgate separado para evitar publicá-lo também. Algumas gangues praticam chantagem à empresa, ameaçando publicar os fatos do incidente de segurança.

O ransomware pode se espalhar por vários meios, including email attachments, downloads maliciosos, ou explorando vulnerabilidades em sistemas de computador. Assim que o ransomware obtiver acesso a um sistema, ele criptografa arquivos rapidamente, tornando-os ilegíveis sem a chave de descriptografia.

O ransomware mais perigoso:

Algumas famílias de ransomware notórias que causaram danos e perturbações significativos nos últimos anos incluem:

Bloqueio

O grupo LockBit é uma notória gangue de agentes de ameaças que vem espalhando seu ransomware desde 2019. Eles estão constantemente atualizando seu malware para tornar mais difícil parar. O grupo também é conhecido por sua presença na mídia – eles frequentemente dão entrevistas e participam de discussões em fóruns.. O grupo Conti se desfez em 2022. Depois disso LockBit se tornou um player de destaque no mercado, responsável por mais 40% de todos os ataques às vezes. Embora esse número varie, eles estão entre as gangues do crime cibernético de maior sucesso.

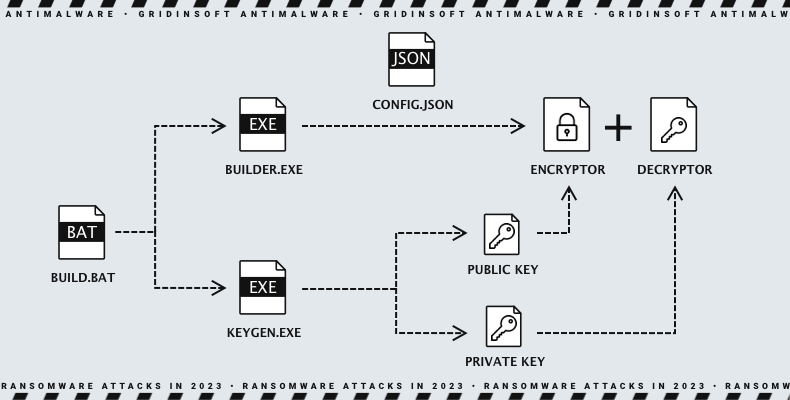

LockBit deve seu sucesso ao seu ransomware e software adicional que facilita ataques cibernéticos. Esses programas garantem a segurança, veloz, e criptografia confiável e exfiltração de arquivos. Inicialmente, O software de ransomware e exfiltração de dados da LockBit já era o mais rápido. No entanto, com atualizações regulares, hackers tornaram isso ainda mais rápido com o tempo. Em comparação, nenhum ransomware amplamente utilizado é tão eficiente, except for the Rorschach ransomware, que possui criptografia mais rápida. Além de acelerar a criptografia e a exfiltração, atualizações melhoram a infraestrutura de rede e programas de recompensa de bugs.

Vice-Sociedade

A Vice-Sociedade é uma invasão baseada na Rússia, exfiltração, e grupo de extorsão. O grupo ficou conhecido pela primeira vez em 2021. Eles se concentram principalmente no setor de educação( universidades, faculdades, e escolas). Em algumas formas, este grupo RaaS está à frente do Lock Bit.

O FBI, Centro multiestadual de compartilhamento e análise de informações (MS-ISAC), e Agência de Cibersegurança e Infraestrutura (CISA) emitiu um aviso conjunto esta semana aviso que o Vice Society começou a visar a educação dos EUA setor com ataques de ransomware mais do que outros setores.

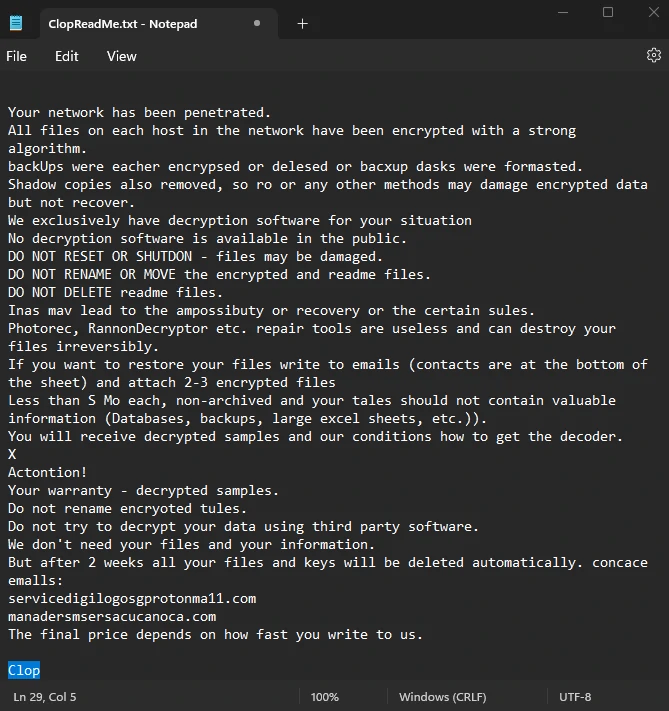

Cl0p

Cl0p é uma gangue de ransomware que criptografa arquivos em computadores que infecta usando uma chave pública RSA de 1024 bits e criptografia RC4 com 117 bytes da chave. Uma das principais formas de propagação do Clop é through spear phishing, que envolve o envio de um e-mail com um anexo malicioso. O arquivo anexado possui um certificado que faz com que pareça legítimo para os sistemas de proteção, tornando mais difícil detectar. Além do ransomware, a carga geralmente inclui um worm SDBOT que rouba informações.

De acordo com um tweet da Microsoft Security Intelligence, Tempestade de Sangria (também conhecido como ELBRUS e FIN7), um grupo de crimes cibernéticos motivado por ganhos financeiros, tornou-se ativo após longa inatividade. Em abril 2023, were seen using the Clop ransomware em ataques oportunistas, marcando sua primeira campanha de extorsão desde tarde 2021. Além disso, foi descoberto que FIN7 começou a utilizar um novo tipo de malware chamado Clop, que pode ser detectado em arquivos da Microsoft.

Gato preto

ALPHV, ou BlackCat é um grupo de extorsão que existe desde novembro 2021. Especificamente, é um ransomware como serviço (RaaS) operação e uma das operações RaaS mais sofisticadas atualmente disponíveis. O ransomware BlackCat foi projetado para ser difícil de eliminar e pode tentar desligar o software antivírus ou outras medidas de segurança. Ele também pode alterar arquivos e configurações do sistema para garantir que persista, fazendo isto mais difícil de se recuperar do ataque.

BlackCat usa e-mails infectados com malware ou links de sites para atrair vítimas inocentes. Uma vez que infecta um sistema, ele se espalha rapidamente por toda a rede. Esta ameaça também emprega o “extorsão tripla” técnica, onde os invasores roubam uma cópia do arquivo da vítima dados e criptografá-los em sua máquina. Portanto, estar vigilante e tomar precauções para se proteger contra tais ataques é essencial.

Real

Royal Ransomware foi descoberto em 2022, e rapidamente começou a chegar às manchetes dos boletins informativos. Tem evoluído rapidamente desde então e se tornou uma das campanhas de ransomware mais perigosas do ano. O grupo responsável por isso, Desenvolvedor-0569, tem como alvo muitas vítimas e exigiu grandes somas de dinheiro, desde $250,000 para $2 milhões por compromisso. Em novembro 2022 sozinho, adicionado 43 novas vítimas em sua lista.

Um tipo de ransomware chamado “em Zeon” foi visto pela primeira vez em setembro do ano passado mas depois renomeado “Real”. Pode estar ativo desde janeiro 2022. Inicialmente, ele usou um criptografador chamado BlackCat, mas depois mudou para seu criptografador, que produziu notas de resgate semelhantes às usadas por Conti. Após a mudança de nome, Royal começou a usar seu criptografador para gerar notas de resgate.

É importante observar que o cenário de ameaças evolui constantemente, e novas variantes de ransomware surgem regularmente. Portanto, para se manter atualizado sobre os desenvolvimentos mais recentes e os tipos de ransomware mais prejudiciais a cada ano, é aconselhável seguir fontes confiáveis sobre segurança cibernética e manter-se informado sobre os acontecimentos atuais neste setor.

Principais conclusões do Relatório Ransomware no ano em curso:

- Muitos entrevistados (77%) tenho uma crença errada que o seu solução de segurança de endpoint (EDR) podem proteger efetivamente seus servidores contra ataques de malware, O que indica excesso de confiança em suas habilidades de detecção de ataques.

- Muitos entrevistados têm expectativas irrealistas sobre o tempo de recuperação após um ataque cibernético. De acordo com a pesquisa, geralmente leva semanas ou até meses para se recuperar totalmente, mas 35% dos entrevistados acham que podem se recuperar em apenas alguns dias.

- Uma pesquisa mostrou que 76% dos entrevistados estavam altamente confiantes na capacidade de sua organização de prevenir ataques. Ainda, apenas 35% estavam confiantes em sua capacidade de recuperar dados depois de ter sido bloqueado ou criptografado por ransomware.

- Uma percentagem significativa de indivíduos relatou que as suas informações financeiras (69%), Informação ao Cliente (61%), e informações dos funcionários (56%) Estão em risco.

Com base nessas descobertas, pesquisadores enfatizam passando de uma abordagem puramente preventiva, como EDR, para um nível mais multinível, estratégia abrangente, incluindo a rápida contenção dos ataques em curso. Como resultado, as organizações podem limitar os danos e reduzir o tempo de recuperação implementando soluções que podem encerrar rapidamente ataques ativos, protegendo melhor seus dados valiosos, operações, e reputação.

EDR/XDR é ineficaz?

EDR e XDR são soluções de segurança cibernética projetadas para investigar, detectar, e responder a incidentes e ameaças de segurança no ambiente de rede de uma organização.

Brevemente sobre EDR e XDR

EDR focuses on monitoring and protecting pontos de extremidade individuais, como notebooks, desktops, servidores, e dispositivos móveis. Envolve a instalação de agentes leves em endpoints que coletam e analisam dados sobre eventos do sistema, processos, tráfego de rede, e comportamento do usuário. As soluções EDR fornecem visibilidade em tempo real das atividades dos endpoints, detectar e responder a comportamento suspeito ou malicioso, e facilitar a investigação e remediação de incidentes.

O XDR se baseia nos recursos da EDR por integrando e correlacionando dados de múltiplas fontes de segurança em todo o ambiente de rede da organização. Vai além dos endpoints e inclui dados de dispositivos de rede, serviços na nuvem, gateways de e-mail, e outras decisões de segurança. Como sistemas de detecção de intrusão, firewalls, e gateways web seguros.

E daí?

A tomada em relação A ineficácia do EDR/XDR é um tanto verdadeira, mas a resposta mais extensa parece diferente. “EDR/XDR sem sistemas auxiliares que ampliem a visibilidade e aumentem a velocidade de resposta no ambiente protegido não são eficazes”- é disso que se trata. As empresas geralmente pensam que ter um software importante da extensa lista de dispositivos de segurança disponíveis é suficiente. Esse, no entanto, não é verdade – pelo menos para o moderno, cenário de ameaças rápidas.

Fontes adicionais de informação ajudam as soluções de proteção a entender melhor o que está acontecendo dentro da rede. Tempo de login anômalo, acessando o diretório de rede que nunca foi tocado antes, conectando-se ao servidor externo desconhecido – todas essas coisas deveriam levantar suspeitas. E eles fazem isso - se houver um análise do comportamento do usuário (UBA) solução funcionando junto com uma solução protetora. Coisas como orquestração de segurança, automação e resposta (DISPARAR) vou também permitir uma resposta mais rápida e abrangente a uma ameaça. É como dar aos seus guardas acesso ao CCTV e ao controle centralizado da fechadura da porta – e sem isso, eles terão uma capacidade enfraquecida de proteger sua propriedade.

Como evitar ransomware?

- Melhore a segurança cibernética, é importante limitar a superfície de ataque bloqueando o acesso a aplicativos internos da Internet e minimizando o número de componentes vulneráveis.

- Evite violações, a arquitetura de proxy nativa da nuvem deve ser implementada examinar minuciosamente todo o tráfego em linha e em escala e aplicar políticas de segurança consistentes.

- Conectando usuários diretamente aos aplicativos em vez da rede pode impedir o movimento lateral enquanto emprega fraude e segregação de carga de trabalho para conter ameaças.

- Inspecionando todo o tráfego vinculado à Internet, incluindo canais criptografados, é crucial para evitar roubo de dados. Soluções de detecção e resposta de rede servirá perfeitamente para esse propósito.

- Mantenha-se informado sobre as ameaças mais recentes e eduque você e sua equipe sobre práticas on-line seguras. Tenha cuidado ao compartilhar informações confidenciais on-line ou com pessoas desconhecidas.

- Implementar segmentação de rede: Separe sua rede em segmentos ou zonas para limitar a propagação de ransomware em sua infraestrutura. Por aqui, se um segmento for infectado, isso não afetará toda a rede.

- Realize auditorias de segurança regulares: Realize avaliações de segurança e vulnerabilidade para identificar e resolver potenciais pontos fracos do sistema e da rede.

Adotando essas medidas preventivas, praticando uma boa higiene de segurança cibernética, e permanecer vigilante pode reduzir significativamente o risco de ser vítima de um ataque de ransomware.