O mundo digital está vendo um aumento nos ataques de criptografia remota – um sofisticado ataque de ransomware. Embora não haja nada de novo nesta tecnologia, parece um vídeo do YouTube enviado há dez anos que está ganhando recomendações agora. Neste artigo, veremos as complexidades, evolução, e contramedidas eficazes contra esses ataques.

O que são ataques de criptografia remota?

Se você seguir a segurança cibernética, você provavelmente sabe disso ransomware é uma das ameaças mais graves que as organizações enfrentam hoje. Além do dano aparente, esse tipo de malware tem o potencial de paralisar uma empresa e, na ausência de backups, destruir irremediavelmente todas as informações. O 2020 pandemia contribuiu para a transição para a era dos trabalhos remotos. Empresas em todo o mundo estão fazendo a transição de seus funcionários para trabalhar em casa, adaptar processos para concluir tarefas com eficiência, sem a necessidade de estar fisicamente presente no escritório.

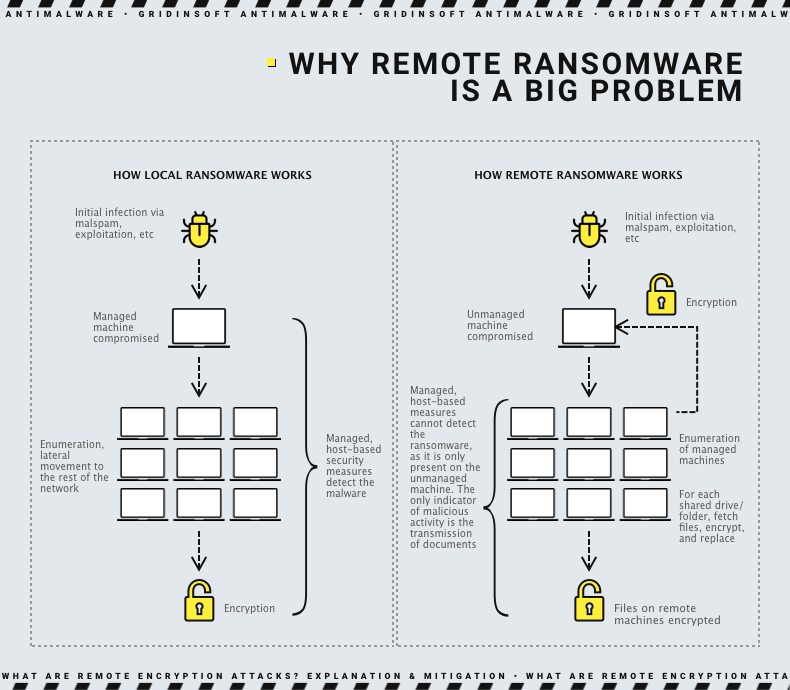

Os invasores interpretaram esse conceito à sua maneira e estão usando cada vez mais o modelo de criptografia remota em seus ataques. Em poucas palavras, ataques remotos de ransomware ocorrem quando os invasores usam um dispositivo comprometido para criptografar dados em outros dispositivos na mesma rede. A peculiaridade deste método é que eles podem ignorar a maioria das soluções de segurança comuns de uma forma bastante direta: usando um dispositivo que não está sob seu controle.

É bastante comum ver os funcionários acessando suas estações de trabalho from home using remote connections. Esse, exatamente, é o que dá aos hackers uma vantagem tão grande: computadores domésticos ou laptops raramente são supervisionados por EDR/XDR ou outras soluções de segurança. Executando malware nesta máquina, adversários podem criptografar tudo o que puderem alcançar na rede corporativa, e permanecer sem ser detectado. Quer cifrar mais arquivos? Encontre outra conexão remota, comprometer o sistema pendente, enxague e repita.

Ataques de criptografia remota em ascensão

De acordo com o relatório, sobre 60% dos ataques de ransomware envolvem criptografia remota. Além disso, 80% de todos os comprometimentos vieram de dispositivos não gerenciados. Em particular, é usado por famílias de ransomware como Akira, ALPHV/Gato Preto, Matéria Negra, Bloqueio, e Real. Por falar nisso, esta tecnologia não é nova, como já existia o CryptoLocker em 2013, que compartilhamentos de rede direcionados.

Outro ponto que contribui para a dificuldade de combate ao ransomware é o uso de linguagens de programação não tradicionais, o ransomware como serviço (RaaS) modelo, e a escolha de outros sistemas além do Windows como alvos. Além disso, na maioria dos casos, operadores lançam ataques fora do expediente ou nos finais de semana. Isto dificulta gravemente os esforços de detecção e resposta a incidentes.

Métodos anti-ransomware

Embora nenhum método garanta 100% proteção contra ransomware, alguns métodos podem ajudar. Corpo deve usar uma abordagem em camadas para segurança para reduzir o risco de ataques remotos de criptografia. Isto inclui medidas básicas, como atualizações regulares de software, treinamento de funcionário, políticas de senha rígidas, e backups regulares de dados, bem como medidas mais específicas. Aqui está uma análise de conceitos e ferramentas de segurança cibernética mais específicos:

EDR/XDR

Endpoint Detection and Response é uma solução focado em detectar, investigando, e mitigação de atividades suspeitas em hosts e endpoints. É usado principalmente para monitoramento contínuo e resposta a ameaças avançadas. Como a gestão ocorre a partir de uma posição remota, ações oportunas podem ser tomadas mesmo nos finais de semana ou fora do horário de trabalho.

Detecção e resposta estendidas vão além do EDR tradicional. Ele agrega e correlaciona dados em múltiplas camadas de segurança (e-mail, pontos finais, servidores, cargas de trabalho na nuvem, e redes). Isso também pode automatizar respostas em várias camadas de segurança, aumentando a velocidade e a eficiência na mitigação de ameaças de ransomware.

Pote de mel

Honeypots são sistemas ou servidores chamariz criado para atrair ciberataques. Eles são projetados para imitar sistemas naturais com vulnerabilidades para estudar invasores’ técnicas e comportamentos de ataque. Geralmente, estes são arquivos discretos que acionam um alerta se acessados ou alterados. Eles ajudam a detectar ataques de ransomware, mas exigem ação rápida e posicionamento estratégico para serem eficazes. É importante notar que isso pressupõe que o processo de criptografia já esteja em andamento.

Informações de segurança e gerenciamento de eventos

A tecnologia SIEM analisa alertas de segurança gerados por aplicativos e hardware de rede. Esses sistemas pode ingerir e processar os dados detalhados de endpoint fornecidos pelas soluções EDR, enriquecendo o conjunto geral de dados de segurança. Além disso, As análises poderosas do SIEM podem examinar dados fornecidos por XDR no contexto de segurança organizacional mais ampla, identificando padrões de ataque complexos que podem abranger diferentes domínios. Essa integração fornece uma visão holística dos eventos de segurança, levando a detecção e resposta de criptografia remota mais eficazes.

Orquestração de Segurança, Automação, e resposta

As tecnologias SOAR permitem que as equipes de segurança coletar e monitorar insumos. Isso inclui dados de ameaças e vulnerabilidades de várias fontes. O SOAR visa permitir que as empresas respondam a incidentes de forma mais eficiente e eficaz, automatizando as respostas e reduzindo a complexidade do gerenciamento de inúmeras ferramentas de segurança..

Restrições de acesso

As restrições de acesso envolvem controlar quem pode acessar quais recursos dentro de uma rede. Ao restringir o acesso, a capacidade do ransomware de se mover lateralmente em uma rede está significativamente prejudicado. Por exemplo, se o ransomware infectar uma parte da rede, controles de acesso podem impedir que ele se espalhe para outras partes.