Fevereiro 24, 2022, será um ponto de viragem na história. Foi o dia da invasão russa em grande escala da Ucrânia e do evento geopolítico mais significativo do ano passado. Esta guerra foi, sem exagero, o conflito militar mais sangrento na Europa em décadas. No entanto, é a primeira grande guerra híbrida que usa o ciberespaço como um campo de batalha completo, além das principais frentes cinéticas. De tudo isso, vários pontos importantes podem ser levantados sobre os danos cibernéticos colaterais, a saber:

- A eficácia do malware destrutivo

- A atribuição da atividade cibernética em tempo de guerra

- A distinção entre Estado-nação, hacktivismo, e atividade cibercriminosa ofensiva

- A guerra cibernética e seu impacto nos pactos de defesa

- A capacidade das operações cibernéticas de se envolverem em guerra tática e no treinamento necessário

O impacto no ciberespaço global já é visível em algumas áreas.

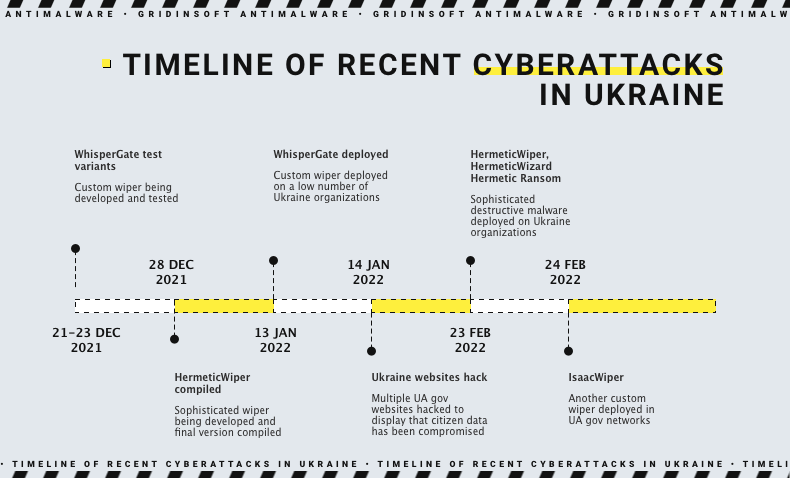

Retorno dos limpadores

Wiper é um malware que interrompe a operação dos sistemas alvo, pois pode excluir ou corromper arquivos importantes, embora seu uso seja relativamente raro. No entanto, O malware do limpador se tornou muito mais difundido no ano passado, não apenas na Europa Oriental. Por exemplo, no início da guerra russo-ucraniana, o número de ataques cibernéticos à Ucrânia por atores maliciosos afiliados à Rússia aumentou dramaticamente. Antes da invasão terrestre em grande escala, hackers pró-Rússia usaram três limpadores – HerméticoWiper, Assistente Hermético, e HerméticoRansom – e um pouco mais tarde, em abril, hackers usaram Industria. Esta é uma versão atualizada do mesmo malware usado em um ataque semelhante em 2016. Por isso, pelo menos nove limpadores foram implantados na Ucrânia em menos de um ano. Eles eram desenvolvido pelos serviços secretos russos e usar diferentes mecanismos de limpeza e evasão.

Ataques cibernéticos multifacetados

Vejamos o vetor de ataques cibernéticos na guerra russo-ucraniana. O mesmo que qualquer outro ataque dentro do curso de guerra, eles podem ser divididos em dois tipos – estratégico e tático. O primeiro tipo de ataque cibernético visa causando danos generalizados e perturbando a vida diária dos civis. Por sua vez, o segundo tipo de ataque é mais direcionado, coordenado com operações de combate reais, e visando alcançar objetivos táticos. Tais objetivos podem incluir:

- Desativar ou interromper sistemas críticos de infraestrutura militar

- Hackeando e infiltrando organizações militares’ redes

- Lançamento de uma campanha de desinformação

- Espionagem cibernética

Ataques estratégicos

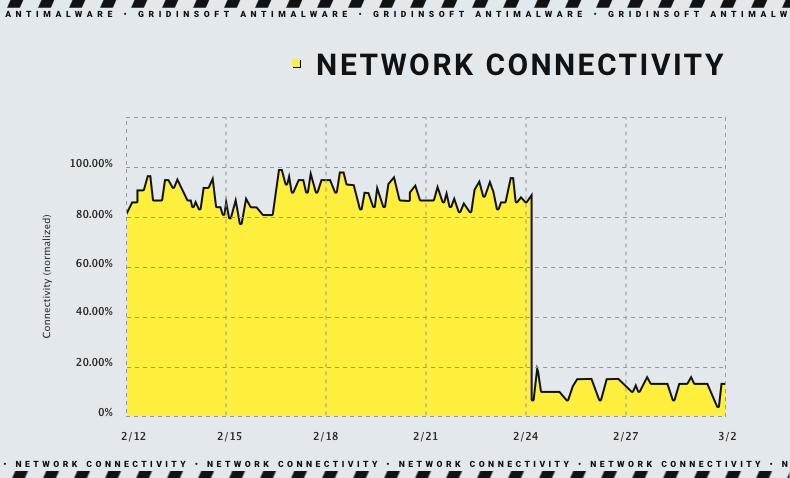

Poucas horas antes da invasão terrestre da Ucrânia, hackers lançados um ataque cibernético à Viasat. Este ataque teve como objetivo interferir nas comunicações via satélite, que prestam serviços tanto para organizações militares e civis na Ucrânia. Neste ataque, hackers usaram um limpador chamado AcidRain, projetado para destruir modems e roteadores e desabilitar o acesso à Internet para dezenas de milhares de sistemas.

Além disso, mesmo antes da invasão em grande escala, Agências governamentais ucranianas, como Diia, e alguns bancos foram sujeitos a ataques cibernéticos. O objetivo desses ataques era fazer com que a população ucraniana desconfie do governo. Outro incidente curioso ocorreu em novembro 3, 2022. Naquela hora, um certo “Coringa DNR” hackeado na página do Instagram de Valéry Zaluzhny, o comandante-chefe da AFU, instalando uma foto do ditador russo em sua foto de perfil. Mais tarde, uma imagem apareceu na página com a legenda, “Então, Eu confirmo que o Joker DNR se infiltrou na DELTA“. No entanto, Os ucranianos ridicularizaram o incidente em vez de levá-lo a sério. Este está longe de ser o único caso de invasão de ucranianos’ redes sociais. Desde o início da guerra russo-ucraniana em grande escala, Os usuários ucranianos receberam periodicamente e-mails de phishing pedindo que eles cliquem em um link.

Ataques cibernéticos táticos

Qualquer tática, ataque cibernético de alta precisão requer preparação e planejamento cuidadosos. Os pré-requisitos incluem acesso a redes alvo e criação de ferramentas personalizáveis para diferentes estágios de ataque. Um exemplo de ataque tático coordenado ocorreu em março 1. Aquele dia, Mísseis russos atingiram a torre de TV de Kyiv, fazendo com que as transmissões de televisão na cidade parassem. Próximo, hackers orquestraram um ataque cibernético para amplificar o efeito.

Ataques cibernéticos adaptativos

De acordo com os dados disponíveis, os russos não estavam se preparando para uma campanha longa – a mudança abrupta na caracterização dos ataques cibernéticos em abril evidencia isso. Eles mudam de ataques bastante precisos com objetivos táticos claros para ataques menos elaborados. Semelhante à mudança de tática no campo de batalha, onde as tropas russas foram rejeitadas com dignidade e decidiram lutar contra civis, os hackers também mudaram seu vetor – eles tentaram prejudicar civis ucranianos. O uso de múltiplas novas ferramentas e limpadores foi substituído por capacidades detectadas usando ferramentas e táticas de ataque já conhecidas, como Caddywiper e FoxBlade.

O chefe da inteligência britânica, cíber segurança, e agência de segurança chamou a resposta da Ucrânia “a atividade cibernética defensiva mais eficaz da história. Isto não é surpreendente, como parte do sucesso da Ucrânia é porque tem sido repetidamente sujeito a ataques cibernéticos desde 2014. O impacto do Indistroyer2 ataque ao setor energético em março 2022 é uma prova disso porque, em comparação com a primeira implantação de Industria em 2016, o efeito em março foi insignificante. Além disso, A Ucrânia recebeu ajuda externa significativa para reparar os danos causados por estes ataques cibernéticos. Por exemplo, governos estrangeiros e empresas privadas ajudou a Ucrânia migrar rapidamente sua infraestrutura de TI para a nuvem. Como resultado, os data centers foram fisicamente removidos das zonas de combate e receberam camadas adicionais de proteção dos provedores de serviços.

Mudança no foco

Desde setembro, os dados mostram uma diminuição gradual, mas significativa, dos ataques cibernéticos contra alvos ucranianos. Em vez de, o número de ataques a membros da OTAN aumentou significativamente. Além disso, embora o número seja insignificante em alguns países, em outros, o número de ataques aumentou quase pela metade:

- NÓS. por 6 por cento

- Reino Unido por 11%

- Polônia por 31%

- Dinamarca por 31%

- Estónia por 57%.

Isto sugere que a Rússia e grupos relacionados mudaram a sua atenção da Ucrânia para Países da OTAN que apoiam a Ucrânia.

A Nova Era do Hacktivismo

Uma nova era de hacktivismo começou com a criação e liderança do “Exército de TI da Ucrânia,” composto por especialistas voluntários em TI. Considerando que o hacktivismo costumava ser caracterizado pela cooperação livre entre indivíduos em interações ad hoc, os grupos hacktivistas da nova era aumentaram significativamente a sua organização e controlo e agora conduzem operações de tipo militar. O novo modo de operação inclui recrutamento e treinamento, inteligência e alocação de alvos, compartilhamento de ferramentas, etc.. No entanto, a atividade hacktivista anti-russa continuou ao longo do ano, afetando infraestrutura, financeiro, e organizações governamentais. Desde setembro 2022, o número de ataques a organizações na Rússia aumentou significativamente, especialmente nos setores governamental e militar.

Nem todos os hacktivistas são bons

Infelizmente, nem todos os hacktivistas têm boas intenções. Por exemplo, enquanto grupos como a equipe OneFist aplicar rigorosamente as regras da guerra e tomar medidas para evitar danos potenciais a hospitais e civis, o grupo pró-Rússia Killnet realizou ações direcionadas Ataques DDoS sobre infraestrutura crítica nos Estados Unidos. Previsivelmente, seus alvos principais não eram instalações militares but U.S. medical organizations, hospitals, and airports. Além disso, a maioria dos novos grupos hacktivistas tem uma ideologia política clara e consistente ligada às narrativas do governo.

Como resultado, hacktivistas pró-russos mudaram seu foco dos alvos ucranianos para os estados membros da OTAN e outros aliados ocidentais. Por exemplo, outro grupo hacktivista ligado à Rússia, NoName057(16), atacou as eleições presidenciais checas. Além disso, o grupo hacktivista From Russia with Love (BRW), também conhecido como Z-Team, implantou o ransomware Somnia contra alvos ucranianos. Por sua vez, o malware CryWiper foi implantado contra municípios e tribunais na Rússia.

Hackear a Rússia estava fora dos limites antes da Guerra Russo-Ucraniana

Algumas organizações de crimes cibernéticos foram forçados a aderir o esforço nacional e restringir suas atividades criminosas. Ataques a empresas russas, antes considerado inexpugnável por muitas organizações cibercriminosas, estão agora em ascensão. A Rússia está lutando contra ataques de hackers causados pelo governo e suas atividades criminosas. Além disso, outros países também intensificaram as suas atividades de espionagem na Rússia para atacar as instituições de defesa do Estado russo. Por exemplo, Cloud Atlas ataca constantemente organizações russas e bielorrussas.

Impacto da guerra em outras regiões e domínios

No contexto da guerra russo-ucraniana, a atividade dos limpadores começou a se espalhar para outros países. Por exemplo, Grupos ligados ao Irão têm instalações atacadas na Albânia, e the Azov ransomware has spread worldwide. No entanto, Azov é mais um limpador destrutivo do que um programa de ransomware porque não permite descriptografar e restaurar dados criptografados. Vários intervenientes estatais também aproveitaram a guerra para promover os seus interesses. Por exemplo, várias campanhas de diferentes grupos APT utilizaram a batalha em curso entre a Rússia e a Ucrânia para intensificar as suas atividades. A guerra russo-ucraniana afetou dramaticamente as táticas cibernéticas em muitas áreas. Sem dúvida, enquanto a guerra continuar, seus eventos afetarão outras regiões e locais.