Porta dos fundos do simbionte: um malware Linux furtivo e altamente evasivo

Pesquisadores da Blackberry e da Intezer descobriram revelado um programa maligno apelidado Simbionte usado para injetar rootkits e portas dos fundos em servidores Linux comprometidos. Este software tem como alvo instituições financeiras em toda a América do Sul. Para instalar a praga no sistema, os malfeitores precisam de acesso root, que eles podem obter explorando vulnerabilidades não corrigidas ou vazamento de dados de contas. Após o hack inicial, o malware ganha uma posição no sistema para realizar novos ataques, cobrir a presença de outros programas maliciosos, e interceptar dados confidenciais.

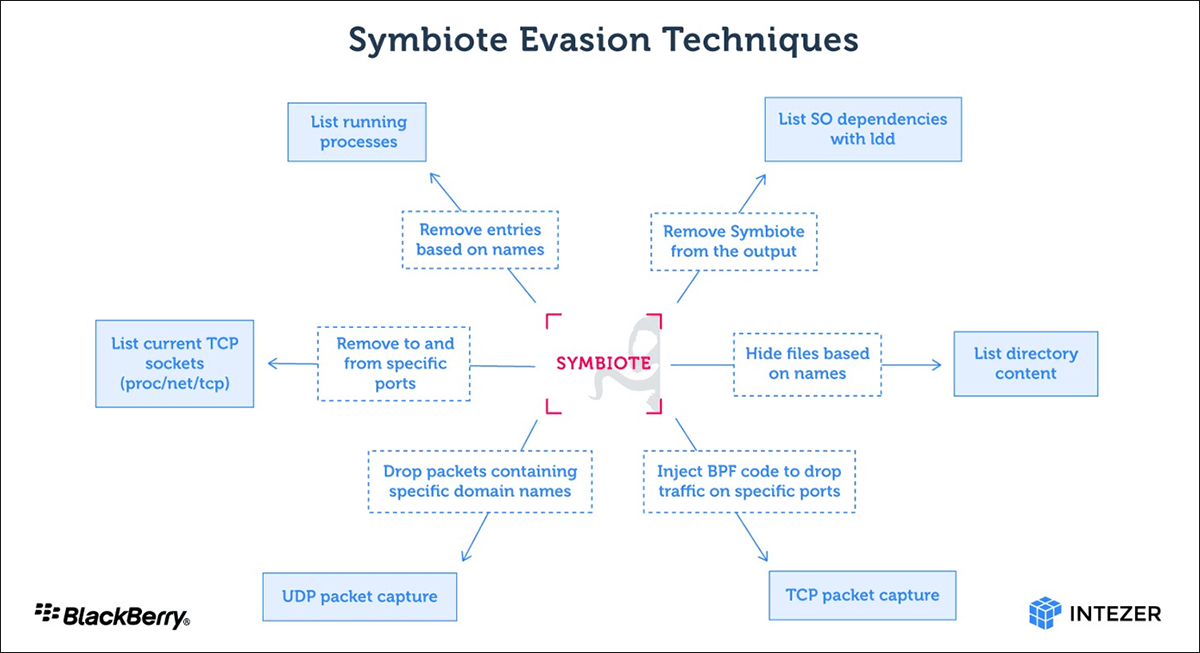

A especificidade do Symbiote é que ele se espalha através de uma biblioteca de separação, que carrega durante o lançamento de todos os processos através do ld_preload truque e substitui algumas solicitações da biblioteca padrão. O processamento das chamadas substituídas cobre a atividade relacionada ao backdoor. Por exemplo, exclui elementos específicos da lista de processos, bloqueia o acesso a certos arquivos em /proc, esconde arquivos em pastas, exclui a biblioteca de separação maliciosa da saída lld (a interceptação da função execve e a análise das chamadas com o LD_TRACE_LOADED_OBJECT variável de ambiente definida como 1,) não mostra soquetes de rede conectados à atividade maliciosa. Para se defender da fiscalização de trânsito, as funções da biblioteca libpcap são reatribuídas, /leitura proc/net/tcp é filtrada, e a substituição de bytecode adicional no programa BPF carregado no kernel. Essas técnicas permitem ocultar o backdoor dos farejadores lançados posteriormente no mesmo sistema.

O Symbiote também consegue se esconder dos analisadores de atividades do sistema de arquivos, roubando dados confidenciais, não no nível de abertura de arquivos, mas por meio da interceptação desses arquivos lidos em aplicativos legítimos. (por exemplo, a substituição das funções da biblioteca permite interceptar a entrada da senha por um usuário e os dados com a chave de acesso carregados do arquivo.) Para acesso remoto, Symbiote intercepta algumas chamadas do módulo de autenticação plugável do Linux. Isto permite a conexão ao sistema através de um shell seguro com certas credenciais de ataque. Escalação de privilégios também está previsto. Os hackers podem obter privilégios de root modificando a variável de ambiente HTTP_SETTHIS.