O que é um Rootkit?

Funções do rootkit

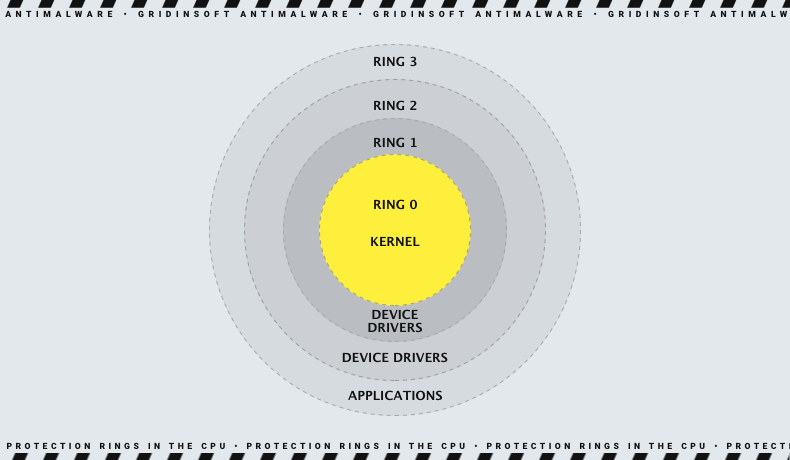

Rootkit, como você pode entender pelo nome, é um programa que concede a você controle de baixo nível do sistema infectado. E “nível baixo” não significa acesso à superfície, mas possível acesso dos níveis mais profundos. Embora a maioria dos vírus de computador seja lançada como os aplicativos, alguns tipos de malware exigem acesso no nível do driver ou até mais profundo.

É importante mencionar como seu PC executa os aplicativos que você inicia. Existem quatro níveis hierárquicos, chamados anéis de proteção, que definem os direitos que programas têm quando executados por sua CPU. Os que são colocados no anel superior não conseguem inflar os aplicativos nos anéis inferiores. Anel 0 é dado ao kernel do sistema operacional, Anel 1 - aos drivers de hardware e Anel 2 - aos programas com permissões de acesso de baixo nível. O Ring 3 é usado pela maioria dos aplicativos de terceiros, pois eles não precisam de permissões profundas. A implementação de malware no Ring 2 significa que você tem controle sobre todos os aplicativos do usuário; no Anel 1 - quase todas as coisas que acontecem no computador.

Um rootkit é um programa ou um pacote de ferramentas que permite que a pessoa que o controla remotamente acesse o sistema infectado e o controle como quiser. Ainda será perigoso na solitária, mas mal pode ser usado para ganhar dinheiro para as vítimas, como todos os outros vírus fazem. Você pode vandalizar o sistema infectado, fazê-lo funcionar mal ou até mesmo não funcionar, mas isso não lhe trará um centavo. Até você conseguir injetar o outro malware lucrativo.

Rootkit em combinação com outros vírus

O malware de rootkit é extremamente útil quando você precisa dar a outros vírus a capacidade de se integrar o mais profundamente possível. Essas permissões oferecem aos cibercriminosos acesso a todos os discos e até mesmo a toda a rede. Claro, uma ferramenta tão grosseira raramente é usada para ataques a indivíduos. Atacar usuários únicos com rootkit + outro malware é como caçar coelhos em um tanque. No entanto, contra corporações ou outras coisas que usam redes de computadores e data centers, é exatamente o que é necessário.

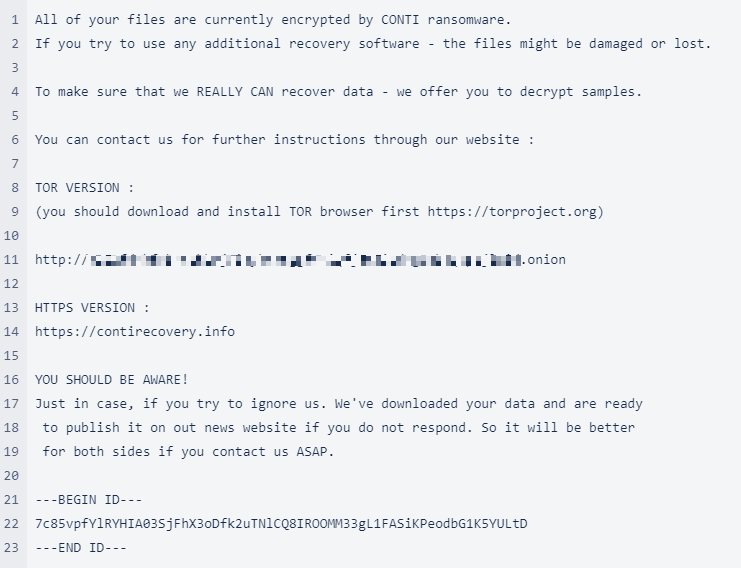

Os ataques a corporações geralmente são apoiados por spyware, ransomware ou ambos simultaneamente. O rootkit funciona como um aperitivo para o prato principal - arquivos criptografados e dados roubados. Ambos podem custar milhões de dólares às corporações e, no caso de um vazamento de informações confidenciais, você também pode esperar perdas de reputação. E toda essa farra é fornecida por uma coisinha que fica profundamente em seu sistema e mantém os portões abertos. Mas como funciona o rootkit?

Como isso funciona?

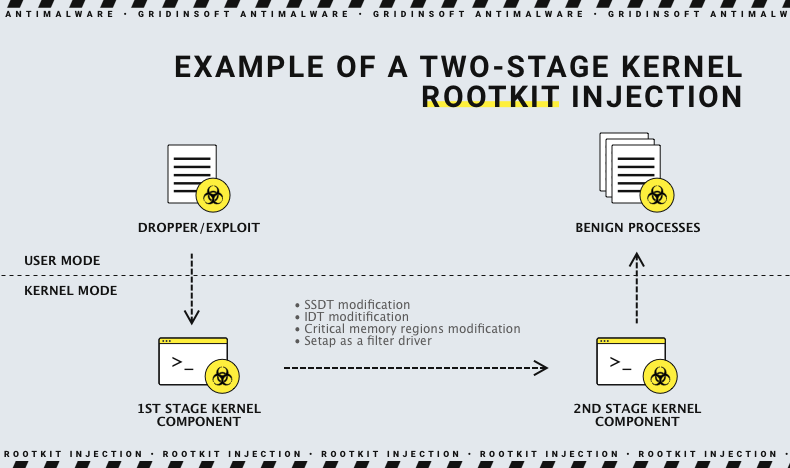

Todos os sistemas operacionais atuais não são 100% invulneráveis a ataques de malware. Mesmo o Windows e o macOS mais recentes têm certas falhas de segurança - eles ainda não foram descobertos. Aqueles que foram relatados geralmente são corrigidos nas atualizações mais próximas. No entanto, muitas empresas não ficam de olho nas atualizações regulares do sistema e do software. Alguns pedem a seus funcionários que atualizem seus PCs manualmente, mas preferem fazer mais memes sobre atualizações do Windows do que atualizá-los. Exatamente, essas violações são usadas por rootkits para escalar privilégios.

Mas as violações nos sistemas operacionais não são tão grandes e fáceis de explorar. A maioria das vulnerabilidades que os hackers usam está localizada em aplicativos de terceiros. MS Azure, Office e Outlook, quase todos os produtos Adobe e aplicativos de diferentes outros os fornecedores estão cheios de falhas de segurança que permitem que os cibercriminosos realizem seus ataques. Os rootkits que eles usam geralmente são criados especificamente para explorar as vulnerabilidades em determinados aplicativos usados pela empresa-alvo. Essas listas de programas, suas versões e todas as outras informações que podem ser úteis durante o ataque são coletadas durante as operações OSINT.

As violações de segurança geralmente são o resultado de um design de software ruim ou míope. Essas falhas geralmente permitem que o usuário execute o código com privilégios mais altos ou inicie determinadas funções sem mostrar nenhum sinal visível. Os cibercriminosos usam essa capacidade para executar códigos maliciosos com a máxima eficiência. Quando você inicia a macro do MS Office ou abre o link malicioso no documento da Adobe, os criminosos obtêm essa capacidade e iniciam os vírus. Você pode encontrar a lista de todas as vulnerabilidades detectadas no site do CVE Mitre.

Ataque de rootkit passo a passo

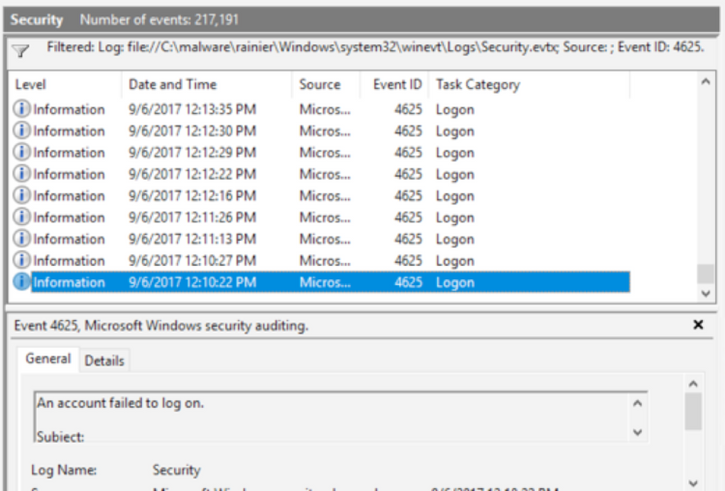

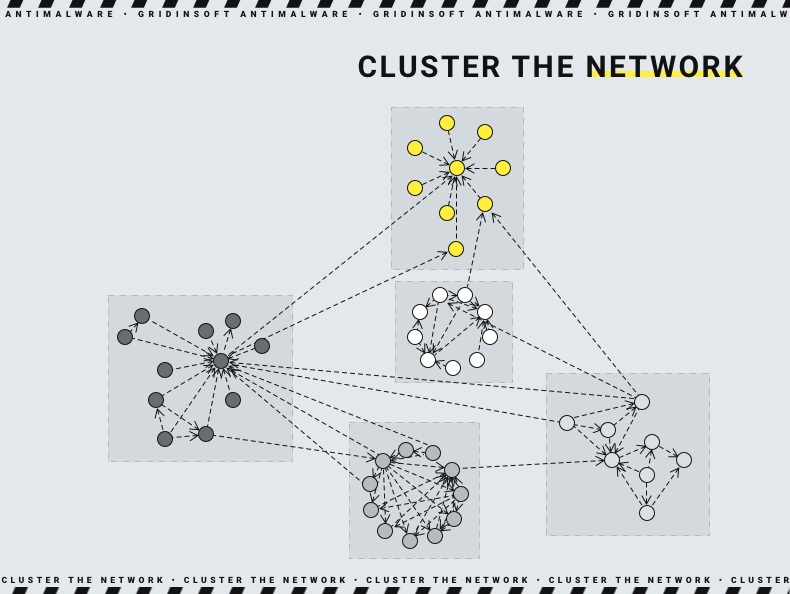

Quando o rootkit é entregue em um computador na rede corporativa, ele tenta usar uma das falhas para permitir a execução no nível mais profundo disponível. Esses direitos permitem que os criminosos infectem todos os outros computadores na rede e - mais importante - para força bruta o controlador de domínio. O acesso ao DC significa controlar os computadores da rede e do servidor. Nas empresas em que a rede não está agrupada, isso pode significar paralisar todo o escritório. Para pequenas empresas, isso geralmente significa dias de inatividade, os escritórios de grandes empresas podem parar por semanas.

Os cibercriminosos não criam coisas novas. Ataques RDP e e-mails de isca são alfa e ômega de todas as campanhas modernas de disseminação de malware, mas ainda mais ações não há nada de novo. Após o lançamento bem-sucedido do rootkit, os criminosos começam a forçar o controlador de domínio e outros computadores com força bruta. Simultaneamente, malwares adicionais são baixados e lançados com privilégios escalonados. Os computadores da rede são infectados e, quando o DC cai, os criminosos lançam o spyware e começam a baixar os dados dos servidores.

Os dados roubados são a fonte de dinheiro adicional para os bandidos. Informações pessoais dos clientes, dados sobre as estatísticas financeiras da empresa ou planos de produção - todas essas coisas são com preços muito altos na Darknet. Realizadores desconhecidos são ainda mais generosos em seus lances se houver informações sobre os clientes de uma determinada clínica, seguradora ou empresa de segurança cibernética. No entanto, algumas empresas pagam o resgate adicional que os bandidos pedem para evitar a publicação dessas informações. Às vezes, esse "segundo" resgate atinge a soma do resgate inicial - para descriptografia de arquivos.

Como os rootkits são distribuídos?

Como foi mencionado, eles se espalham através das formas clássicas de carga útil inicial para o ataque cibernético. A tecnologia RDP é ótima, mas foi usada muito raramente para capturar e corrigir todas as falhas antes da pandemia. Mas mesmo com todas as tentativas da Microsoft de bloquear essas violações, as empresas não se apressam em atualizar seus softwares. E os hackers apenas dizem “obrigado” por tal presente. Ainda mais obrigado, eles lhe darão pelos funcionários que abrem todos os anexos das mensagens de e-mail e permitem as macros nos documentos do Office.

Quando se trata de atacar os indivíduos (ou seja, brincar ou vandalizar), os rootkits são distribuídos como ferramentas de correção para um problema específico, otimizadores de sistema ou atualizadores de driver, ou seja, software pseudo-efetivo. Às vezes, usuários astutos adicionam-nos à versão reempacotada do Windows e os espalham em rastreadores de torrent ou em outro lugar. Então, eles são livres para fazer o que quiserem com os usuários que o instalarem em seus PCs.

Read also: SYMBIOTE Backdoor and Rootkit Dropper Revealed

Como parar o rootkit?

É muito fácil neutralizar a coisa quando você sabe como ela age, e não é algo imparável e fora do comum. Rootkits exploram coisas antigas e conhecidas, como foi mostrado anteriormente, então é muito fácil tornar seu sistema, ou mesmo toda a rede, invulnerável à injeção de malware. Vou lhe dar vários conselhos, de preventivos a defensivos.

Não deixe entrar

Seus funcionários devem estar cientes de sobre spam por e-mail e outras formas de isca/engenharia social. Alguém pode ouvir a informação, mas não prestar atenção a ela e continuar fazendo coisas perigosas. Mas a pergunta aí é "por que ele ainda não foi demitido?", e não "como fazer ele seguir as regras de segurança?". É o mesmo que fumar na sala com recipientes de oxigênio ou rolar bolas de mercúrio no chão do escritório.

Configure uma conta de usuário simples para funcionários

Desde o Windows Vista, este sistema operacional pode solicitar a senha do administrador para executar o programa que solicita os privilégios do administrador. As pessoas continuam usando contas de admin por inércia, mas não há necessidade. Embora o rootkit ainda possa encontrar uma maneira de escalar privilégios, ele precisará não apenas escalar os direitos do aplicativo que explora, mas também os direitos da conta do usuário. Mais passos → , mais tempo → , mais chances de ser interrompido.

Usar software antimalware

O caso ideal para empresas é ter uma solução corporativa para proteção de rede. Isso impedirá que o malware se espalhe pela rede e interromperá suas tentativas de explorar violações de segurança. Quando você não pode pagar ou não quer ter uma coisa tão grande rodando na rede, você pode criar uma proteção contra malware adequada usando um software antimalware. O GridinSoft Anti-Malware se encaixa perfeitamente para essa finalidade - sem funções excessivas e com proteção proativa.

Atualize o software regularmente

Rootkits serão inúteis quando o sistema não tiver nenhuma das vulnerabilidades conhecidas. Claro, ainda existe a possibilidade de que os bandidos usem uma exposição de 0 dias. Mas é melhor ter somente esse risco do que ter todas as falhas disponíveis para exploração + violações de dia zero. Felizmente, hoje em dia, os fornecedores de software oferecem patches de segurança quase todas as semanas. Fique de olho e inicie a instalação da atualização regularmente.

Agrupe a rede

Ter toda a sua rede conectada a um único controlador de domínio é uma situação perfeita para hackers. Claro, essa rede é muito mais fácil de administrar, mas toda a rede fica danificada quando se trata de ataques cibernéticos. Se o malware - geralmente ransomware ou spyware - terminar sua atividade, você não poderá usar nenhum dos computadores da rede. Todos os arquivos são criptografados, as credenciais são roubadas e as notas de resgate estão por toda parte. Seu escritório ficará fora do processo de trabalho, resultando em perdas significativas. Enquanto isso, quando você agrupa a rede, apenas uma parte dela fica fora de serviço em caso de ataque.

Isole os servidores

Claro, é muito mais confortável gerenciar os servidores sentados em seu local de trabalho do que fazer uma caminhada gloriosa pela sala dos servidores, de um estande para outro. Mas o último é muito mais seguro no caso de ataques cibernéticos. É importante manter o equilíbrio - algumas profiláticas e implantação de novos lançamentos podem ser feitas remotamente. Mas na maioria das vezes, o acesso ao servidor deve ser restrito ou habilitado somente após a digitação da senha.

Como os rootkits são detectados e removidos?

A detecção e remoção dos rootkits é algo que requer o uso de programas anti-malware. É impossível ver qualquer sinal de sua presença antes que seja tarde demais, e tem muitas facilidades para se tornar mais sustentável no sistema atacado. Sua detecção, no entanto, também requer uma reação rápida. Esse tempo de reação pode ser fornecido com uma função de proteção proativa, permitindo que o programa verifique os processos em execução em segundo plano. É por isso que vou recomendar o GridinSoft Anti-Malware mais uma vez. Tem uma função - baseada no motor heurístico e na rede neural. Essa ferramenta de segurança pode neutralizar efetivamente os rootkits nos estágios iniciais da infiltração de malware.

Read also: How to Prevent a Rootkit Attack?