Especialistas descobriram uma terceira falsificação de solicitação do lado do servidor (SSRF) vulnerabilidade nos produtos Ivanti. Este é um sério problema de segurança para dispositivos VPN corporativos. A nova vulnerabilidade permite acesso não autorizado a recursos restritos que estavam disponíveis somente após autenticação.

Vulnerabilidade SSRF da Ivanti explorada

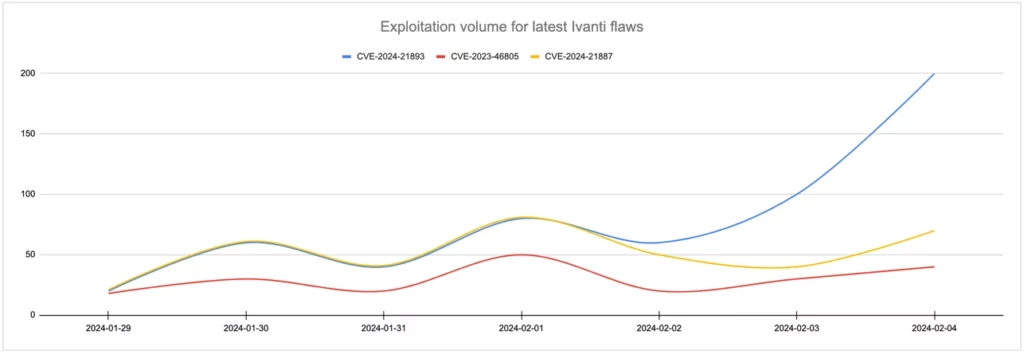

Ivanti, um renomado fornecedor de dispositivos VPN corporativos, emitiu um alerta sobre uma nova vulnerabilidade de dia zero sob exploração ativa. Este anúncio surge na sequência de two previously disclosed vulnerabilities, CVE-2023-46805 e CVE-2024-21887. Esses dois já foram alvo de Hackers apoiados pelo Estado Chinês desde o início de dezembro 2023. A vulnerabilidade mais recente, identificado como CVE-2024-21893, é um problema do lado do servidor que permite acesso não autorizado a recursos restritos, e parece que os adversários também se aproveitam disso.

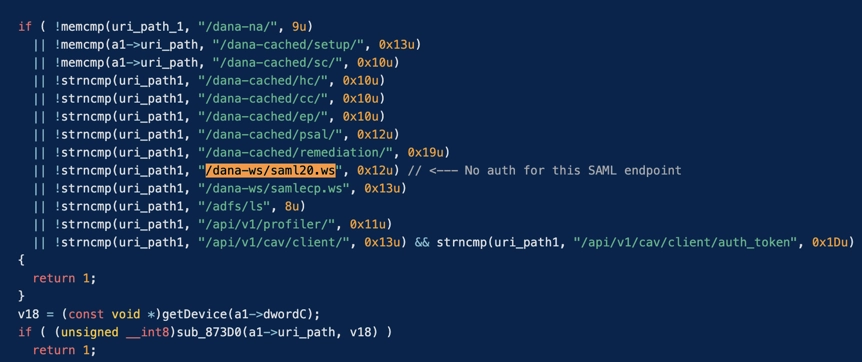

Shadowserver relatado sobre 22,000 instâncias do Connect Secure e Policy Secure. Para autenticar uma Ivanti VPN, o Função doAuthCheck em um binário de servidor web HTTP localizado em /root/home/bin/web é usado. É importante observar que o endpoint /dana-ws/saml20.ws não requer autenticação.

O fluxo CVE-2024-21893 envolve falsificação de solicitação do lado do servidor no componente SAML dos produtos da Ivanti, comprometendo protocolos de autenticação. Essas vulnerabilidades afetam o Ivanti Connect Secure, Política Ivanti Segura, e Ivanti Neurons para ZTA, com uma estimativa 1,700 dispositivos já comprometidos em todo o mundo, abrangendo vários setores, incluindo aeroespacial, bancário, defesa, governo, e telecomunicações.

Impacto da vulnerabilidade SSRF da Ivanti VPN

Os dispositivos VPN são altamente atraentes para os ciberataques que pretendem penetrar profundamente nas redes organizacionais.. Esses dispositivos facilitam o acesso remoto seguro aos funcionários, criptografando suas conexões com os recursos da empresa. Posicionado na periferia da rede, eles lidam com a entrada conexões de qualquer dispositivo externo com as configurações certas. Depois que um hacker obtém acesso inicial por meio de uma VPN, eles podem manobrar para acessar áreas mais críticas e sensíveis dentro da infraestrutura de rede.

A situação foi agravada pela demora na resposta da Ivanti na correção das vulnerabilidades, perdendo o prazo definido por uma semana. Este atraso deixou as organizações vulneráveis por um período mais longo, desafiando os profissionais de segurança a mitigar os riscos em meio aos ataques contínuos. Além disso, os atacantes’ a capacidade de contornar as mitigações fornecidas inicialmente pela Ivanti para as duas primeiras vulnerabilidades somou-se às dificuldades enfrentadas pelas equipes de segurança.

Chamadas CISA para desativar Ivanti VPN

CISA emitiu Diretiva de Emergência 24-01, exigindo que as agências do Poder Executivo Civil Federal tomem medidas imediatas para esta vulnerabilidade de dia zero. Estas medidas incluem a implementação de mitigações, relatando quaisquer sinais de comprometimento, removendo produtos afetados de redes, aplicando as atualizações da Ivanti dentro 48 horas de lançamento, e fornecendo um relatório detalhado das ações tomadas à CISA.

Adicionalmente, A orientação da CISA inclui a realização de uma redefinição de fábrica e a reconstrução dos dispositivos Ivanti antes de colocá-los online novamente, ressaltando a necessidade de uma lousa em branco para garantir que os dispositivos estejam livres de comprometimento.

Tudo isso parece uma tempestade ideal em torno de Ivanti. Será bastante desafiador limpar a reputação de sua solução de software depois de toda essa bagunça. Vulnerabilidades acontecem em qualquer software, embora muitos deles em uma solução de software, em um curto período de tempo, e sem resposta adequada do fornecedor – isso é um verdadeiro pesadelo.