No cenário digital de hoje, as violações de dados tornaram-se uma realidade alarmante para organizações e indivíduos. O crescente dependência da tecnologia e a ampla coleção, armazenar, e a troca de informações pessoais criaram oportunidades para cibercriminosos para explorar vulnerabilidades. Entre os vários tipos de violações de dados, a violação de dados de terceiros emergiu como uma ameaça particularmente preocupante.

O que é violação de dados de terceiros?

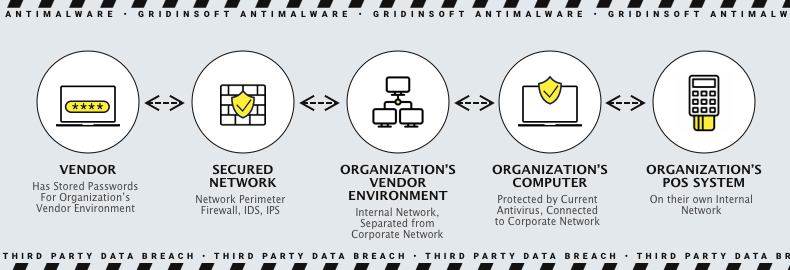

Terceiro violação de dados ocorrer quando cibercriminosos comprometem os sistemas de computador de seus fornecedores ou parceiros de negócios e acesse suas informações confidenciais. É necessário observar que qualquer fornecedor em sua rede de negócios pode estar vulnerável a tais ataques, e estudos sugerem que aproximadamente 60% de todas as violações de dados são causadas por fornecedores terceirizados.

Experimentar uma violação de segurança pode ter graves consequências financeiras para seu negócio, independente da causa. Um relatório do setor afirma que o custo médio de recuperação e remediação é superior $7 milhão. Este risco é especialmente significativo para empresas de cartão de crédito, provedores de serviços de e-mail, e aqueles que oferecem serviços em nuvem.

Fornecedores terceirizados, parceiros, e os fornecedores são cruciais para as empresas, mas também vulneráveis aos cibercriminosos. Uma violação pode ter consequências graves para todos envolvido, não apenas a indústria afetada.

Exemplos de violações de dados causadas por fornecedores terceirizados

Ataques cibernéticos como phishing e ransomware aumentou durante a pandemia de COVID já que muitos funcionários trabalham em casa usando virtual private network (VPN) conexões com vários níveis de segurança. Esses ataques podem resultar em violações de dados, uma ocorrência comum no crime cibernético.

Para entender melhor quais tipos de dados podem vazar, vamos apelar para exemplos de violação de dados de terceiros. Aqui estão alguns:

- Uma das maiores empresas de eletrônicos do mundo, Elétrica geral (GE), anunciou recentemente que informações confidenciais de funcionários atuais e antigos pode ter sido exposto numa violação de dados na Canon, uma empresa terceirizada.

- T móvel perdeu o controle sobre as informações pessoais de aproximadamente 1 milhões de clientes após sofrerem um hack em seu provedor de e-mail.

- Participação na saúde do Oregon, uma organização que gerencia serviços de saúde para clientes do Medicaid em Oregon, sofreu uma violação de segurança quando um laptop não criptografado foi roubado. Isso resultou na exposição de informações pessoais pertencentes a mais de 650,000 clientes.

- Sites mal protegidos e armazenamento de informações de login podem levar a violações de segurança. Recentemente, um bug em um site chamado Social Captain permitiu acesso não autorizado para milhares de Nomes de usuário e senhas do Instagram.

Esses poucos exemplos que encontrei já são suficientes para entender quais categorias de dados estão ameaçadas. Bastante tudo o que você compartilha com seus contratados - segredos comerciais, Informação de pagamento, quantidades de suprimentos e datas de entrega, informações sobre outros empreiteiros – todas essas coisas pode se tornar alvo do vazamento. O tipo exato de informação exposta geralmente depende da forma como ocorreu a violação de dados de terceiros.

Várias maneiras de violação de dados por terceiros

As organizações devem avaliar e gerenciar os riscos associado a relacionamentos com terceiros e implementar medidas de segurança adequadas para prevenir e responder eficazmente a estes tipos de violações:

Ataques à cadeia de suprimentos

Neste ataque, hackers exploram um fornecedor terceirizado confiável ou fornecedor para obter acesso não autorizado aos sistemas ou dados de uma organização. Eles usam pontos fracos na infraestrutura ou software de terceiros para infiltrar-se na rede da organização e roubar informações confidenciais.

Violações de provedores de serviços em nuvem

Muitas organizações confiam em provedores de serviços em nuvem para armazenar e gerenciar seus dados. No entanto, se ocorrer uma violação de dados, poderia colocar os dados de vários clientes em risco. Esse tipo de violação pode acontecer devido a deficiências na infraestrutura do provedor, controles de acesso mal configurados ou ameaças internas.

Violações de parceiros de terceirização

A terceirização envolve a contratação de um provedor de serviços terceirizado para realizar tarefas que os funcionários da empresa tradicionalmente realizavam. Essas tarefas podem variar desde suporte administrativo até manufatura. No entanto, as empresas precisam ter cuidado ao terceirizar certas funções ou serviços para parceiros externos, porque isso representa uma chance de violação de dados se o as medidas de segurança do parceiro são inadequadas. Isso pode acontecer se o parceiro manipular mal os dados, sofre um ataque cibernético, ou tem falhas de segurança interna.

Violações do processador de pagamento

Quando você compra com cartão de crédito, um pagamento processador ajuda a facilitar a transação entre o vendedor e o banco. Eles garantem que o vendedor receba seu pagamento e que tudo é processado com segurança. No entanto, se a segurança de um processador de pagamento estiver comprometida, isso poderia resultar na theft of crucial financial information como dados pessoais ou números de cartão de crédito.

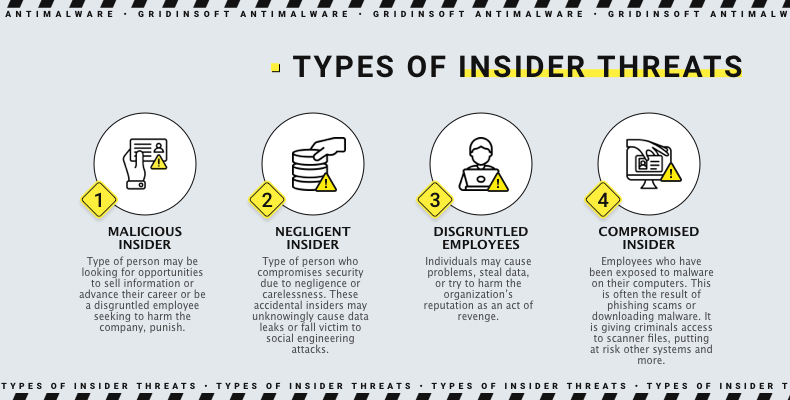

Ameaças internas

An insider threat ocorre quando indivíduos que têm permissão para acessar a rede de uma organização, formulários, ou bancos de dados tomar ações prejudiciais. Esses indivíduos podem incluir funcionários antigos ou atuais e entidades terceirizadas, como parceiros, empreiteiros, ou trabalhadores temporários. Eles também podem ter ganhado acesso através de serviço comprometido contas. Em alguns casos, pessoas internas de organizações terceirizadas podem acessar ou divulgar dados confidenciais sem autorização, seja para ganho pessoal, intenção maliciosa, ou devido à coerção.

Prevenção de violação de dados de terceiros

Pode ser um desafio para as empresas responsabilizar fornecedores terceirizados, principalmente se não houver uma política ou programa de segurança de terceiros estabelecido. Idealmente, todos os fornecedores terceirizados devem aderir aos mesmos padrões rígidos e medidas de segurança de dados que sua empresa possui internamente.

1. Auditar fornecedores terceirizados para conformidade

Antes de contratar qualquer fornecedor terceirizado, discutindo requisitos de gerenciamento de risco com eles antecipadamente é importante. Alguns fornecedores podem estar perto de serem auditados por parceiros, por isso é crucial garantir que eles estejam disposto a responder questionários como parte do seu processo de due diligence. Se um fornecedor resistir a isso, eles podem resistir a uma auditoria.

Manter medidas de proteção de dados atualizadas é fundamental para construir um relacionamento sólido com fornecedores terceirizados. Realizar uma auditoria é a melhor solução para garantir que seu fornecedor esteja seguindo as estruturas de conformidade de segurança e tenha tido um bom desempenho em auditorias anteriores. Durante a auditoria, procure por quaisquer indicadores de compromisso e avaliar quão bem o fornecedor gerencia riscos de segurança cibernética.

2. Exigir prova do programa de segurança cibernética do fornecedor terceirizado

Não basta que o fornecedor tenha um programa de segurança da informação ao prevenir violações de terceiros. Devem também demonstrar um compromisso com a gestão de riscos e alocar recursos para o seu programa de gestão de vulnerabilidades.. Para garantir isso, peça as avaliações de risco internas mais recentes do fornecedor, resultados de testes de penetração, e estruturas de conformidade. O vendedor deve ter um forte programa de gestão de risco, uma estratégia para mitigar os riscos da cadeia de abastecimento, e um plano para abordar potential data breaches.

3. Adote um modelo com menos privilégios para acesso a dados

É comum que ocorram violações de dados de terceiros quando o provedor recebe mais acesso do que o necessário para realizar seu trabalho. Para melhore a segurança da sua rede, impor padrões de acesso rígidos para provedores de serviços terceirizados é importante. Isto significa dar-lhes o nível mais baixo de acesso necessário. Também é crucial ter cuidado com dados confidenciais, como números de Seguro Social e informações pessoais.. Seguindo estes padrões de acesso menos privilegiados, você pode gerenciar efetivamente o risco do fornecedor e minimizar qualquer dano potencial de uma violação.

4. Adote a rede e o modelo de dados Zero-Trust

É crucial mapear, autenticar, e criptografar seus fluxos de rede para melhorar suas classificações de segurança. Mesmo que os cibercriminosos se infiltrem em uma parte do sistema do seu computador, implementando um modelo de confiança zero impede eles se movam lateralmente. Você não pode confiar em nenhuma entidade dentro ou fora do perímetro de rede estabelecido. Para fortalecer este quadro, é essencial fazer cumprir autenticação multifator ou identificação biométrica para todos os usuários como parte do seu protocolo de segurança cibernética.