Qualquer ataque cibernético bem-sucedido começa com a penetração na rede alvo. Os cibercriminosos devem superar as defesas da rede, seja um ladrão, ransomware, ou outro malware. Segundo laudo pericial, em 2022, 50% das infiltrações bem-sucedidas foram realizadas usando vulnerabilidades previamente conhecidas.

Principais vulnerabilidades 2023

De acordo com o relatório de segurança cibernética em 2023, as vulnerabilidades anteriormente conhecidas relatadas nos últimos três anos podem causar preocupação novamente. Por isso, em 24 por cento de todos os ataques cibernéticos, cibercriminosos used vulnerabilities known in 2022. Em segundo lugar estão as vulnerabilidades conhecidas em 2021, representando 18%. Que, por falar nisso, totally repels any opinion que alega inutilidade de atualização e uso de ferramentas de segurança. Ter tudo isso a bordo, você vai cortar 40% de todos os vetores de ataque possíveis. Mas agora, vamos dar uma olhada nas explorações mais difundidas.

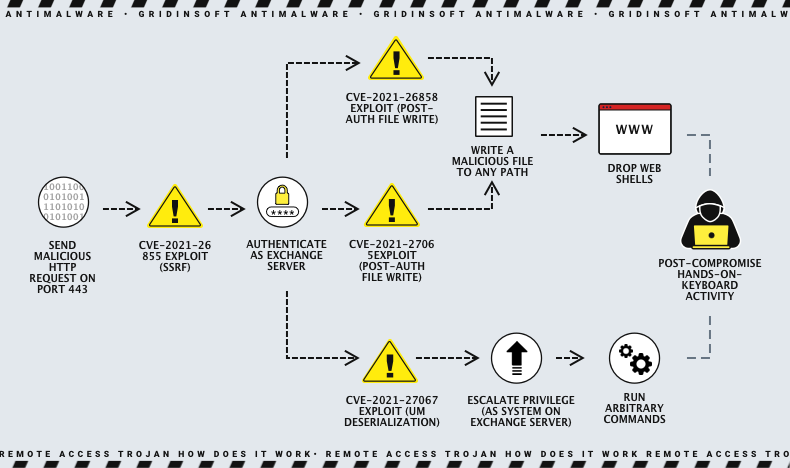

ProxyShell

ProxyShell, conhecido como CVE-2021-34473, CVE-2021-34523, CVE-2021-31207, e classificação de gravidade CVSS de 3.1, é uma cadeia de ataques que explora três vulnerabilidades no Microsoft Exchange Server – ProxyShell, Proxy Logon, and ProxyNotShell. Usando essas vulnerabilidades, invasores não autenticados podem executar código remotamente em servidores vulneráveis. Embora essas vulnerabilidades foram descobertos e corrigidos em 2021, eles ainda são os mais explorados e muitas vezes levam a violações de segurança significativas.

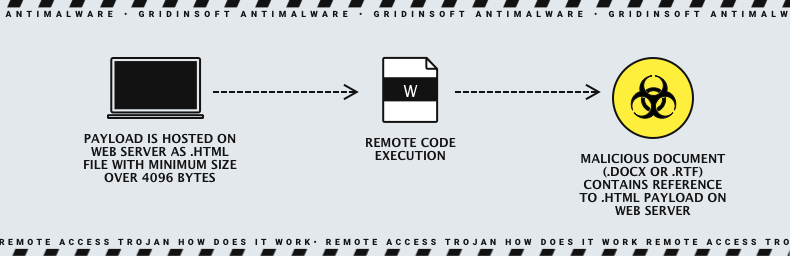

Folina no Microsoft Office

Recentemente, A Microsoft desativou a capacidade de executar macros em documentos de fontes externas por padrão. No entanto, os invasores não os impediram, e eles usam documentos especiais .docx e .rtf para baixar e executar códigos maliciosos. Para fazer isso, they exploit the Follina vulnerability (CVE-2022-30190 e classificação de gravidade CVSS de 7.8) em sistemas não corrigidos para implantar Qbot ou outros Trojans de acesso remoto. Ele permite que códigos maliciosos sejam executados mesmo se as macros estiverem desativadas ou o documento estiver protegido, tornando Follina uma das vulnerabilidades mais comumente usadas descobertas em 2022.

Fortuna

Dois bugs críticos foram relatados em produtos Fortinet em outubro e dezembro 2022 (Pontuação CVSS: 9.6 e 9.3). Esses insetos permitir que invasores que falham na autenticação executem código arbitrário usando consultas especialmente criadas. No entanto, mesmo que a empresa tenha emitido atualizações e CISA alertou de risco significativo para organizações federais, desde cedo 2023, 18% das organizações foram vítimas do CVE-2022-40684 ataque de exploração de vulnerabilidade.

Causas

Os especialistas observam que os invasores geralmente exploram a execução remota de código (RCE) vulnerabilidades e Remote Desktop Protocol services deixado aberto para obter acesso à rede e implantar código malicioso. No entanto, muitas organizações não usam proteções em servidores por medo de degradação do desempenho. Além disso, fornecedores de equipamentos de rede e segurança costumam usar admin/senha como combinação de login padrão. Pior ainda, alguns usuários mantêm esta combinação igual na primeira vez que a configuram, qual makes life easier for an intruder.

Como prevenir

Felizmente, você pode consertar isso. Portanto, Reuni algumas dicas abaixo que você pode seguir para reduzir a chance de consequências negativas:

- Instale as atualizações mais recentes. Desde que a Microsoft lança regularmente patches de vulnerabilidades como parte de suas atualizações mensais de segurança, recomendamos fortemente que você não ignore essas atualizações. Isso também se aplica a outros produtos como o software Microsoft Office e Fortinet.

- Alterar configurações do servidor. Para restringir o acesso aos diretórios virtuais do Exchange, você pode alterar as configurações do servidor para limitar o acesso aos diretórios virtuais apenas da rede interna.

- Revise o log de auditoria. Isso o ajudará a detectar tentativas de ataques e a tomar medidas rápidas para evitá-los. Também, garantir que os logs de auditoria estejam configurados corretamente para registrar informações suficientes sobre eventos no servidor.

- Treine seus funcionários. Educar os usuários sobre os fundamentos da segurança é igualmente importante, como reconhecer phishing e nunca abrir links suspeitos ou anexos de e-mail. Também é importante não compartilhar dados confidenciais mediante solicitação.

- Implemente políticas de segurança rígidas e aplique-as. Isso pode incluir a proibição do uso de dispositivos pessoais para trabalho, incluindo smartphones, comprimidos, e laptops, a menos que atendam aos seus padrões de segurança.

- Limitar o acesso à interface de configuração para apenas usuários autenticados com as permissões necessárias. Isso ajudará a impedir o acesso não autorizado às configurações do dispositivo.

- Use segurança adicional medidas como autenticação multifator (AMF) para proteger o acesso ao dispositivo. Isso adicionará uma camada extra de segurança.

- Use soluções como Secure Access Service Edge (SEIS). SASE allows multiple security features como autenticação, autorização, proteção contra ameaças, e recursos de acesso a redes e aplicativos, como redes privadas virtuais (VPN) e roteamento para combinar em um único sistema para fornecer segurança mais eficaz e conveniente para a rede corporativa.

Conclusão

Na era digital, a segurança de aplicativos e sistemas de software tornou-se cada vez mais crucial à medida que atores maliciosos procuram constantemente vulnerabilidades para explorar. Notícias de ataques cibernéticos estão em destaque, e a gravidade dos ataques continua a crescer, então todos precisam fortalecer a segurança de suas organizações por meio da educação, conhecimento, e formação. As ameaças à segurança cibernética permeiam novos ambientes à medida que a tecnologia evolui, mas muitas ameaças permanecerão as mesmas. Portanto, avaliação contínua de processos, pessoas, e sistemas é necessário para que as organizações estejam preparadas e operacionalmente resilientes. Por usando o conhecimento de hackers éticos, realizando testes regulares, e usando automação, as organizações podem estar mais bem preparadas para ameaças potenciais.