Atores de ameaças supostamente começaram a usar TeamViewer falso para distribuir malware. Seu favorito particular para a carga final é o infame trojan njRAT – um veterano da cena. Através do complicado esquema de propagação, hackers executam um ataque em vários estágios.

njRAT se esconde no aplicativo TeamViewer trojanizado

Por algum motivo, as pessoas mostram altos níveis de confiança em relação ao download de links fornecidos em vários fóruns ou outras comunidades temáticas. É aqui que a maior parte dos instaladores trojanizados está espalhada. Cibercriminosos, ou mesmo usuários que pagam para divulgar ofereça este instalador como uma “versão completa hackeada” da conhecida ferramenta de acesso remoto. Como permite algumas funções ausentes na versão gratuita, e as pessoas estão excepcionalmente ansiosas por qualquer coisa grátis, eles inevitavelmente aderem a essa rachadura. E, como muitas vezes acontece, usando o crack acaba com algumas coisas realmente ruins.

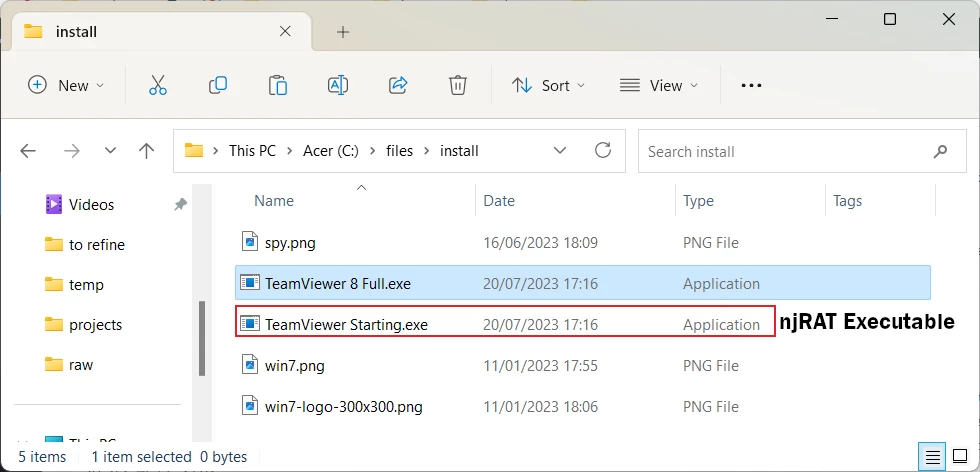

O instalador de que estou falando parece legítimo – nem o nome, nem o tamanho levanta qualquer suspeita. No entanto, após a execução, ele descarta dois arquivos: o instalador legítimo do aplicativo TeamViewer e um item chamado “TeamViewer Starting.exe”. Esse, exatamente, é uma carga útil, especificamente njRAT – um infame trojan de acesso remoto de 2013. Em seguida, o instalador forjado executa um aplicativo TeamViewer legítimo, fazer a vítima pensar que está tudo bem.

O que é njRAT?

njRAT, também conhecido pelo nome de Bladabindi, é um veterano do cenário de malware. Apareceu há quase uma década, embora alguns analistas o localizem ainda mais no passado – para 2012. Uma vida tão longa já é uma marca de sucesso, e há algumas coisas acontecendo.

Sendo um trojan clássico de acesso remoto, njRAT consegue unir a funcionalidade de um ladrão com a de um backdoor. Ele concede aos seus mestres acesso ao sistema infectado, o que já é benéfico. Comandando para enviar solicitações a um servidor de destino, usando a máquina como manequim para operações maliciosas, vasculhando os arquivos em modo manual – os cibercriminosos estão prontos para pagar por isso. E com uma extensa botnet, você não pode fazer nada além de contar dinheiro para alugá-lo para outros criminosos.

Embora esse seja apenas um lado das ações sujas do njRAT. Como eu disse, pode atuar como um infostealer, pegando senhas e registrando as teclas digitadas. Destina-se particularmente a carteiras de criptomoedas, tanto desktop quanto aqueles presentes como complementos do navegador. Esta parece ser uma tendência moderna – e seria míope ignorá-la. Ladrões que começaram em 2018 adotou esse recurso em andamento, e njRAT também fez o mesmo.

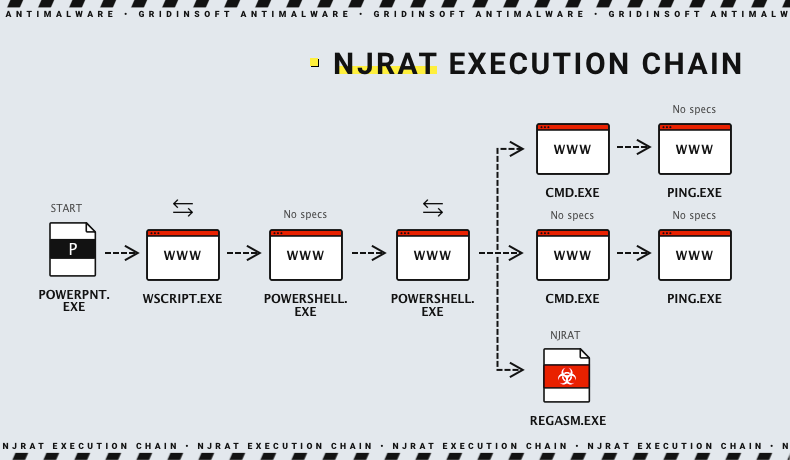

Mais uma coisa pela qual esse malware se distingue são os métodos de evasão de detecção. Além da ofuscação pesada que é obrigatória no malware moderno, ele também emprega conectar-se a processos críticos do sistema. Isso evita que os usuários – e alguns antivírus – de parar o processo. Além disso, disfarça seriamente o malware, pois ele se esconde entre os processos do sistema, e não entre os do usuário, no Gerenciador de Tarefas.

Como proteger seu sistema em tais situações?

Bem, há uma coisa importante que faz com que essa campanha de disseminação de malware aconteça é confiança dos usuários em relação ao software recomendado em sites de terceiros e no geral – falhas de software. Se você não deseja baixar o TeamViewer de sites e fóruns warez, você não enfrentaria o njRAT em execução no seu sistema – isso é puro e simples. No entanto, existem várias outras dicas que ajudarão você a prevenir infecções, independentemente da sua origem.

Use um ótimo programa anti-malware. Para ter certeza de que irá protegê-lo das amostras de malware mais complicadas, escolha um com um sistema heurístico. Permite detectar ameaças pelo seu comportamento, portanto, qualquer ofuscação ou imitação dos processos do sistema são inúteis. GridinSoft Anti-Malware is one que pode oferecer esse recurso – considere experimentá-lo.

Use software licenciado. O TeamViewer trojanizado é apenas um exemplo de possível injeção de malware em programas que você obtém de fontes não oficiais. Pagar por uma licença é sempre menos caro e desagradável do que resolver as consequências da atividade de spyware/backdoor. Se não houver como obter o programa de uma fonte oficial (uma situação comum com abandonware) certifique-se de digitalizá-lo com software anti-malware antes de iniciar.

Fique de olho nas notícias sobre segurança cibernética. Este é um conselho certeiro, isso não muda muito, mas certamente irá ajudá-lo a saber onde estão as armadilhas. Malicious Google ads, instaladores falsos, campanhas de spam por e-mail que imitam de forma convincente correspondências legítimas – a conscientização às vezes pode salvá-lo melhor do que qualquer medida reativa.